OLIVEIRA, Geveson de Souza [1]

PINTO, Aurílio Guimarães [2]

FREITAS, Caio Guimarães [3]

ALMEIDA, Cristiany Caliri de [4]

LEITE, Francisco Canindé da Silva [5]

SILVA, Francisco Eronildo da [6]

RIBEIRO, Dallas dos Santos [7]

MORAIS, Gilvanete Melo de [8]

PERES, Paulo Júnior de Jesus [9]

OLIVEIRA, Geveson de Souza; et.al. Freie Software als eine sichere Lösung für die Verarbeitung von Corporate Information. Magazin multidisziplinären wissenschaftlich Knowledge Center. Ausgabe 07. 02 Jahr, Vol. 02. pp 47-57, Oktober 2017. ISSN:2448-0959

Zusammenfassung

In dieser Forschung wird gezeigt, dass es transparenter, kann freie Software verwendet werden, praktisch in Unternehmen proprietäre Software zu ersetzen. Die Daten wurden von einer Versuchseinstellung gesammelt, die Tests in vier (4) frei Werkzeuge hergestellt wurden: OPENLDAP, SQUID und Zimbra Kakteen. Am Ende wurde gezeigt, dass die Verwendung dieser kostenlosen Tool sind entscheidend für das Überleben eines Unternehmens, um die Verfügbarkeit, Integrität und Vertraulichkeit von Geschäftsinformationen zu schützen.

Stichwort: Freie Software, Information Security, Software Eigentümer.

1. Einführung

Jeden Tag werden die Geschäftsbereiche von Organisationen sind mit der Informationstechnologie (IT) ihre strategischen und operativen Aktivitäten zu unterstützen. In diesem Sinne, es wächst deutlich die Bedeutung von IT-Dienstleistungen und der Einsatz von Werkzeugen für das Wachstum eines Unternehmens zu unterstützen.

Organisationen, die ihre Systeme als Business-Strategie zu migrieren, mit einem kollaborativen Entwicklungsmodell als freie Software. Viele Unternehmen nutzen nicht lizenzierter Software und damit in die Welt der Software-Piraterie fallen, die Rechnungsprüfungsorgane abzielt.

Dieses Papier ist in sechs Abschnitte gegliedert. In Abschnitt 2 mit dem Titel „Methodik“, vergleichende zwischen proprietären Tools und kostenlose Tools, angesprochen. Abschnitt 3, „Informationssicherheit in Unternehmen“, befasst sich mit den Informationssicherheitsziele sowie die Verschlüsselung von Daten- und Kommunikationsnetze und damit verbundene Arbeiten. Abschnitt 4, „Stage“ präsentiert die Beschreibung des Szenarios, Prüfverfahren, sowie Tests. Die Abschnitte 5 und 6 stellen die Ergebnisse und die Analyse der Ergebnisse. Die Schlussfolgerungen und Perspektiven werden in Abschnitt 7 diskutiert.

2. Methodik

Diese Arbeit hat seine Methodik auf der Grundlage der Literatur, Fallstudien von Erfolg, und durch kostenlose Test-Tools, durch eine experimentelle Einstellung.

2.1 Software Besitzer X Free Software

Nach Gonçalves (2007), ist proprietäre Software ein, deren Vervielfältigung, Verteilung oder Modifikation ist in gewissem Maße von seinem Besitzer verboten. Und zu verwenden, kopieren oder verteilen muss die Erlaubnis des Eigentümers verlangen, oder bezahlen kann, um es zu tun.

Laut Silveira (2004) bezieht sich Freie Software auf die Freiheit des Benutzers, Kopie zu laufen, verteilen, zu studieren, zu verändern und die Software zu verbessern.

2.2 Werkzeuge Kostenlos

Laut Oliveira Júnior (2006), gibt es mehr freien Software-Projekte in verschiedenen Anwendungen: Wirtschaft, Finanzen, Projektmanagement, Software-Entwicklung, Internet, Bildung, Texteditoren, etc. sowie Technologien in der Geschäftswelt, wie zum Beispiel: CRM (Customer Relationship Management-System), ERP (Enterprise Resource Planning), Lager und OLAP-Daten (Online Analytical Processing).

Tabelle 1 enthält die kostenlosen Tools, sowie dessen Vergleich mit proprietären Tool in dieser Arbeit verwendet werden.

Tabelle 1 – Vergleich Software Eigentümer x Kostenlose Software

| Type of Service | proprietäre Software | Kostenlose Software |

| Directory Service | Active Directory | OpenLDAP |

| Internet-Zugriffskontrolle | WinGate | Tintenfisch |

| E-Mail-Dienst | Austausch | Zimbra |

| Netzwerküberwachungsdienst | PRTG Network Monitor | Cacti |

Die kostenlose Tools, erwähnt in Tabelle 1 sind einige Software für die Verwaltung und Steuerung der IT-Infrastruktur verwendet.

3. Informationssicherheit in Unternehmen

Laut Quellen (2006), Informationssicherheit kann als eine Reihe von Standards, Richtlinien, Verfahren und anderen Aktionen definiert werden, die auf den Schutz der Vermögenswerte führen, die Informationen enthalten und ermöglichen die Mission einer Organisation erreicht das Geschäft rentabel zu machen. Es minimiert das Risiko für die Unternehmen und damit Verluste, die den Betrieb und den Return on Investment für ihre Aktionäre gefährden.

Information ist ein Vermögenswert, wie jeder andere wichtige Bereicherung für das Geschäft eines Unternehmens wesentlich ist und damit in geeigneter Weise geschützt werden muss. Dies ist besonders wichtig im geschäftlichen Umfeld immer mehr miteinander verbunden.

3.1 Informationssicherheitsziele

Nach Diogenes (2011), hat Informationssicherheit drei grundlegenden Konzepte, die die Säulen der Informationssicherheit betrachtet werden und soll die Grundlage jeden Sicherheitsplanes sein. Nach Beal (2008), die Umsetzung von Maßnahmen zum Schutz der Informationen zu diesen Themen zu gewährleisten, bedeutet, dass die Informationen relativ sicher ist.

3.1.1 Datenverschlüsselung und Kommunikationsnetze

Nach Angaben des Center of Studies, Reaktion und Sicherheitsvorfall in Brasilien Handling (2006), Verschlüsselung, galt als die Wissenschaft und Kunst der Nachrichten in verschlüsselter Form oder in Code zu schreiben, ist ein wichtiger Sicherheitsmechanismus, die verwendet werden können, sich von den Risiken im Zusammenhang mit der Nutzung des Internets verbunden zu schützen.

Verschiedene Sicherheitsmechanismen implementiert, um die Informationssicherheit bei der Datenübertragung zu verbessern. Nach Angaben des Internet Security Primer (2006), Sicherheitsmechanismen wie SSL (Secure Sockets Layer) und TLS (Transport Layer Security) sind Protokolle durch Verschlüsselung der Vertraulichkeit und Integrität der Kommunikation zwischen einem Client und einem Server bietet kann auch auf die Authentifizierung verwendet werden.

3.2 Verwandte Arbeiten

Im Bereich der Wirkung dieser Arbeit gab es eine Reihe von arbeitsbezogenen Informationen in diversifizierten Segmenten, die um befragt wurden zu bereichern und theoretischen Hintergrund dieser Arbeit zu produzieren. Unter ihnen heben wir die folgenden zwei damit verbundene Arbeiten:

Die erste Arbeit von Miranda geschrieben (2011) und mit dem Titel „Die Verwendung von freier Software als Alternative für kleine und mittlere Unternehmen“, die durch eine Fallstudie zu zeigen, zielt darauf ab, die Nutzung von freier Software basierender Technologien.

Das zweite Werk, eine Dissertation geschrieben von Mendes (2006), ist eine Studie über die „Freie Software und technologische Innovation“, das das Potenzial der freien Software diskutieren soll technologische Innovation durch sein Schutzsystem für geistiges Eigentum zu fördern Länder, mit Brasilien als Referenz bei der Entwicklung.

4. Landschaft

Das Testszenario wurde vorbereitet, um die vorgeschlagene Methodik und machen die Tests im Labor von kostenlosen Tool für diese Arbeit verwendeten anzuwenden.

4.1 Szenario Beschreibung

Zur Durchführung der Tests Phasen der freien Software heraus wurden vier Werkzeuge verwendet.

Tabelle 2 zeigt die Einstellungen von Computern und Systemen in dieser Studie für die kostenlosen Tools, Testaktivitäten verwendet. eine Vorrichtung, in der sieben virtuellen Maschinen verwendet wurde, wurden geschaffen.

Tabelle 2 – gebrauchte Geräte und Systeme

| Ausrüstung | Beschreibung |

| Host-Computer | Apple Mac OS X mit Intel Core i5-Prozessor, 2,5 GHz, 4 GB RAM, 500 GB HD. |

| Virtual Machine 1 (Server 01) | Linux Debian 7.6.0, 2 GB RAM, 60 GB HD. |

| 2 Virtual Machine (Server 02) | Linux Debian 7.6.0, 2 GB RAM, 60 GB HD. |

| Virtuelle Maschine 3 (Server 03) | Linux Debian 5.0, 2 GB RAM, 60 GB HD. |

| Virtuelle Maschine 4 (Benutzer 2) | Ubuntu 04.14, 1 GB RAM, 8 GB HD. |

| Virtuelle Maschine 5 (Benutzer 3) | Ubuntu 04.14, 1 GB RAM, 8 GB HD. |

| Virtual Machine 6 (User 4) | Ubuntu 04.14, 1 GB RAM, 8 GB HD. |

| Virtual Machine 7 (5 Benutzer) | Ubuntu 04.14, 1 GB RAM, 8 GB HD. |

Es wurde nur ein Gerät (ein Host-Computer) verwendet, um die experimentelle Bühne zu schaffen, wird betont, dass der Host-Computer ein kleines internes Netzwerk, mit sieben virtuellen Maschinen festgelegt wurde, die Art Sterntopologie, in dem es drei Debian-Server, vier Benutzer Maschinen Ubuntu Desktop-Typ.

Es wurde Virtualisierungssoftware, verteilt kostenlos unter der GPL-Lizenz, VirtualBox-Version 4.3.20, die multinationalen Unternehmen Oracle Corporation verwendet. VirtualBox ist ein Oracle-Virtualisierung Programm, das Sie installieren und ausführen verschiedene Betriebssysteme auf einem einzelnen Computer ermöglicht.

4.2 Testen Methodology

Die Methodik für die Tests ist es, virtuelle Maschinen auf einem Host-Computer zu installieren ein kleines internes Netzwerk, mit sieben virtuellen Maschinen zu verwenden, der Art Sterntopologie, in dem es drei Debian-Server und vier Benutzer Maschinen Ubuntu Desktop-Typ . Die Tests, um die Benutzerfreundlichkeit des freien Werkzeug auf einer internen Netzwerkstruktur, wie beispielsweise Benutzerauthentifizierungstests in einem Verzeichnissystem, Internetzugang durch „proxy“ Benutzer den Zugriff auf interne E-Mail überprüfen, und den Benutzerzugriff auf Überwachen eines internen Netzes.

4.3 Betriebssysteme Server und Clients

Als Server-Betriebssystem wurde kein Handelssystem frei Debian GNU / Linux angenommen. Für Client-Stationen wurde Ubuntu Betriebssystem Linux-Distribution übernommen von der Firma Canonical Ltd. basiert auf Debian, Open Source und gepflegt Das Ubuntu-Betriebssystem ist ein intuitives System und sieht aus wie das Windows-Betriebssystem von Microsoft.

Im Server 01 wurde die freien Software-Tools „OpenLDAP“ und „Squid“ installiert. wesentliche Instrumente für logische Zugangskontrolle Informationstechnologie-Nutzer. „OpenLDAP“ ist ein Tool für die Benutzerzugriffssteuerung auf Informationssysteme. Und das „Squid“ Tool wird als Navigation Internet-Server durch die Benutzerauthentifizierung arbeiten.

Im Server 02 wurde das kostenlose Software-Tool „Cacti“ installiert. Werkzeug zur Überprüfung und Überwachung eines Computernetzwerks. Das Open-Source-Tool sammelt und zeigt Informationen über den Zustand eines Computernetzwerks durch Grafiken.

In Server 03 wurde das kostenlose Software-Tool “Zimbra” installiert. E-Mail-Software und Collaboration-Tool, Gruppenkalender, Kontakte, Instant Messaging, Dateispeicherung und Web-Dokumenten-Management.

4.4 Tests durchgeführt

In diesem Teil zeigen wir ein paar Punkte zu Tests im Zusammenhang mit den freien vorgeschlagenen Instrumente durchgeführt, durch eine experimentelle Einstellung wie folgende Beschreibung veranschaulicht:

a) OpenLDAP

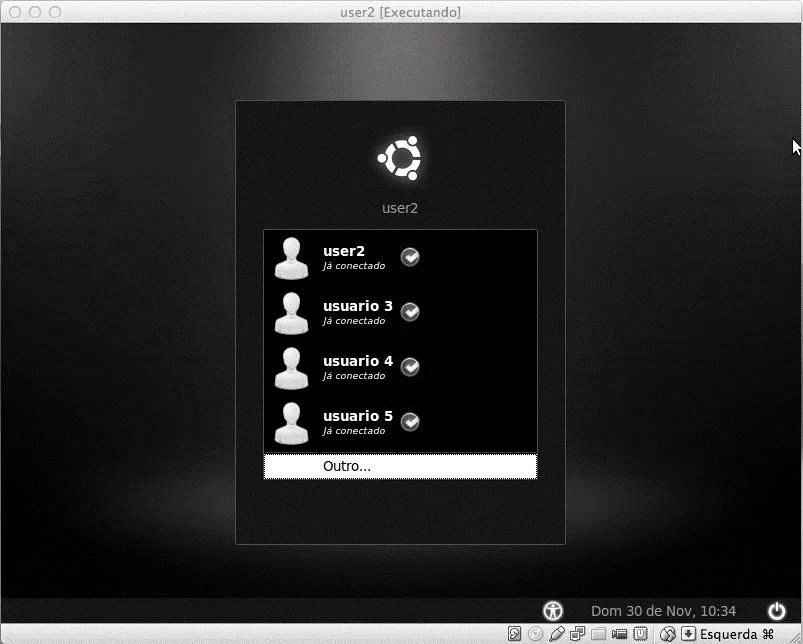

Das Tool „OpenLDAP“ wurde für einen Teil des Client-Rechners auf einen Debian Server und Access Tests installiert und konfiguriert, wie in Abbildung 1 dargestellt.

Die Tests wurden sowohl auf den Benutzerzugriff auf „LDAP“ als Daten-Sharing-Tests auf dem „LDAP“ Verzeichnis gemacht. Alle Client-Maschinen waren in der Lage, die „LDAP“ Basis zu authentifizieren, wie oben gezeigt. Um die Sicherheit zu erhöhen, kann die Open-Source-Bibliothek „OpenSSL“, die die grundlegenden Funktionen der Verschlüsselung implementiert wurde installiert.

b) Squid

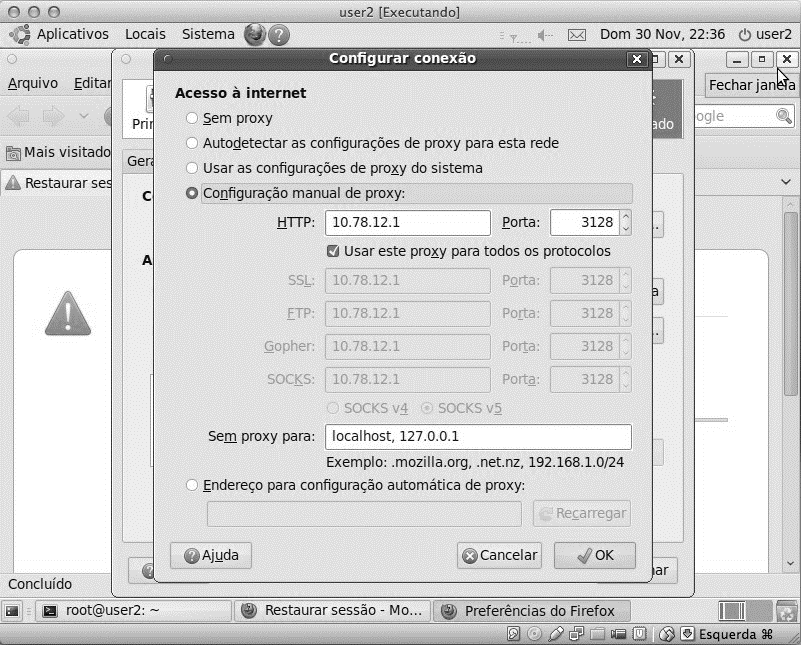

Das Tintenfisch-Tool installiert wurde und für Teile des Client-Rechners auf einen Debian-Server und Zugriffstests konfiguriert.

Zur Erhöhung wurde die Sicherheit des „NatACL“ für die Authentifizierung von Internet-Zugang für registrierte Benutzer installiert.

c) Zimbra

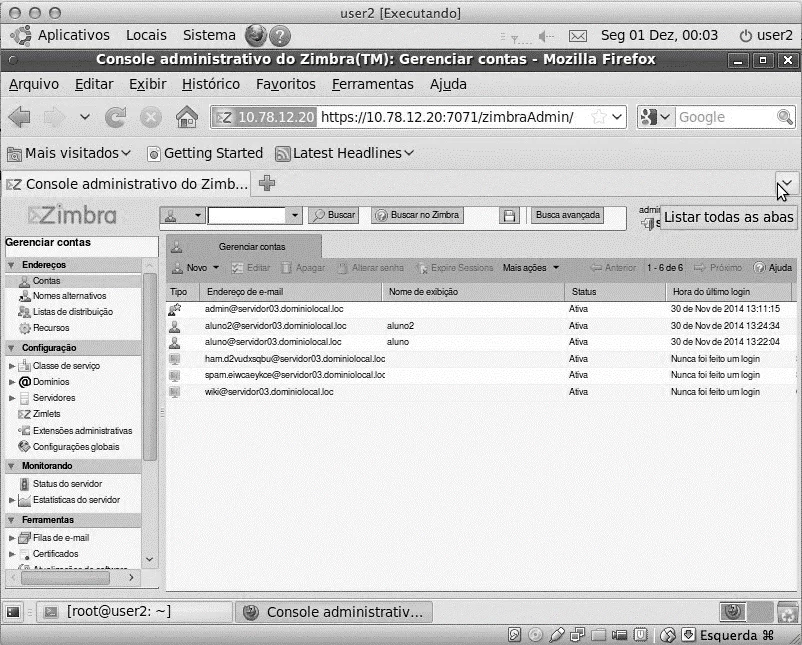

Das “Zimbra” -Tool wurde auf einem Debian-Server installiert und konfiguriert, ebenso wie der partitionierte Zugriffstest von Client-Rechnern.

Abbildung 3 zeigt den Bildschirm der Verwaltungskonsole des Tools “Zimbra”, in dem die gesamte Konfiguration des E-Mail-Systems vorgenommen wird, sowie die Erstellung der Benutzer des Systems.

d) Kakteen

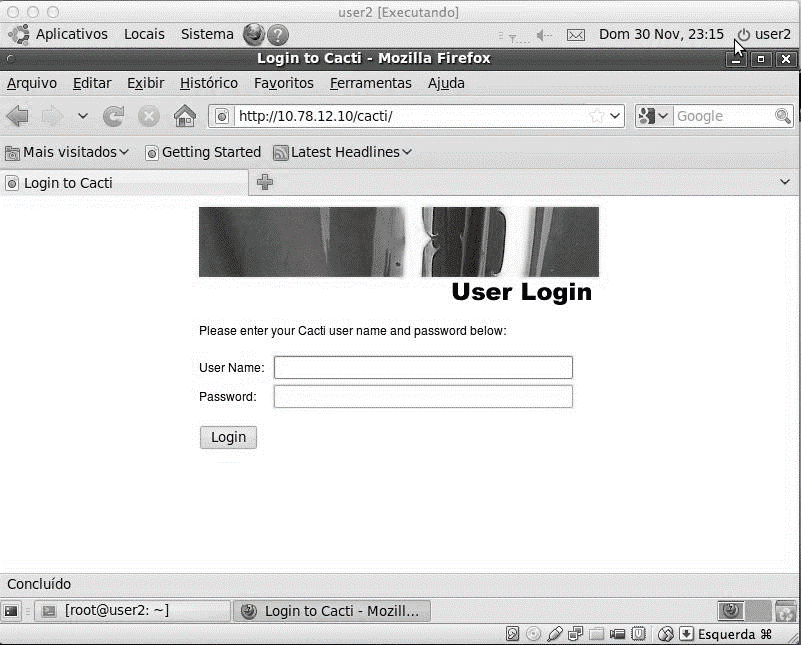

Das “Cacti” -Werkzeug wurde auf einem Debian-Server installiert und konfiguriert, ebenso wie die Teilzugriffstests von Client-Rechnern, wie unten gezeigt.

Auf das System können registrierte Benutzer zugreifen und so das Tool zur Anzeige und Überwachung des internen Netzwerks nutzen.

Zur Erhöhung der Sicherheit wurde die Verwendung von Cacti für den Informationszugriff über das Protokoll “SNMP” getestet.

5. Erzielte Ergebnisse

Es wurde ein Experimentsszenario angenommen, in dem ein Topologie-Netzwerk des Sterntyps mit 4 (vier) Client-Benutzern und 3 (drei) Servern dargestellt wurde und damit ein kleines internes Netzwerk simuliert wurde.

Der im Tool “OpenLDAP” durchgeführte Test bestand aus der Authentifizierung der Benutzer in der LDAP-Datenbank. Die vier (vier) Benutzer, die im Testszenario verwendet wurden, konnten sich bei der Basis authentifizieren und das “LDAP” -Verzeichnis problemlos verwenden.

Der im Tool “Squid” durchgeführte Test bestand darin, das Tool als Proxy zu verwenden, in dem Client-Rechner über diesen “Proxy” auf das Internet zugreifen. Die vier (4) Benutzer, die im Experimentierszenario verwendet wurden, konnten ohne Probleme durch das “Squid” -Werkzeug navigieren.

Der im Tool “Cacti” durchgeführte Test bestand darin, das Tool über einen Browser zu verwenden, um das erstellte interne Netzwerk anzuzeigen und zu überwachen. Die vier (4) Benutzer, die im Testszenario verwendet wurden, konnten auf das Tool zugreifen, um das erstellte interne Netzwerk anzuzeigen und zu überwachen.

Der im Tool “Zimbra” durchgeführte Test bestand darin, das Tool als E-Mail für die Verarbeitung von Unternehmensinformationen durch E-Mail-Nachrichten zu verwenden. Die vier (4) Benutzer, die im Experimentierszenario verwendet wurden, konnten auf das E-Mail-Tool zugreifen und Informationen zwischen ihnen verarbeiten.

Tabelle 3 – Vor – und Nachteile

| Werkzeug | Profis | Gegen |

| OpenLDAP | Sofortige Konfiguration, ohne OpenLdap stoppen zu müssen; Einfache Konfiguration; Schutz vor unbefugtem Zugriff. |

Wenig Dokumentation verfügbar; Inkompatibilität mit anderen Tools im Falle einer Migration; Redundante Informationen. |

| Tintenfisch | Webverbindungssteuerung; Verbindungsfreigabe zwischen Benutzern; Verbesserte Antwortzeit. |

Wenig Dokumentation verfügbar; Unterstützt keine anderen Arten von Diensten wie SMTP, POP3, Internetspiele usw. Schlechte Sicherheit in Protokollen und Anwendungen. |

| Zimbra | Einfache Benutzerverwaltung; Einfache Konfiguration und Webschnittstelle; Skalierbarkeit und einfache Wartung. |

Wenig Dokumentation verfügbar; Langsame Synchronisierung; Inkompatibilität mit anderen Tools im Falle einer Migration. |

| Kakteen | Es ist flexibel und passt sich an verschiedene Bedürfnisse an; Robust und einfach zu bedienen; Die generierten Grafiken sind anpassbar. |

Wenig Dokumentation verfügbar; Enthält keine automatischen Netzwerkerkennungsgeräte (muss manuell hinzugefügt werden); Probleme beim Melden von Dienstprojekten. |

In der obigen Tabelle sind die Vor- und Nachteile der in dieser Arbeit verwendeten freien Werkzeuge aufgeführt.

6. Ergebnisanalyse

Das auf einem Debian-Server installierte “OpenLDAP” -Tool garantiert die Zugriffskontrolle des Benutzers auf das Verzeichnis “LDAP”. Damit wird sichergestellt, dass der Zweck der Authentifizierung in der Basis “LDAP” in befriedigender Form erfüllt ist.

Das auf einem Debian-Server installierte “Squid” -Tool garantiert die Kontrolle des Internetzugriffs durch die Authentifizierung der im Squid-System registrierten Benutzer. Das Squid-System hat seine Rolle als Vermittler zwischen dem Benutzer einer Workstation und dem Internet erfüllt und stellt Sicherheit, Verwaltungskontrolle und Caching-Service sicher, der Seiten speichert, die zuvor auf dem Server besucht wurden.

Das auf einem Debian-Server installierte Tool “Zimbra” garantiert die Kontrolle des Zugriffs auf elektronische Post durch Benutzer des Systems. Das E-Mail-System “Zimbra” kann als Enterprise-E-Mail-Server verwendet und in das “OpenLDAP” -System integriert werden. Das Tool verhielt sich zufriedenstellend und erfüllte alle Anforderungen einer proprietären Software-E-Mail.

Das auf einem Debian-Server installierte Tool “Cacti” garantiert die Zugriffskontrolle auf das Netzwerküberwachungstool durch die im System registrierten Benutzer. Das Tool sammelte und zeigte Informationen über den Zustand des internen Netzwerks durch Diagramme an und war robust, flexibel und einfach zu verwenden.

Die folgende Tabelle zeigt die erzielten Ergebnisse bezüglich der Komplexität der Installation, Benutzerfreundlichkeit und Sicherheit jedes Werkzeugs. Die Messung wird als hoch, mittel und niedrig klassifiziert.

Tabelle 4 – Klassifizierung von Werkzeugen

| Werkzeug | Bequemlichkeit | Wirksamkeit | Sicherheit |

| OpenLDAP | Medium | Medium | Hoch |

| Tintenfisch | Niedrig | Hoch | Medium |

| Zimbra | Medium | Hoch | Hoch |

| Kakteen | Medium | Medium | Hoch |

Schlussfolgerung

Es wurde beobachtet, dass aufgrund des ständigen Einsatzes von proprietärer Software durch Unternehmen die Lizenz der proprietären Software erworben werden musste, was sich aufgrund der hohen Kosten für Softwarelizenzen stark auf die Werte für die Unternehmen auswirkte. Vor diesem Hintergrund hat sich gezeigt, dass die Verwendung von freier Software anstelle von proprietärer Software eine Alternative für diese Unternehmen darstellt.

Es wurde auch festgestellt, dass freie Software nicht nur transparenter ist, sondern auch praktisch in Unternehmen eingesetzt werden kann, um proprietäre Software zu ersetzen, um die Verfügbarkeit, Integrität und Vertraulichkeit von Unternehmensinformationen zu schützen.

Es sollte beachtet werden, dass die Verwendung von freier Software den Benutzern die Freiheit gibt, durch die Verfügbarkeit des Quellcodes Änderungen und Modifikationen vorzunehmen, wodurch es möglich wird, die Software an die spezifischen Ziele jeder Person oder jedes Unternehmens anzupassen. Jede Software, sei es proprietär oder frei, unterliegt bei ihrer Entwicklung Fehlern. Im Falle von freier Software wird, wenn ein Fehler entdeckt wird, derselbe von der Welt der freien Software, die Menschen überall auf der Welt verstreut sind, festgelegt, was die Möglichkeit einer sofortigen Korrektur erhöht. Bei proprietärer Software tritt dies nicht auf, da ein Fehler im Quellcode Tage oder sogar Monate in Anspruch nehmen kann, um gefunden und korrigiert zu werden.

Durch die Durchführung der Tests und die Analyse der Ergebnisse wurde festgestellt, dass die Tools transparenter als die proprietäre Software verwendet und während der Tests stabil aufrechterhalten und mit den vorgeschlagenen Funktionalitäten erfüllt wurden.

Daher wurde das Ziel dieser Arbeit erreicht, indem nachgewiesen wurde, dass die vorgeschlagenen kostenlosen Tools als sichere Lösung für die Informationsverarbeitung verwendet werden können. Und schließlich die Verfügbarkeit, Integrität und Vertraulichkeit von Unternehmensinformationen zu gewährleisten.

Referenzen

BEAL, Adriana. Informationssicherheit: Grundsätze und bewährte Verfahren zum Schutz von Informationsressourcen in Organisationen. São Paulo: Atlas, 2008.

ZENTRUM DER STUDIEN, ANTWORT UND BEHANDLUNG VON SICHERHEITSVORAUSSETZUNGEN IN BRASILIEN. Internet-Sicherheits-Primer. Version 3.1, 2006. Verfügbar unter:

DIÓGENES, Juri; MAUSER, Daniel. Sicherheit + Zertifizierung: Übung für die SYO301-Prüfung. Rio de Janeiro: Novaterra, 2011.

QUELLEN, Edison. Informationssicherheit: Der Benutzer macht einen Unterschied . São Paulo: Saraiva, 2006.

GONÇALVES, Rodrigo Moura. Ein Open-Source-CRM-Webtool anwenden . Santa Catarina. 2007. 68 S. Verfügbar in: & lt; https://projetos.inf.ufsc.br/arquivos_projetos/pro jeto_650 / TCC% 20-% 20Rodrigo% 20Moura.pdf & gt ;. Zugriff am: 18. Oktober 2014.

MENDES, Cássia Costa. Freie Software und technologische Innovation : Eine Analyse aus der Sicht des geistigen Eigentums. 2006. 282 p. Dissertation (Master in Wirtschaftsentwicklung) – Abschluss in Wirtschaftsentwicklung, Staatliche Universität von Campinas, 2006. Verfügbar bei: <http://www.bibliotecadigital.unicamp.br/document/?Code=VTls000378144 & gt ;. Zugriff am: 20. Oktober. 2014.

MIRANDA, Kermit Barbosa. Einsatz von freier Software als Alternative für kleine und mittlere Unternehmen : Darstellung alternativer Technologien, die in der Computerumgebung kleiner und mittelständischer Unternehmen aus Industrie, Handel und Dienstleistung eingesetzt werden, basierend auf der freien Softwareplattform. 2011. 62 p. Monographie (Post-Graduation in Netzwerkadministration und Informationssysteme). Faculdade Fucapi, 2011.

OLIVEIRA JÚNIOR, Raul Simas de. Akzeptanzbewertung von integrierten Managementsystemen. Annals des ersten Information Management Meetings , Florianópolis-SC, 2007.

SILVEIRA, Sérgio Amadeu. Freie Software : der Kampf um die Freiheit des Wissens. São Paulo: Perseu Abramo Stiftung, 2004.

Management der Informationssicherheit bei Faculdade FUCAPI, dient als Beamter der Aufsicht der Manaus-Freihandelszone (SUFRAMA) im Bundesstaat São Paulo. Position des Administrative Technical Analyst – Informationstechnologie.

Er absolvierte sein Studium im Bereich Informatik und ist Beamter der Aufsicht der Freien Handelszone Manaus – SUFRAMA in der Position des Technischen Verwaltungsanalytikers – Technologie des Staates. Informationen.

Er absolvierte sein Studium im Bereich Informatik und ist Beamter der Oberaufsicht der Freihandelszone Manaus – SUFRAMA in der Position des Administrators für technische Analysen – Technologie des Staates. Informationen.

[4] Abgeschlossen im Verwaltungsbereich, fungiert sie als Verwaltungsbeamtin der Aufsicht der Manaus-Freihandelszone – SUFRAMA in der Position des Administrators.

[5] Er absolvierte sein Studium im Bereich Informatik und ist Beamter der Aufsicht der Freien Handelszone Manaus – SUFRAMA in der Position des Administrators für technische Analysen. Informationen.

[6] Er absolvierte sein Studium im Bereich Informatik und dient als Beamter der Oberaufsicht der Manaus-Freihandelszone – SUFRAMA in der Position des Administrative Technical Analyst – Informationen

[7] Er hat einen Abschluss im Bereich Informatik und ist Beamter der Aufsichtsbehörde für die Freihandelszone Manaus – SUFRAMA, zuständig für den Bereich Administrative Technical Analyst. Informationen.

[8] Absolventin der Volkswirtschaftslehre, dient sie als Beamtin der Aufsicht der Freien Zone Manaus – SUFRAMA, in der Position des Wirtschaftswissenschaftlers.

Er absolvierte sein Studium im Bereich Informatik und ist Beamter der Manaus-Freihandelszone Superintendence – SUFRAMA, in der Position des Technischen Verwaltungsanalytikers – Technologie des Staates. Informationen.