OLIVEIRA, Geveson de Souza [1]

PINTO, Aurílio Guimarães [2]

FREITAS, Caio Guimarães [3]

ALMEIDA, Cristiany Caliri de [4]

LEITE, Francisco Canindé da Silva [5]

SILVA, Francisco Eronildo da [6]

RIBEIRO, Dallas dos Santos [7]

MORAIS, Gilvanete Melo de [8]

PERES, Paulo Júnior de Jesus [9]

OLIVEIRA, Geveson de Souza; et.al. Logiciel libre comme une solution sécurisée pour le traitement de l'information d'entreprise. Magazine scientifique multidisciplinaire du Centre du savoir. Numéro 07. Année 02, vol 02.. pp 47-57, Octobre 2017. ISSN:2448-0959

résumé

Dans cette étude, il est démontré qu'il est plus logiciel transparent, libre peut être utilisé pratiquement dans les entreprises pour remplacer les logiciels propriétaires. Les données ont été recueillies à partir d'un cadre expérimental, les tests ont été effectués dans quatre (4) outils gratuits: OpenLDAP, SQUID, et Zimbra Cacti. En fin de compte, il a été montré que l'utilisation de ces outils gratuits sont essentiels pour la survie d'une entreprise afin de protéger la disponibilité, l'intégrité et la confidentialité des informations commerciales.

Mots-clés: Logiciel libre, sécurité de l'information, propriétaire du logiciel.

1. introduction

Chaque jour, les secteurs d'activité des organisations utilisent les services de technologies de l'information (TI) pour soutenir leurs activités stratégiques et opérationnelles. En ce sens, il se développe considérablement l'importance des services informatiques et l'utilisation d'outils pour aider à la croissance d'une entreprise.

Les organisations cherchent à migrer leurs systèmes comme stratégie commerciale, avec un modèle de développement collaboratif en tant que logiciel libre. De nombreuses entreprises utilisent des logiciels sans licence et de tomber ainsi dans le monde du piratage de logiciels, qui cible les organes de contrôle.

Ce document est organisé en six sections. Dans la section 2, intitulée « Méthodologie », sont traités comparative entre les outils propriétaires et des outils gratuits. Section 3, « sécurité de l'information dans les entreprises », répond aux objectifs de sécurité de l'information, ainsi que le cryptage des données et des réseaux de communication et les travaux connexes. Section 4, « Stage » présente la description du scénario, méthodes d'essai, ainsi que des tests. Les sections 5 et 6 présentent les résultats et l'analyse des résultats. Les conclusions et les perspectives sont examinées à la section 7.

2. méthodologie

Ce travail a sa méthodologie basée sur l'examen de la documentation, des études de cas de succès, et grâce à des outils de test gratuits, à travers un cadre expérimental.

2.1 Logiciel propriétaire X Logiciel Libre

Selon Gonçalves (2007), le logiciel propriétaire est celui dont la copie, la redistribution ou la modification est interdite dans une certaine mesure par son propriétaire. Et d'utiliser, copier ou redistribuer doit demander l'autorisation du propriétaire, ou de payer pour être en mesure de le faire.

Selon Silveira (2004), le logiciel libre fait référence à la liberté des utilisateurs d'exécuter, de copier, de distribuer, d'étudier, de modifier et d'améliorer le logiciel.

2.2 Outils gratuits

Selon Oliveira Júnior (2006), il y a plusieurs projets de logiciels libres dans diverses applications: affaires, finances, gestion de projet, développement de logiciels, internet, éducation, éditeurs de texte, etc., ainsi que des technologies dans le monde des affaires, tels que: CRM (système de gestion de la relation), ERP (planification des ressources d'entreprise), l'entrepôt et les données OLAP (traitement analytique en ligne).

Le tableau 1 présente les outils gratuits qui seront utilisés dans ce travail, ainsi que sa comparaison avec des outils propriétaires.

Tableau 1 – propriétaire du logiciel de comparaison x logiciel gratuit

| Type de service | Les logiciels propriétaires | logiciels gratuits |

| Service d'annuaire | active Directory | OpenLDAP |

| Contrôle d'accès Internet | WinGate | calamar |

| Service E-mail | échange | Zimbra |

| Réseau de services de surveillance | PRTG Network Monitor | Cacti |

Les outils gratuits mentionnés dans le tableau 1 sont des logiciels utilisés pour la gestion et le contrôle d'une infrastructure informatique.

3. Sécurité de l'information dans les entreprises

Sources Selon (2006), sécurité de l'information peut être définie comme un ensemble de normes, des politiques, des procédures et d'autres actions qui mènent à la protection des actifs qui contiennent des informations et qui permettent la mission d'une organisation se fait rendre l'entreprise viable. Il minimise les risques pour l'entreprise et par conséquent les pertes qui compromettent son fonctionnement et le retour sur investissement pour ses actionnaires.

L'information est un actif qui, comme tout autre atout important est essentiel à l'activité d'une organisation et doit par conséquent être convenablement protégé. Ceci est particulièrement important dans l'environnement des affaires, de plus en plus interconnecté.

3.1 Objectifs sécurité de l'information

Selon Diogène (2011), sécurité de l'information a trois concepts de base qui sont considérés comme les piliers de la sécurité de l'information et devrait être le fondement de tout plan de sécurité. Selon Beal (2008), la mise en œuvre de mesures visant à assurer la protection des informations sur ces questions signifie que l'information est relativement sûre.

3.1.1 Le chiffrement des données et réseaux de communication

Selon le Centre d'études, d'intervention et de sécurité au Brésil traitement des incidents (2006), le cryptage, considéré comme la science et l'art de l'écriture des messages sous forme cryptée ou dans le code, est un des mécanismes majeurs de sécurité qui peuvent être utilisés pour se protéger contre les risques associés à l'utilisation de l'Internet.

Plusieurs mécanismes de sécurité sont mis en œuvre pour améliorer la sécurité de l'information dans la transmission de données. Selon le Primer Internet Security (2006), les mécanismes de sécurité tels que SSL (Secure Sockets Layer) et TLS (Transport Layer Security) sont des protocoles par le cryptage assure la confidentialité et l'intégrité des communications entre un client et un serveur peut également être utilisé pour fournir une authentification.

3.2 Travaux connexes

Dans le domaine de l'action de ce travail, il y avait une série d'informations liées au travail dans des secteurs diversifiés qui ont été interrogés afin d'enrichir et de produire base théorique à ce travail. Parmi eux, nous mettons en évidence les deux travaux connexes suivants:

Le premier ouvrage écrit par Miranda (2011) et intitulé « L'utilisation du logiciel libre comme alternative pour les petites et moyennes entreprises », qui vise à montrer à travers une étude de cas, l'utilisation des technologies à base de logiciels libres.

Le second ouvrage, un mémoire écrit par Mendes (2006), est une étude sur « logiciel libre et de l'innovation technologique », qui vise à discuter du potentiel des logiciels libres pour promouvoir l'innovation technologique grâce à son régime de protection de la propriété intellectuelle dans les pays en développement, avec le Brésil comme référence.

4. paysage

Le scénario d'essai a été préparé afin d'appliquer la méthodologie proposée et faire les tests en laboratoire d'outils gratuits utilisés pour ce travail.

4.1 Description du scénario

Pour la réalisation des essais phases du logiciel libre ont été utilisés quatre outils.

Le tableau 2 présente les paramètres des ordinateurs et des systèmes utilisés dans cette étude pour les activités d'essais libres d'outils. un dispositif dans lequel sept machines virtuelles ont été créées a été utilisé.

matériel utilisé et systèmes – Tableau 2

| équipement | description |

| ordinateur hôte | Apple Mac OS X avec processeur Intel Core i5, 2.5Ghz, 4Go de RAM, 500Go HD. |

| Virtual Machine 1 (Serveur 01) | Linux Debian 7.6.0, 2 Go de RAM, 60 Go HD. |

| 2 machine virtuelle (serveur 02) | Linux Debian 7.6.0, 2 Go de RAM, 60 Go HD. |

| machine virtuelle 3 (Serveur 03) | Linux Debian 5.0, 2 Go de RAM, 60 Go HD. |

| machine virtuelle 4 (Utilisateur 2) | Ubuntu 04.14, 1 Go de RAM, 8 Go HD. |

| machine virtuelle 5 (Utilisateur 3) | Ubuntu 04.14, 1 Go de RAM, 8 Go HD. |

| Virtual Machine 6 (Utilisateur 4) | Ubuntu 04.14, 1 Go de RAM, 8 Go HD. |

| Virtual Machine 7 (5 utilisateur) | Ubuntu 04.14, 1 Go de RAM, 8 Go HD. |

Il a été utilisé un dispositif (un ordinateur hôte) pour créer le stade expérimental, il est souligné que l'ordinateur hôte a été mis un petit réseau interne, avec sept machines virtuelles, la topologie de type étoile, dans lequel il y a trois serveurs Debian, quatre machines utilisateurs Ubuntu type de bureau.

Il a été utilisé un logiciel de virtualisation, distribués gratuitement sous la licence GPL version VirtualBox 4.3.20, la société multinationale Oracle Corporation. VirtualBox est un programme de virtualisation Oracle qui vous permet d'installer et d'exécuter différents systèmes d'exploitation sur un seul ordinateur.

4.2 Méthodologie d'essai

La méthodologie utilisée pour les essais est d'utiliser des machines virtuelles sur un ordinateur hôte pour configurer un petit réseau interne, avec sept machines virtuelles, la topologie en étoile de type, dans lequel il y a trois serveurs Debian et quatre machines utilisateurs de type bureau Ubuntu . Les tests vérifient la facilité d'utilisation de l'outil gratuit sur une structure réseau interne, comme les tests d'authentification des utilisateurs dans un système d'annuaire, l'accès à Internet via l'accès utilisateur « proxy » au courrier électronique interne, et l'accès des utilisateurs à la surveillance d'un réseau interne.

4.3 Systèmes d'exploitation des serveurs et des clients

En tant que système d'exploitation du serveur a été adopté sans système commercial libre Debian GNU / Linux. Pour les stations clientes a été adopté le système d'exploitation Ubuntu distribution Linux basée sur Debian, open source et maintenu par la société Canonical Ltd. Le système d'exploitation Ubuntu est un système intuitif et ressemble le système d'exploitation Windows de Microsoft.

Dans le serveur 01, a été installé les outils logiciels libres « OpenLDAP » et « Squid ». des outils essentiels pour les utilisateurs de technologies de l'information de contrôle d'accès logique. « OpenLDAP » est un outil pour le contrôle d'accès des utilisateurs aux systèmes d'information. Et l'outil « Squid » fonctionnera comme serveur Internet de navigation grâce à l'authentification de l'utilisateur.

Dans le serveur 02, a été installé l'outil logiciel libre « Cacti ». Outil de vérification et la surveillance d'un réseau informatique. Cet outil open source recueille et affiche des informations sur l'état d'un réseau informatique à travers des graphiques.

Dans le serveur 03, a été installé l'outil logiciel libre « Zimbra ». logiciel de courrier électronique et outil de collaboration, calendrier de groupe, les contacts, la messagerie instantanée, le stockage et la gestion des documents Web fichier.

4.4 Tests effectués

Dans cette partie, nous mettons en évidence quelques points relatifs aux tests effectués avec les outils gratuits proposés, démontrées par un cadre expérimental spécifications suivantes:

a) OpenLDAP

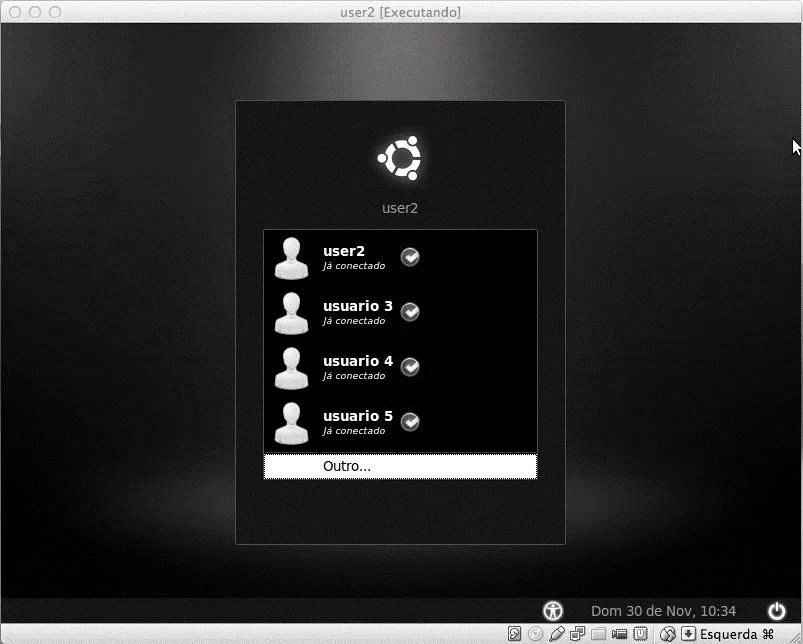

L'outil « OpenLDAP » a été installé et configuré sur un serveur Debian tests et l'accès pour certaines parties des machines clientes, comme le montre la figure 1.

Des tests ont été faites à la fois à l'utilisateur l'accès basé sur « LDAP » que les tests de partage des données sur le répertoire « LDAP ». Toutes les machines clientes ont été en mesure d'authentifier la base « LDAP », comme le montre la figure ci-dessus. Pour accroître la sécurité, la bibliothèque open source « OpenSSL » qui implémente les fonctions de base de cryptage a été installé.

b) Calmar

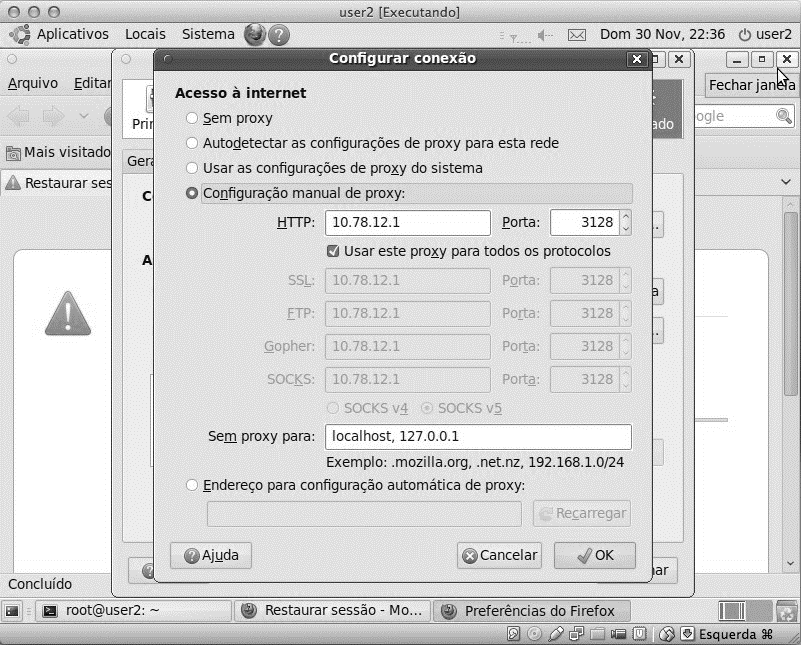

L'outil a été Squid installé et configuré sur un serveur Debian tests et l'accès pour certaines parties des machines clientes.

Pour augmenter la sécurité a été installé l'outil « NatACL » pour l'authentification d'accès à Internet pour les utilisateurs enregistrés.

c) Zimbra

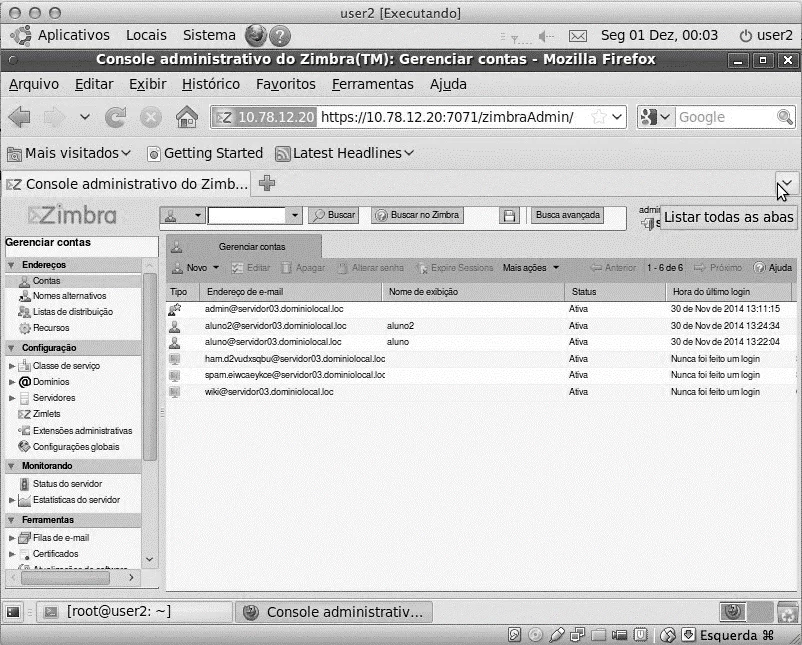

L'outil « Zimbra » a été installé et configuré sur un serveur Debian et des tests d'accès pour certaines parties des machines clientes.

Dans la figure 3 est montré à l'écran de l'outil d'administration de la console « Zimbra », qui est fait toute la configuration du système de courrier électronique, et la création d'utilisateurs du système.

d) Cacti

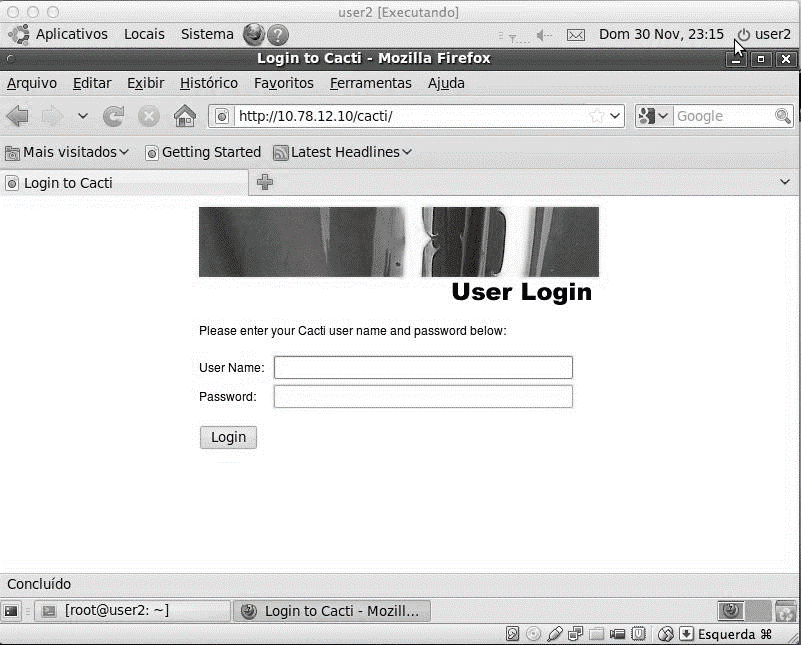

L'outil « Cacti » a été installé et configuré sur un serveur Debian et des tests d'accès pour certaines parties des machines clientes, comme la figure ci-dessous.

Le système est accessible par les utilisateurs enregistrés, rendant ainsi l'utilisation de l'outil pour la visualisation et la surveillance du réseau interne.

Pour accroître la sécurité, il a été testé à l'aide Cacti pour accéder aux informations via le protocole « SNMP ».

5. résultats obtenus

Il a été considéré comme un scénario expérimental, dans lequel était représenté un réseau de topologie en étoile de type avec quatre (4) des clients utilisateurs et trois serveurs (3), simulant ainsi un petit réseau interne.

Le test effectué dans l'outil « OpenLDAP », a été pour authentifier les utilisateurs dans la base LDAP. Les quatre (4) membres utilisés dans la scène d'essai ont été en mesure d'authentifier la base et utiliser le répertoire « LDAP » sans problème.

Le test effectué dans l'outil « Squid », consistait à utiliser l'outil comme un proxy dans lequel les machines clientes accèdent à Internet via ce « Proxy ». Les quatre (4) membres utilisés dans la scène d'essai a réussi à surfer sur Internet grâce à l'utilisation de l'outil « Squid » sans aucun problème.

Le test réalisé dans l'outil « Cacti », était d'utiliser l'outil via un navigateur pour la visualisation et la surveillance du réseau interne créé. Les quatre (4) membres utilisés dans la scène d'essai ont pu accéder à l'outil de visualisation et de surveillance du réseau interne créé.

Le test réalisé dans l'outil « Zimbra », était d'utiliser l'outil comme e-mail au traitement de l'information d'entreprise par le biais des messages électroniques. Les quatre membres (4) dans la scène d'essai ont pu accéder à l'outil de courrier électronique et effectuer des transactions des informations entre eux.

Tableau 3 – Avantages et inconvénients

| outil | pros | contre |

| OpenLDAP | réglages immédiats, sans avoir à arrêter la OpenLdap, la facilité de configuratio n, la protection de l'accès non autorisé. |

Peu de documentation, les in compatibilités avec d'autres outils en cas d'une migration, des i nformations de redondance. |

| calamar | connexions Web contrôle, le partage de connexion entre les utilisateurs, l e meilleur temps de réponse. |

Peu de documentation disponible, ne supporte pas d'autres types de services comme smtp, pop3, jeux via Internet, etc petits protocoles et applications de sécurité. |

| Zimbra | Facile l'administration des utilisate urs, la configuration et l'interface web facile, l'évolutivité et la facilité d'entretien. |

Peu de documentation disponible , Synchronisation le nte, les incompatibilités avec d'autres outils en cas d'une migration. |

| Cacti | Il est flexible et adapte aux besoins divers, robust e et facile à utiliser, le s graphiques générés sont personnalisables. |

Peu de documentation, pas de s dispositifs de découverte automatique du réseau (il faut ajouter manuellement); problème informer l'existence de défaillances dans le service. |

Le tableau ci-dessus montre les avantages et les inconvénients des outils gratuits utilisés dans ce travail.

6. Analyse des résultats

L'outil « OpenLDAP » installé sur un serveur Debian, le contrôle d'accès utilisateur sécurisé au répertoire « LDAP ». Assurant ainsi que l'objectif d'authentification dans la base « LDAP » a été remplie de façon satisfaisante.

L'outil « Squid » installé sur un accès Internet de contrôle serveur Debian, sécurisé par authentification des utilisateurs enregistrés dans le système Squid. Le système « Squid » a rempli son rôle agissant comme intermédiaire entre l'utilisateur d'un poste de travail et l'Internet, en assurant la sécurité, le contrôle administratif et un service de mise en cache qui stocke, sur le serveur de pages visitées précédemment.

L'outil « Zimbra » installé sur un serveur Debian, contrôle d'accès sécurisé au courrier électronique pour les utilisateurs du système. Le système de messagerie « Zimbra » peut être utilisé comme serveur de messagerie d'entreprise et peut être intégré dans le système « OpenLDAP ». L'outil se comportait de façon satisfaisante, répondant à toutes les exigences d'un logiciel propriétaire e-mail.

L'outil « Cacti » installé sur un serveur Debian, sécurisé outil de surveillance du réseau de contrôle d'accès par les utilisateurs enregistrés dans le système. L'outil recueilli et les informations affichées sur l'état du réseau interne à travers des graphiques et ont montré robuste, flexible et facile à utiliser.

Le tableau suivant présente les résultats obtenus que la complexité de l'installation, la facilité d'utilisation et la sécurité de chaque outil. La mesure est considérée comme élevée, moyenne et faible.

Tableau 4 – Outils Note

| outil | pratique | efficacité | sécurité |

| OpenLDAP | moyenne | moyenne | haut |

| calamar | faible | haut | moyenne |

| Zimbra | moyenne | haut | haut |

| Cacti | moyenne | moyenne | haut |

conclusion

On a observé qu'en raison de l'utilisation constante des logiciels propriétaires, par les entreprises, il y avait la nécessité d'acquérir la licence de logiciel propriétaire, ce qui a grandement alourdi les chiffres pour les entreprises, en raison des coûts de licences élevés logiciels. , Il a été montré ainsi que l'utilisation des logiciels libres, le remplacement des logiciels propriétaires est une alternative à ces entreprises.

Il a également été observé que, en plus d'être plus logiciel transparent, libre peut être utilisé pratiquement dans les entreprises pour remplacer les logiciels propriétaires, afin de protéger la disponibilité, l'intégrité et la confidentialité des informations d'entreprise.

Il est à noter que l'utilisation des logiciels libres donne aux utilisateurs la liberté de changer et de modification, grâce à la disponibilité du code source, il est possible de faire une adaptation du logiciel aux objectifs spécifiques de chaque personne ou entreprise. Tout logiciel, propriétaire ou libre, est sujette à l'erreur dans son développement. Dans le cas du logiciel libre, lorsqu'une erreur est découverte, il est corrigé par la communauté du logiciel libre, les gens qui sont dispersés partout dans le monde, ce qui augmente la possibilité de correction immédiate. Cela ne se produit pas avec les logiciels propriétaires, car une erreur dans le code source peut prendre des jours, voire des mois à trouver et corrigée.

Avec les tests et l'analyse des résultats, il a été observé que les outils ont été utilisés de manière plus transparente que les logiciels propriétaires, et est resté stable au cours des essais et de se conformer aux caractéristiques qu'il s'est fixé.

Par conséquent, l'objectif proposé par ce travail a été réalisé en démontrant que les outils proposés gratuitement peuvent être utilisés comme une solution sécurisée pour le traitement de l'information. Et enfin, la sauvegarde de la disponibilité, l'intégrité et la confidentialité des informations d'entreprise.

références

BEAL, Adriana. Sécurité de l'information: Principes et bonnes pratiques pour la protection des actifs d'information dans les organisations. São Paulo: Atlas, 2008.

CENTRE D'ÉTUDES, LA LUTTE ET LA SÉCURITÉ DANS LE TRAITEMENT DES INCIDENTS BRÉSIL. Primaire de sécurité pour Internet. Version 3.1, 2006. Disponible à l'adresse: <http://cartilha.cert.br/>. Consulté le: 08 Octobre 2014.

Diogène, Yuri; Mauser, Daniel. sécurité + certification: pratique pour l'examen SYO301. Rio de Janeiro: Novaterra 2011.

SOURCES, Edison. Sécurité de l'information: l'utilisateur fait une différence. São Paulo: Saraiva 2006.

Gonçalves, Rodrigo Moura. Application d'un outil Web CRM open source. Santa Catarina. 2007. 68 p. Disponible à l'adresse: <https://projetos.inf.ufsc.br/arquivos_projetos/pro jeto_650 / TCC% 20-% 20Rodrigo% 20Moura.pdf>. Accès 18 Octobre 2014.

MENDES, Cássia Costa. logiciels libres et de l'innovation technologique: une analyse du point de vue de la propriété intellectuelle. 2006. 282 p. Mémoire (maîtrise en développement économique) – Diplômé en matière de développement économique, Université d'Etat de Campinas, 2006. Disponible à l'adresse: <http://www.bibliotecadigital.unicamp.br/document/?code=vtls000378144>. Accès 20 Octobre 2014.

MIRANDA, Kermit Barbosa. L'utilisation des logiciels libres comme une alternative pour les petites et moyennes entreprises: pour présenter des technologies alternatives utilisées dans l'environnement informatique des entreprises de taille moyenne dans les secteurs de l'industrie, du commerce et des services basés sur la plate-forme de logiciels libres. 2011. 62 p. Monographie (Diplôme d'études supérieures en réseau Administration et des systèmes d'information). Faculté Fucapi 2011.

OLIVEIRA Júnior, Raul Simas de. évaluation de l'acceptation des systèmes de gestion intégrés. I Compte rendu de la réunion des directeurs de l'information, Florianópolis, Caroline du Sud, en 2007.

Silveira Sérgio Amadeu. Logiciel libre: la lutte pour la liberté de la connaissance. Sao Paulo: Perseu Abramo Foundation, 2004.

[1] Gestion de troisième cycle en MBA sécurité de l'information Faculté FUCAPI, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information.

[2] Diplômé en espace informatique, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information.

[3] Diplômé en espace informatique, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information.

[4] Diplômé dans la zone d'administration, il agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA au bureau du directeur.

[5] Diplômé en espace informatique, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information.

[6] Diplômé en espace informatique, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information

[7] Diplômé en espace informatique, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information.

[8] Diplômé en économie, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA en charge de l'économiste.

[9] Diplômé en espace informatique, agit en tant que fonctionnaire de la Surintendance de la zone franche de Manaus – SUFRAMA, en charge de la technique Analyste administratif – Technologies de l'information.