OLIVEIRA, Geveson de Souza [1]

PINTO, Aurílio Guimarães [2]

FREITAS, Caio Guimarães [3]

ALMEIDA, Cristiany Caliri de [4]

LEITE, Francisco Canindé da Silva [5]

SILVA, Francisco Eronildo da [6]

RIBEIRO, Dallas dos Santos [7]

MORAIS, Gilvanete Melo de [8]

PERES, Paulo Júnior de Jesus [9]

OLIVEIRA, Geveson de Souza; et.al. Software Libero come una soluzione sicura per il trattamento delle informazioni societarie. Rivista scientifica multidisciplinare Knowledge Center. Edizione 07. Anno 02, Vol. 02. pp 47-57, ottobre 2017. ISSN:2448-0959

Sommario

In questa ricerca, si è dimostrato che è più trasparente, il software libero può essere utilizzato praticamente in società per sostituire il software proprietario. I dati sono stati raccolti da un ambiente sperimentale, che i test sono stati effettuati in quattro (4) strumenti gratuiti: OPENLDAP, SQUID, e Zimbra Cactus. Alla fine, è stato dimostrato che l’uso di questi strumenti gratuiti sono vitali per la sopravvivenza di una società al fine di proteggere la disponibilità, l’integrità e la riservatezza delle informazioni aziendali.

Parole chiave: Software libero, Information Security, il software proprietario.

1. introduzione

Ogni giorno i settori di attività delle organizzazioni utilizzano la tecnologia dell’informazione (IT) servizi per sostenere le loro attività strategiche e operative. In questo senso, cresce considerevolmente l’importanza dei servizi IT e l’uso di strumenti per aiutare nella crescita di una società.

Le organizzazioni stanno cercando di migrare i loro sistemi come strategia di business, con un modello di sviluppo collaborativo come software libero. Molte aziende utilizzano software senza licenza e cadendo così nel mondo della pirateria informatica, che si rivolge organi di controllo.

Questo documento è organizzato in sei sezioni. Nella sezione 2, dal titolo “Metodologia”, comparativo tra strumenti proprietari e strumenti gratuiti sono rivolti. Sezione 3, “Sicurezza nelle imprese”, affronta gli obiettivi di sicurezza delle informazioni e la crittografia dei dati e delle reti di comunicazione e relativi lavori. Sezione 4, “Stage” presenta la descrizione dello scenario, metodi di prova, così come le prove. Le sezioni 5 e 6 presentano i risultati e analisi dei risultati. Le conclusioni e le prospettive sono discussi nella sezione 7.

2. metodologia

Questo lavoro ha la sua metodologia in base alla revisione della letteratura, studi di casi di successo, e attraverso strumenti di test liberi, attraverso un ambiente sperimentale.

2.1 Software Proprietario X Free Software

Secondo Gonçalves (2007), il software proprietario è uno la cui copia, la ridistribuzione o modifica è vietata in qualche misura dal suo proprietario. E di utilizzare, copiare o ridistribuire deve richiedere il permesso del proprietario, o pagare per essere in grado di farlo.

Secondo Silveira (2004), il software libero si riferisce alla libertà dell’utente di eseguire, copiare, distribuire, studiare, cambiare e migliorare il software.

2.2 Strumenti gratuiti

Secondo Oliveira Júnior (2006), ci sono diversi progetti di software libero in varie applicazioni: affari, finanza, gestione dei progetti, lo sviluppo di software, Internet, Istruzione, editor di testo, ecc, così come le tecnologie nel mondo degli affari, come ad esempio: CRM (sistema di customer Relationship Management), ERP (enterprise resource Planning), magazzino e OLAP dati (elaborazione analitica in linea).

Tabella 1 dettagli gli strumenti gratuiti che saranno utilizzati in questo lavoro, così come il suo confronto con strumenti proprietari.

Tabella 1 – Confronto proprietario del software x software libero

| Tipo di servizio | Il software proprietario | software gratuito |

| directory Service | Active Directory | OpenLDAP |

| Controllo di accesso a Internet | WinGate | calamaro |

| servizio di e-mail | scambio | Zimbra |

| Servizio di Monitoraggio della rete | PRTG Network Monitor | cactus |

Gli strumenti gratuiti di cui alla tabella 1 sono alcuni software utilizzato per la gestione e il controllo di un’infrastruttura IT.

3. Sicurezza delle informazioni nelle imprese

Fonti Secondo (2006), sicurezza delle informazioni può essere definita come un insieme di norme, politiche, procedure e altre azioni che portano alla tutela del patrimonio che contengono informazioni e che consentono la missione di un’organizzazione si ottiene rendendo l’azienda efficiente. Si riduce al minimo il rischio di perdite di business e di conseguenza che compromettono il funzionamento e il ritorno sugli investimenti per i propri azionisti.

L’informazione è un bene che, come ogni altro elemento importante è essenziale per l’attività di un’organizzazione e di conseguenza ha bisogno di essere adeguatamente protette. Questo è particolarmente importante nel contesto imprenditoriale, sempre più interconnesso.

3.1 Obiettivi Information Security

Secondo Diogene (2011), Information Security ha tre concetti di base che sono considerati i pilastri della sicurezza delle informazioni e dovrebbe essere il fondamento di qualsiasi piano di sicurezza. Secondo Beal (2008), l’attuazione di misure per garantire la protezione delle informazioni su questi temi significa che l’informazione è relativamente sicuro.

3.1.1 crittografia dei dati e reti di comunicazione

Secondo il Centro Studi, Response and Security Incident Handling in Brasile (2006), la crittografia, considerato come la scienza e l’arte di scrivere messaggi in forma criptata o in codice, è uno dei principali meccanismi di sicurezza che possono essere utilizzati per proteggersi dai rischi associati con l’uso di Internet.

Diversi meccanismi di sicurezza sono osservate per migliorare la sicurezza delle informazioni nella trasmissione dei dati. Secondo il Primer Internet Security (2006), meccanismi di sicurezza come SSL (Secure Sockets Layer) e TLS (Transport Layer Security) sono protocolli tramite la crittografia garantisce la riservatezza e l’integrità delle comunicazioni tra un client e un server può anche essere utilizzato per fornire l’autenticazione.

3.2 Il lavoro correlati

Nel campo d’azione di questo lavoro, c’è stata una serie di informazioni legate al lavoro in segmenti diversificati che sono stati intervistati al fine di arricchire e produrre background teorico a questo lavoro. Tra questi, si segnalano le seguenti due relativi lavori:

La prima opera scritta da Miranda (2011) e dal titolo “L’uso del software libero come alternativa per le piccole e medie imprese”, che si propone di mostrare attraverso un caso di studio, l’uso di tecnologie basati su software libero.

La seconda opera, una dissertazione scritta da Mendes (2006), è uno studio su “Software Libero e Innovazione Tecnologica”, che ha lo scopo di discutere le potenzialità del software libero per promuovere l’innovazione tecnologica attraverso il suo regime di protezione per la proprietà intellettuale nei paesi in via di sviluppo, con il Brasile come riferimento.

4. scenario

Lo scenario di prova è stato preparato al fine di applicare la metodologia proposta e fare le prove in laboratorio di strumenti gratuiti utilizzati per questo lavoro.

4.1 Scenario Descrizione

Per l’esecuzione delle prove fasi del software libero sono stati utilizzati quattro strumenti.

La tabella 2 mostra le impostazioni di computer e sistemi utilizzati in questo studio per le attività di strumenti di test liberi. un dispositivo in cui sono stati creati sette macchine virtuali è stato utilizzato.

Tabella 2 – usato apparecchiature e sistemi

| attrezzatura | descrizione |

| computer host | Apple Mac OS X con processore Intel Core i5, 2.5Ghz, 4GB di RAM, 500GB HD. |

| Virtual Machine 1 (Server 01) | Linux Debian 7.6.0, 2GB di RAM, 60 GB HD. |

| 2 Virtual Machine (Server 02) | Linux Debian 7.6.0, 2GB di RAM, 60 GB HD. |

| macchine virtuali 3 (Server 03) | Linux Debian 5.0, 2GB di RAM, 60 GB HD. |

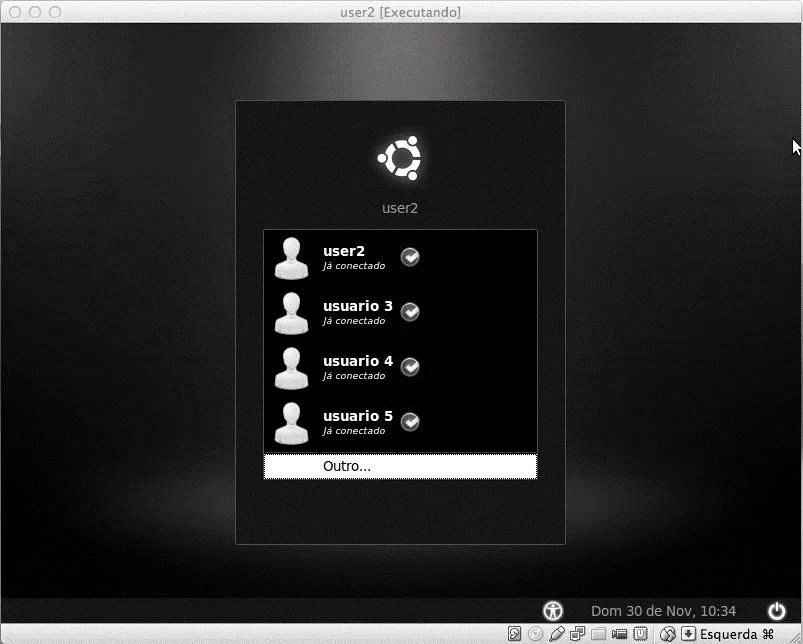

| 4 macchine virtuali (Utente 2) | Ubuntu 04.14, 1GB di RAM, 8 GB di HD. |

| 5 macchine virtuali (Utente 3) | Ubuntu 04.14, 1GB di RAM, 8 GB di HD. |

| Virtual Machine 6 (User 4) | Ubuntu 04.14, 1GB di RAM, 8 GB di HD. |

| Virtual Machine 7 (5 utente) | Ubuntu 04.14, 1GB di RAM, 8 GB di HD. |

E ‘stato utilizzato solo un dispositivo (un computer host) per creare la fase sperimentale, si sottolinea che il computer host è stata impostata una piccola rete interna, con sette macchine virtuali, la topologia a stella tipo, in cui ci sono tre server Debian, quattro macchine degli utenti di tipo Ubuntu Desktop.

E ‘stato utilizzato il software di virtualizzazione, distribuito gratuitamente sotto la licenza GPL, VirtualBox versione 4.3.20, la multinazionale di Oracle Corporation. VirtualBox è un programma di virtualizzazione di Oracle che consente di installare ed eseguire diversi sistemi operativi su un singolo computer.

4.2 Metodologia di test

La metodologia per le prove è quello di utilizzare macchine virtuali su un computer host per impostare una piccola rete interna, con sette macchine virtuali, la topologia di tipo a stella, in cui ci sono tre server Debian e quattro gli utenti tipo macchine desktop di Ubuntu . I test verificano la fruibilità dello strumento gratuito in una struttura di rete interna, come ad esempio i test utente di autenticazione in un sistema di directory, l’accesso a Internet attraverso il “proxy” l’accesso degli utenti alla posta elettronica interna e l’accesso degli utenti ai monitoraggio di una rete interna.

4.3 Sistemi operativi server e client

Come un sistema operativo server è stato adottato alcun sistema di commercio libero di Debian GNU / Linux. Per le stazioni client è stato adottato il sistema operativo di distribuzione Ubuntu Linux basata su Debian, open source e mantenuto dalla società Canonical Ltd. Il sistema operativo Ubuntu è un sistema intuitivo e si presenta come il sistema operativo Windows di Microsoft.

In Server 01, è stato installato gli strumenti di software libero “OpenLDAP” e “Squid”. strumenti essenziali per gli utenti informatici di controllo degli accessi logici. “OpenLDAP” è uno strumento per il controllo di accesso degli utenti ai sistemi informativi. E la funzione “Squid” funzionerà come server di navigazione Internet attraverso l’autenticazione dell’utente.

In Server 02, è stato installato il software gratuito “Cactus”. Strumento per il controllo e il monitoraggio di una rete di computer. Questo strumento open source raccoglie e visualizza le informazioni sullo stato di una rete di computer attraverso la grafica.

In Server 03, è stato installato il software gratuito “Zimbra”. software di posta elettronica e strumento di collaborazione, calendario di gruppo, contatti, instant messaging, archiviazione di file e la gestione dei documenti web.

4.4 I test effettuati

In questa parte, evidenziamo alcuni punti relativi a prove eseguite con gli strumenti proposti liberi, dimostrate da un ambiente sperimentale seguente specifica:

a) OpenLDAP

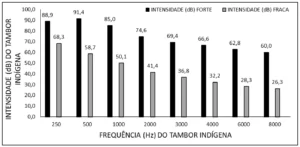

La funzione “OpenLDAP” è stato installato e configurato su un server e prove di accesso Debian per parti di macchine client, come mostrato in Figura 1.

Le prove sono state effettuate sia presso l’accesso degli utenti in base a “LDAP”, come i test di condivisione dei dati nella directory “LDAP”. Tutti i computer client sono stati in grado di autenticare la base “LDAP”, come mostrato nella figura sopra. Per aumentare la sicurezza, la libreria open source “OpenSSL” che implementa le funzioni di base di crittografia è stato installato.

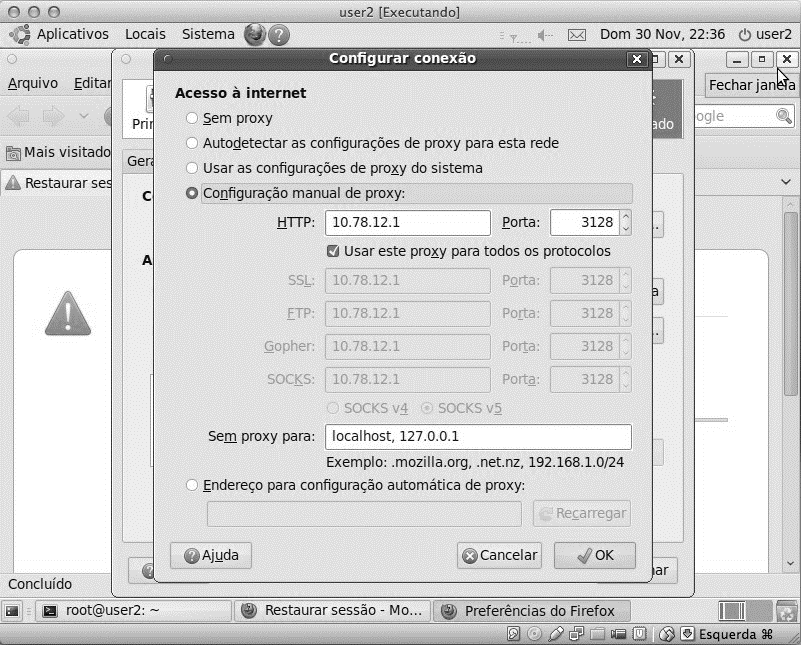

b) calamaro

Lo strumento calamaro era installato e configurato su un test di server e di accesso Debian per le parti delle macchine client.

Per aumentare la sicurezza è stato installato lo strumento “NatACL” per l’autenticazione di accesso a Internet per gli utenti registrati.

c) Zimbra

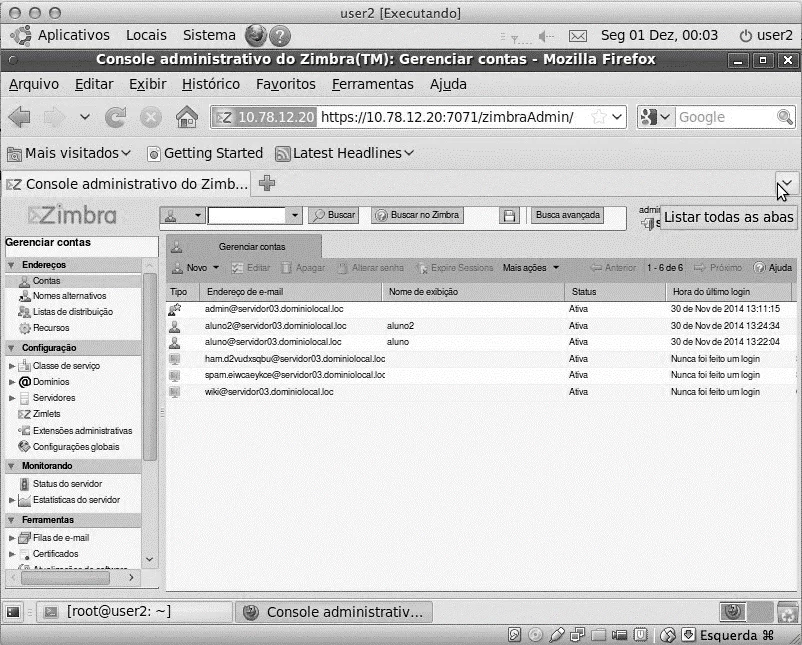

Lo strumento “Zimbra” è stato installato e configurato su un test di server e di accesso Debian per le parti delle macchine client.

In figura 3 è mostrata la schermata dello strumento amministrativo Console “Zimbra”, che è fatto tutta la configurazione del sistema di posta elettronica, e la creazione di utenti del sistema.

d) Cactus

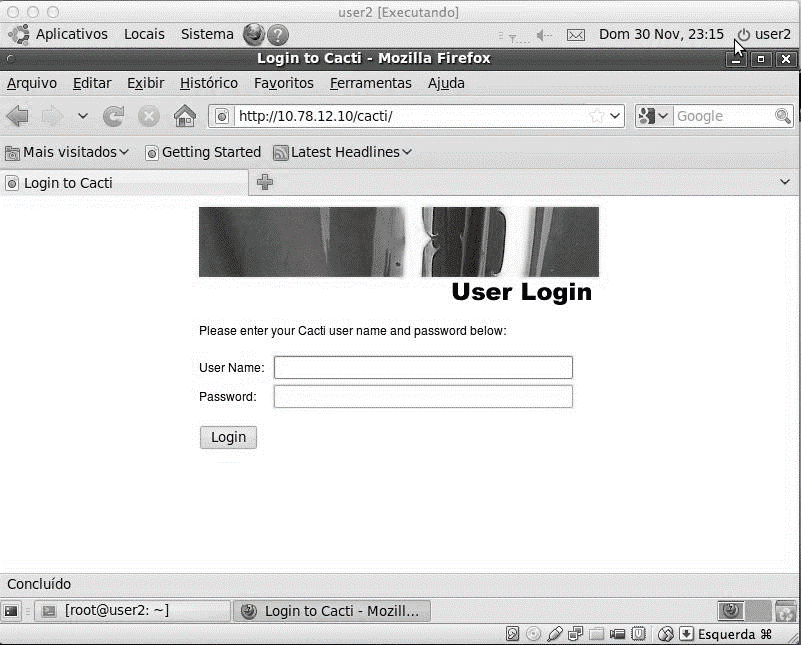

La funzione “Cactus” è stata installato e configurato su un server e prove di accesso Debian per parti di macchine client, come figura sotto.

Il sistema è accessibile dagli utenti registrati, rendendo così l’uso dello strumento per la visualizzazione e il monitoraggio della rete interna.

Per aumentare la sicurezza, è stato testato con cactus di accedere alle informazioni tramite il protocollo “SNMP”.

5. rISULTATI OTTENUTI

Si è ritenuto uno scenario sperimentale, in cui è stata rappresentata una rete di topologia a stella di tipo con quattro utenti del cliente (4) e tre (3) server, simulando così una piccola rete interna.

Il test effettuato in funzione “OpenLDAP”, è stato quello di autenticare gli utenti nella base LDAP. I quattro (4) membri utilizzati nella scena del processo sono stati in grado di autenticare la base e utilizzare la directory “LDAP” senza alcun problema.

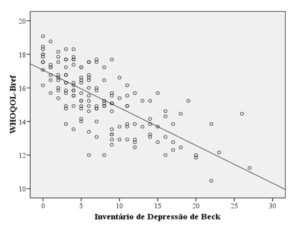

Il test effettuato in funzione “Calamari”, consisteva di usare lo strumento come un proxy in cui le macchine client di accesso a Internet attraverso questo “Proxy”. I quattro (4) membri utilizzati nella scena del processo è riuscito a navigare in internet attraverso l’utilizzo di funzione “Squid” senza problemi.

Il test effettuato in funzione “Cactus”, è stato quello di utilizzare lo strumento tramite un browser per la visualizzazione e il monitoraggio della rete interna creata. Le quattro (4) membri utilizzati nella scena del processo sono stati in grado di accedere allo strumento per la visualizzazione e il monitoraggio della rete interna creato.

Il test effettuato in funzione “Zimbra”, è stato quello di utilizzare lo strumento, come e-mail al trattamento delle informazioni societarie attraverso messaggi di posta elettronica. I quattro (4) membri utilizzati nella scena del processo erano in grado di accedere allo strumento e-mail ed effettuare transazioni di informazioni tra di loro.

Tabella 3 – Pro e contro

| strumento | pro | contro |

| OpenLDAP | impostazioni immediato, senza dover fermare l’OpenLdap; Facilità di configurazione, la protezione da accessi non autorizzati. |

Poco documentazione disponibi le; incompatibilità con altri strumenti in caso di una migrazione, informazioni di ridondanza. |

| calamaro | connessioni web di controll o, la condivisione di connessione tra gli utenti; Migliore tempo di risposta. |

Poco documentazione disponibile ; non supporta altri tipi di servizi, come SMTP, POP3, giochi tramite protocolli di sicurezza poco internet ecc e applicazioni. |

| Zimbra | Facile amministrazione degli utenti, la configurazione e semplice interfacci a web, la scalabilità e facilità di manutenzione. |

Poco documentazione disponibil e, Sincronizzazione lenta, incompatibilità con altri strumenti in caso di una migrazione. |

| cactus | E ‘flessibile e si adatta a diverse esigenze, rob usto e facile da usare; L a grafica generati sono personalizzabili. |

Poco documentazione disponibil e; non avere dispositivi di rilevamento automatico di rete (deve essere aggiunto manualmente); Problema informare l’esistenza di carenze nel servizio. |

Tabella sopra è mostrato i vantaggi e gli svantaggi di strumenti gratuiti utilizzati in questo lavoro.

6. Analisi dei risultati

Lo strumento “OpenLDAP” installato in un server di accesso Debian garantisce il controllo degli accessi utente nella directory “LDAP”. Assicurando quindi che lo scopo dell’autenticazione nella base “LDAP” sia stato soddisfatto di una forma soddisfacente.

Lo strumento “Squid” installato su un server Debian garantisce il controllo dell’accesso a Internet tramite l’autenticazione degli utenti registrati nel sistema Squid. Il sistema Squid ha adempiuto il suo ruolo di intermediario tra l’utente di una workstation e Internet, garantendo la sicurezza, il controllo amministrativo e il servizio di memorizzazione nella cache che memorizza le pagine precedentemente visitate sul server.

Lo strumento “Zimbra” installato su un server Debian garantisce il controllo dell’accesso alla posta elettronica da parte degli utenti del sistema. Il sistema di posta elettronica “Zimbra” può essere utilizzato come server di posta elettronica aziendale e può essere integrato con il sistema “OpenLDAP”. Lo strumento si è comportato in modo soddisfacente, soddisfacendo tutti i requisiti di una e-mail del software proprietario.

Lo strumento “Cacti” installato su un server Debian, garantisce il controllo degli accessi allo strumento di monitoraggio di rete attraverso gli utenti registrati nel sistema. Lo strumento raccoglie e visualizza informazioni sullo stato della rete interna attraverso i grafici, oltre ad essere robusto, flessibile e facile da usare.

La tabella seguente mostra i risultati ottenuti per quanto riguarda la complessità dell’installazione, l’usabilità e la sicurezza di ciascun utensile. La misura è classificata come alta, media e bassa.

Tabella 4 – Classificazione degli strumenti

| Strumento | Convenienza | Efficacia | Sicurezza |

| OpenLDAP | Medio | Medio | Alta |

| Squid | Bassa | Alta | Medio |

| Zimbra | Medio | Alta | Alta |

| Cacti | Medio | Medio | Alta |

Conclusioni

È stato osservato che a causa del costante utilizzo di software proprietario da parte delle aziende, è stato necessario acquisire la licenza del software proprietario, che ha influenzato notevolmente i valori per le aziende, a causa dei costi elevati delle licenze software. Dato questo, è stato dimostrato che l’uso di software libero, anziché software proprietario, è un’alternativa a queste società.

Inoltre è stato osservato che oltre ad essere più trasparenti, il software libero può essere utilizzato in modo pratico nelle società per sostituire il software proprietario, al fine di proteggere la disponibilità, l’integrità e la riservatezza delle informazioni aziendali.

Va notato che l’utilizzo del software libero consente agli utenti di cambiare e modificare la libertà, grazie alla disponibilità del codice sorgente, consentendo di adattare il software agli obiettivi specifici di ogni persona o azienda. Qualsiasi software, sia proprietario che gratuito, è soggetto a errori nel suo sviluppo. Nel caso di software libero, quando viene rilevato un errore, lo stesso viene fissato dalla comunità software libera, che è una gente sparsa in tutto il mondo, aumentando la possibilità di una correzione immediata. Ciò non avviene con il software proprietario, perché un errore nel codice sorgente può richiedere giorni o mesi per essere trovati e corretti.

Eseguendo i test e analizzando i risultati, è stato osservato che gli strumenti sono stati utilizzati in modo più trasparente del software proprietario, nonché mantenuti in modo stabile durante i test e soddisfacendo delle funzionalità proposte.

Pertanto, l’obiettivo proposto da questo lavoro è stato raggiunto dimostrando che gli strumenti gratuiti proposti possono essere utilizzati come una soluzione sicura per l’elaborazione delle informazioni. E, infine, salvaguardare la disponibilità, l’integrità e la riservatezza delle informazioni aziendali.

Riferimenti

BEAL, Adriana. Sicurezza delle informazioni: principi e best practice per la protezione delle risorse informative nelle organizzazioni. São Paulo: Atlante, 2008.

CENTRO DI STUDI, RISPOSTA E TRATTAMENTO DI INCIDENTI DI SICUREZZA IN BRASILE. Primer di sicurezza Internet. Versione 3.1, 2006. Disponibile in:

DIÓGÉNES, Yuri; MAUSER, Daniel. Sicurezza + certificazione: Pratica per l’esame SYO301. Rio de Janeiro: Novaterra, 2011.

SORGENTI, Edison. Sicurezza delle informazioni: l’utente fa una differenza . São Paulo: Saraiva, 2006.

GONÇALVES, Rodrigo Moura. Applicazione di uno strumento Web CRM open source . Santa Catarina. 2007. 68 p. Disponibile in: & lt; https://projetos.inf.ufsc.br/arquivos_projetos/pro jeto_650 / TCC% 20-% 20Rodrigo% 20Moura.pdf & gt; Accesso in linea: 18 ott. Il 2014.

MENDES, Costa Costa. Software libero e innovazione tecnologica : un’analisi dalla prospettiva della proprietà intellettuale. 2006. 282 p. Dottorato di Ricerca in Economia – Laurea in Sviluppo Economico, Università Statale di Campinas, 2006. Disponibile presso: http: //www.bibliotecadigital.unicamp.br/document/? Codice = vtls000378144 & gt; Accesso a: 20 Ott. Il 2014.

MIRANDA, Kermit Barbosa. L’uso di software libero come alternativa alle piccole e medie imprese : presentare tecnologie alternative utilizzate nell’ambiente di calcolo delle piccole e medie imprese nei settori dell’industria, del commercio e dei servizi basati sulla piattaforma software libera. 2011. 62 p. Monografia (Post-Graduation in Amministrazione di Reti e Sistemi Informativi). Faculdade Fucapi, 2011.

OLIVEIRA JÚNIOR, Raul Simas de. Valutazione dell’accettazione dei sistemi di gestione integrata. Annali del primo incontro di gestione delle informazioni , Florianópolis-SC, 2007.

SILVEIRA, Sérgio Amadeu. Software libero : la lotta per la libertà di conoscenza. São Paulo: Fondazione Perseu Abramo, 2004.

Gestione della sicurezza dell’informazione a Faculdade FUCAPI, serve come impiegato pubblico della Soprintendenza della zona di libero scambio di Manaus (SUFRAMA), nello stato di San Paolo. posizione di analista tecnico amministrativo – Information Technology.

Ha conseguito la laurea in Informatica, è pubblica dipendente della Superintendenza della zona di libero scambio di Manaus – SUFRAMA, in qualità di analista amministrativo tecnico – Tecnologia dello stato di. informazioni.

Laureato nell’area Computing, è pubblica dipendente della Superintendenza Zona Libero Commerciale di Manaus – SUFRAMA, in qualità di Analista Tecnico Amministrativo – Tecnologia dell’Università di Manaus. informazioni.

[4] Laureato in ambito Amministrazione, agisce come pubblica dipendente della Soprintendenza della zona di libero scambio Manaus – SUFRAMA, in qualità di Amministratore.

[5] Laureato nell’area Computing, è pubblica dipendente della Soprintendenza della Zona di Libera Libera Commercio Manaus – SUFRAMA, in qualità di Analista Tecnico Amministrativo – informazioni.

[6] Laureato in ambito Computing, ha la funzione di pubblica impiegata della Superintendenza della zona di libero scambio di Manaus – SUFRAMA, in qualità di analista tecnico amministrativo – informazioni

[7] Laureato nell’area Computing, è pubblica dipendente della Soprintendenza della Zona di Libera Libera Commercio di Manaus – SUFRAMA, in qualità di Technical Administrative Analyst – Technology of informazioni.

[8] Laureato in Economia, è pubblica dipendente della Soprintendenza della Zona Libera Manaus – SUFRAMA, responsabile dell’Economist.

Ha conseguito la laurea in Informatica, è pubblica dipendente della Superintendenza della zona di libero scambio Manaus – SUFRAMA, in qualità di Analista Tecnico Amministrativo – Tecnologia dello Stato. informazioni.