OLIVEIRA, Geveson de Souza [1]

PINTO, Aurílio Guimarães [2]

FREITAS, Caio Guimarães [3]

ALMEIDA, Cristiany Caliri de [4]

LEITE, Francisco Canindé da Silva [5]

SILVA, Francisco Eronildo da [6]

RIBEIRO, Dallas dos Santos [7]

MORAIS, Gilvanete Melo de [8]

PERES, Paulo Júnior de Jesus [9]

OLIVEIRA, Geveson de Souza; et.al. Software Libre como una solución segura para el procesamiento de la información corporativa. Revista Multidisciplinar Científica Centro del Conocimiento. Cuestión 07. Año 02, Vol. 02. pp 47-57, Octubre 2.017. ISSN:2448-0959

resumen

En esta investigación, se demuestra que es más transparente, el software libre se puede utilizar prácticamente en las empresas para sustituir el software propietario. Los datos se recogieron de un entorno experimental, que se hicieron pruebas en cuatro (4) herramientas gratuitas: OPENLDAP, calamar, y Zimbra cactus. Al final, se demostró que el uso de estas herramientas libres son vitales para la supervivencia de una empresa con el fin de proteger la disponibilidad, integridad y confidencialidad de la información comercial.

Palabras clave: Software libre, seguridad de la información, software propietario.

1. introducción

Cada día las áreas de negocio de las organizaciones están utilizando los servicios de la tecnología de la información (TI) para apoyar sus actividades estratégicas y operacionales. En este sentido, crece considerablemente la importancia de los servicios de TI y el uso de herramientas para ayudar en el crecimiento de una empresa.

Las organizaciones buscan migrar sus sistemas como estrategia de negocio, con un modelo de desarrollo colaborativo como software libre. Muchas empresas utilizan software sin licencia y cayendo así en el mundo de la piratería de software, que se dirige a las instituciones de control.

Este documento está organizado en seis secciones. En la sección 2, se abordan titulado "Metodología", comparativo entre las herramientas propietarias y herramientas libres. Sección 3, "Seguridad de la Información en las Empresas", se dirige a los objetivos de seguridad de la información, así como el cifrado de datos y redes de comunicaciones y trabajos relacionados. Sección 4, "etapa" se presenta la descripción del escenario, métodos de prueba, así como pruebas. Las secciones 5 y 6 presentan los resultados y análisis de los resultados. Las conclusiones y perspectivas se discuten en la sección 7.

2. metodología

Este trabajo tiene su metodología basada en la revisión de la literatura, estudios de casos de éxito, ya través de las herramientas de pruebas gratuitas, a través de un entorno experimental.

Software Libre 2.1 Software Propietario X

De acuerdo con Gonçalves (2007), el software propietario es aquel cuya copia, redistribución o modificación está prohibida en alguna medida por su propietario. Y para usar, copiar o redistribuir deberá solicitar la autorización del propietario, o pagar para poder hacerlo.

De acuerdo con Silveira (2004), el software libre se refiere a la libertad de los usuarios para ejecutar, copiar, distribuir, estudiar, cambiar y mejorar el software.

2.2 Herramientas gratuito

Según Oliveira Júnior (2006), hay varios proyectos de software libre en diversas aplicaciones: negocios, finanzas, gestión de proyectos, desarrollo de software, internet, educación, editores de texto, etc., así como las tecnologías en el mundo de los negocios, tales como: CRM (sistema de gestión de relaciones con los clientes), ERP (Enterprise Resource Planning), almacén y datos OLAP (procesamiento analítico en línea).

La Tabla 1 detalla las herramientas gratuitas que serán utilizados en este trabajo, así como su comparación con herramientas propietarias.

Gráfico 1 – Comparación de software propietario x Programas gratis

| Tipo de Servicio | El software propietario | software libre |

| Servicio de directorio | Active Directory | OpenLDAP |

| Control de acceso a Internet | WinGate | calamar |

| servicio de correo electrónico | intercambio | Zimbra |

| Servicio de Monitoreo de la Red | PRTG Network Monitor | cactus |

Las herramientas libres mencionados en la Tabla 1 son algunas de software utilizada para la gestión y el control de una infraestructura de TI.

3. Seguridad de la Información en las Empresas

Fuentes de acuerdo (2006), Seguridad de la Información se puede definir como un conjunto de normas, políticas, procedimientos y otras acciones que conducen a la protección de los activos que contienen información y que permita la misión de una organización se consigue haciendo que el negocio viable. Reduce al mínimo el riesgo para las pérdidas comerciales y por consiguiente que comprometan su funcionamiento y la rentabilidad de la inversión para sus accionistas.

La información es un activo que, como cualquier otro activo importante es esencial para el negocio de una organización y por lo tanto necesita ser protegido de forma adecuada. Esto es especialmente importante en el entorno empresarial, cada vez más interconectado.

3.1 Objetivos de Seguridad de Información

Según Diógenes (2011), Seguridad de la Información tiene tres conceptos básicos que son considerados los pilares de la seguridad de la información y debe ser la base de cualquier plan de seguridad. De acuerdo con Beal (2008), la implementación de medidas para garantizar la protección de la información sobre estos temas significa que la información es relativamente seguro.

3.1.1 Codificación de datos y redes de comunicación

Según el Centro de Estudios, Respuesta a Incidentes de Seguridad y Manejo de Brasil (2006), cifrado, considerada como la ciencia y el arte de escribir mensajes en forma encriptada o en código, es uno de los principales mecanismos de seguridad que se pueden utilizar para protegerse de los riesgos asociados con el uso de Internet.

de empleo de varios mecanismos de seguridad para mejorar la seguridad de la información en la transmisión de datos. De acuerdo con el Manual de Seguridad de Internet (2006), los mecanismos de seguridad tales como SSL (Secure Sockets Layer) y TLS (Transport Layer Security) son protocolos a través de cifrado proporciona confidencialidad e integridad de las comunicaciones entre un cliente y un servidor también se puede utilizar para proporcionar autenticación.

3.2 Trabajo relacionado

En el campo de acción de este trabajo, no había una variedad de información relacionada con el trabajo en segmentos diversificados que fueron encuestados con el fin de enriquecer y producir fondo teórico para este trabajo. Entre ellos, podemos destacar los siguientes dos trabajos relacionados:

La primera obra escrita por Miranda (2011) y titulado "El uso del software libre como una alternativa para las pequeñas y medianas empresas", que tiene como objetivo mostrar a través de un estudio de caso, el uso de tecnologías basadas en software libre.

El segundo trabajo, una disertación escrita por Mendes (2006), es un estudio sobre "Software Libre y la Innovación Tecnológica", que tiene como objetivo discutir el potencial del software libre para promover la innovación tecnológica a través de su régimen de protección de la propiedad intelectual en los países en desarrollo, con Brasil como referencia.

4. paisaje

El escenario de ensayo se prepara para la aplicación de la metodología propuesta y hacer las pruebas en el laboratorio de herramientas gratuitas utilizados para este trabajo.

4.1 Escenario Descripción

Para llevar a cabo las pruebas de las fases de software libre se utilizaron cuatro herramientas.

La Tabla 2 muestra la configuración de los equipos y sistemas utilizados en este estudio para las actividades de prueba herramientas libres. se utilizó un dispositivo en el que se crearon siete máquinas virtuales.

Tabla 2 – se utiliza equipos y sistemas

| equipo | descripción |

| equipo host | Apple Mac OS X con procesador Intel Core i5, 2.5Ghz, 4 GB de RAM, 500 GB HD. |

| Virtual Machine 1 (Servidor 01) | Debian Linux 7.6.0, 2 GB de RAM, 60 GB de disco duro. |

| 2 Virtual Machine (Servidor 02) | Debian Linux 7.6.0, 2 GB de RAM, 60 GB de disco duro. |

| máquina virtual 3 (Servidor 03) | Linux Debian 5.0, 2 GB RAM, 60 GB HD. |

| máquina virtual 4 (usuario 2) | Ubuntu 04.14, 1 GB de RAM, 8 GB de disco duro. |

| máquina virtual 5 (Usuario 3) | Ubuntu 04.14, 1 GB de RAM, 8 GB de disco duro. |

| Máquina Virtual 6 (Usuario 4) | Ubuntu 04.14, 1 GB de RAM, 8 GB de disco duro. |

| Virtual Machine 7 (5 Usuario) | Ubuntu 04.14, 1 GB de RAM, 8 GB de disco duro. |

Sólo se utilizó un dispositivo (un ordenador central) para crear la fase experimental, se insiste en que el equipo host se ha establecido una pequeña red interna, con siete máquinas virtuales, la topología en estrella tipo, en el que hay tres servidores de Debian, usuarios en cuatro máquinas de tipo escritorio de Ubuntu.

Se utilizó el software de virtualización, distribuido de forma gratuita bajo la licencia GPL, VirtualBox versión 4.3.20, la multinacional Oracle Corporation. VirtualBox es un programa de virtualización de Oracle que permite instalar y ejecutar diferentes sistemas operativos en un mismo equipo.

4.2 Metodología de prueba

La metodología de los ensayos es el uso de máquinas virtuales en un equipo host para configurar una pequeña red interna, con siete máquinas virtuales, la topología de tipo estrella, en el que hay tres servidores de Debian y cuatro usuarios de máquinas de tipo escritorio de Ubuntu . Los ensayos se comprueba la utilidad de la herramienta gratuita de una estructura de red interna, tales como pruebas de usuario de autenticación en un sistema de directorio, acceso a Internet a través de "proxy" acceso de los usuarios al correo electrónico interno, y el acceso del usuario a el seguimiento de una red interna.

4.3 servidores y clientes Sistemas operativos

Como sistema operativo del servidor no se adoptó un sistema de comercio libre de Debian GNU / Linux. Para las estaciones cliente se adoptó el sistema de distribución de Linux Ubuntu operativo basado en Debian, de código abierto y mantenidos por la empresa Canonical Ltd. El sistema operativo Ubuntu es un sistema intuitivo y se ve como el sistema operativo Windows de Microsoft.

En Servidor 01, fue instalado las herramientas de software libre "OpenLDAP" y "Calamar". las herramientas esenciales para los usuarios de tecnología de la información de control de acceso lógico. "OpenLDAP" es una herramienta para el control de acceso de los usuarios a los sistemas de información. Y la función "Calamar" funcionará como servidor de navegación por Internet a través de la autenticación de usuario.

En Servidor 02, se instaló la herramienta de software libre "Cactus". Herramienta para el control y seguimiento de una red informática. Esta herramienta de código abierto recopila y muestra información sobre el estado de una red de ordenadores a través de gráficos.

En Servidor 03, se instaló la herramienta de software libre "Zimbra". software de correo electrónico y una herramienta de colaboración, calendario de grupo, contactos, mensajería instantánea, almacenamiento de archivos y gestión de documentos web.

4.4 Las pruebas hechas

En esta parte, se destacan algunos puntos relativos a los ensayos llevados a cabo con las herramientas propuestas gratuitas, demostrados por un entorno experimental como siguiente especificación:

a) OpenLDAP

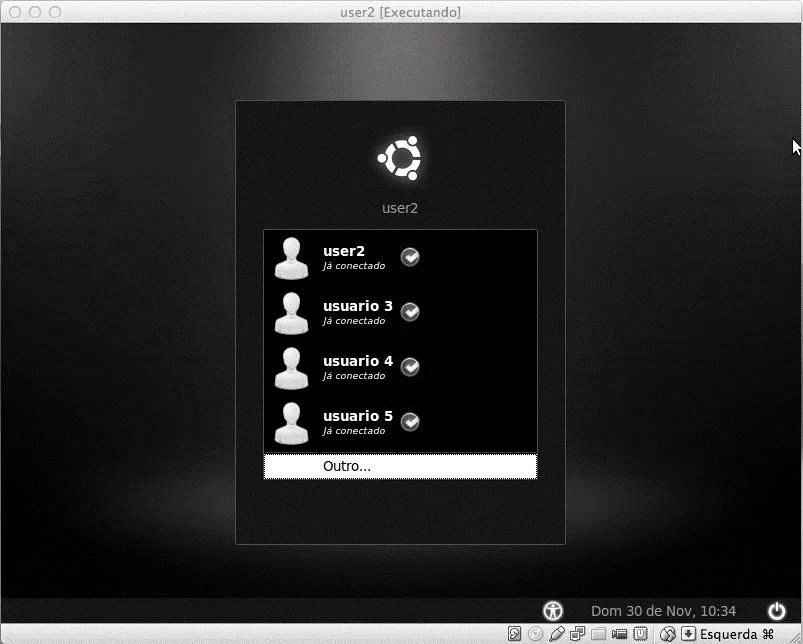

La herramienta "OpenLDAP" ha sido instalado y configurado en un servidor de acceso y pruebas de Debian para partes de las máquinas de cliente, como se muestra en la Figura 1.

Las pruebas se realizaron tanto en el acceso de los usuarios sobre la base de "LDAP", como las pruebas de intercambio de datos en el directorio "LDAP". Todas las máquinas de cliente han sido capaces de autenticar la base "LDAP", como se muestra en la figura arriba. Para aumentar la seguridad, se instaló la biblioteca de código abierto "OpenSSL" que implementa las funciones básicas de cifrado.

b) Calamar

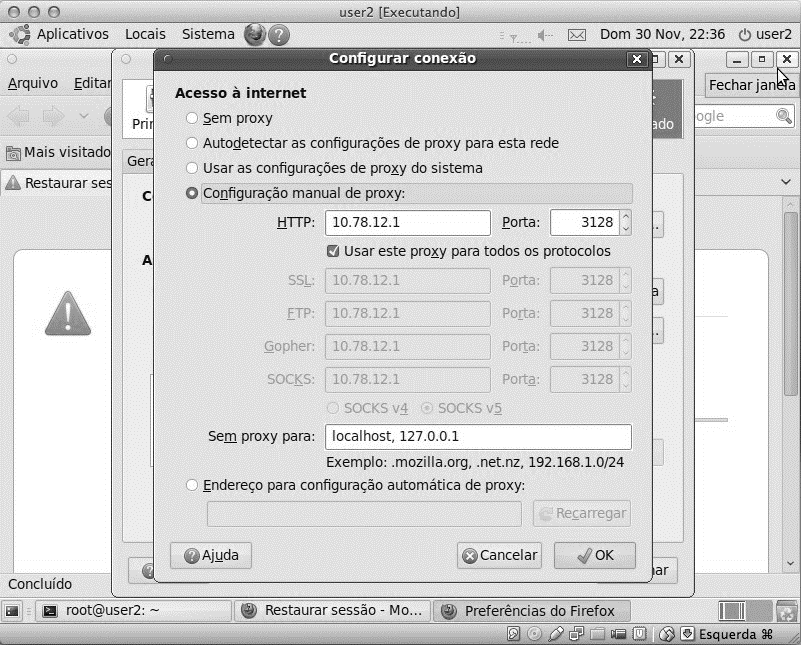

La herramienta de calamar fue instalado y configurado en el servidor de acceso y pruebas de Debian para partes de las máquinas cliente.

Para aumentar la seguridad se ha instalado la función "NatACL" para la autenticación de acceso a Internet para usuarios registrados.

c) Zimbra

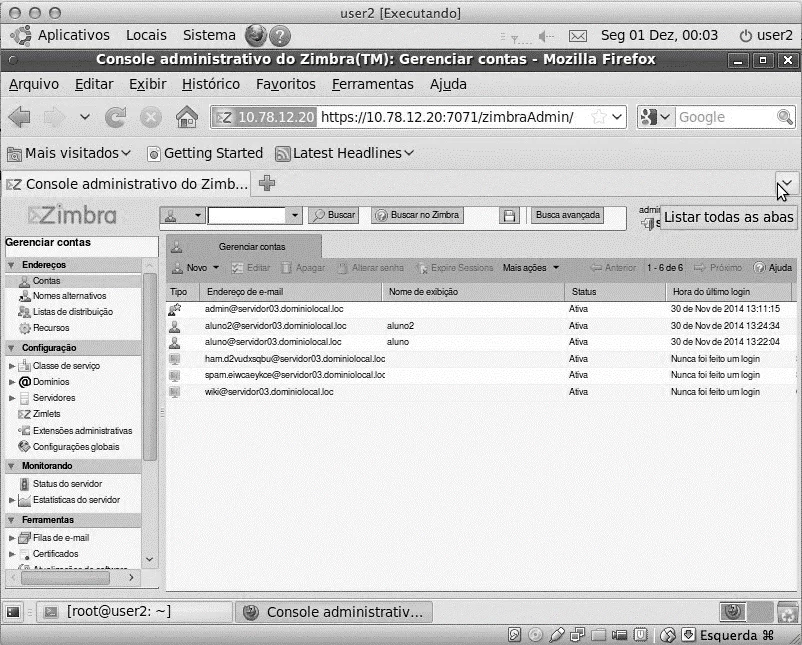

La herramienta "Zimbra" se ha instalado y configurado en el servidor de acceso y pruebas de Debian para partes de las máquinas cliente.

En la Figura 3 se muestra la pantalla de la herramienta de la consola administrativa "Zimbra", que está hecha toda la configuración del sistema de correo electrónico, y la creación de usuarios del sistema.

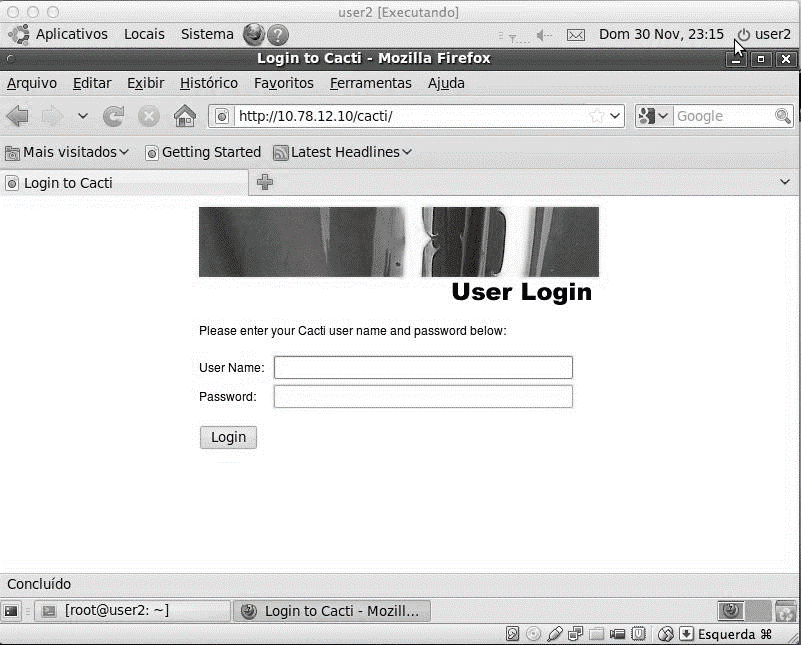

d) Cactus

La herramienta de "Cactus" fue instalado y configurado en el servidor de acceso y pruebas de Debian para partes de las máquinas cliente, tal como figura a continuación.

El sistema se puede acceder por los usuarios registrados, haciendo así que el uso de la herramienta para la visualización y control de la red interna.

Para aumentar la seguridad, se ha probado el uso de Cactus acceder a la información a través del protocolo "SNMP".

5. Resultados obtenidos

Se consideró un escenario experimental, en la que fue representado una red de topología en estrella tipo con cuatro (4) a los usuarios de los clientes y tres (3) servidores, simulando así una pequeña red interna.

La prueba realizada en la función "OpenLDAP", era para autenticar usuarios en la base LDAP. Los cuatro (4) miembros utilizados en la escena del juicio fueron capaces de autenticar la base y utilizar el directorio "LDAP" sin ningún problema.

La prueba realizada en la función "Calamar", consistió en utilizar la herramienta como un proxy en el que las máquinas clientes acceden a Internet a través de este "proxy". Los cuatro (4) miembros utilizados en la escena del juicio lograron navegar por Internet a través del uso de la herramienta "Calamar" sin ningún problema.

La prueba realizada en la herramienta de "Cactus", era utilizar la herramienta a través de un navegador para la visualización y el control de la red interna creada. Los cuatro (4) miembros utilizados en la escena del juicio fueron capaces de acceder a la herramienta para la visualización y el control de la red interna creada.

La prueba realizada en la herramienta "Zimbra", era utilizar la herramienta como el correo electrónico para el procesamiento de la información corporativa a través de mensajes de correo electrónico. Los cuatro (4) miembros utilizados en la escena del juicio fueron capaces de acceder a la herramienta de correo electrónico y transacciones de información entre ellos.

Tabla 3 – pros y los contras

| herramienta | pros | contra |

| OpenLDAP | entornos inmediatos, sin tener que parar la OpenLDAP, l a facilidad de configuración , la protección del acceso no autorizado. |

Poca documentación disponible; incompatibilidades con otras herramientas en el caso de la migración, l a información de redundancia. |

| calamar | conexiones web de control , conexión compartida entre los usuarios; El mejor tiempo de respuesta. |

Poca documentación disponible; no e s compatible con otros tipos de servicios como SMTP, POP3, juegos a través de Internet, et c. protocolos de seguridad pequeños y aplicaciones. |

| Zimbra | Fácil administración de usuario, l a configuración y la interfaz web fáci l, escalabilidad y facilidad de mantenimiento. |

Poca documentación disponible, sincronización lenta , incompatibilidades con otras herramientas en caso de una migración. |

| cactus | Es flexible y se adapta a las diversas necesidades; robusto y fácil de usar; L os gráficos generados son personalizables. |

Poca documentación disponible ; no tener dispositivos automáticos de descubrimiento de red (se agrega manualmente); Probl ema informar de la existencia de fallos en el servicio. |

Tabla anterior se muestra las ventajas y desventajas de herramientas gratuitas utilizados en este trabajo.

6. Análisis de los resultados

La herramienta "OpenLDAP" instalado en un servidor Debian, aseguró el control de acceso de usuarios al directorio "LDAP". Asegurando así que el propósito de autenticación en base "LDAP" se cumplió satisfactoriamente.

La herramienta "Calamar", instalada en un servidor Debian, se aseguró el control de acceso a Internet a través de la autenticación de usuarios registrados en el sistema de calamar. El sistema de "calamar" cumplió con su papel actuando como intermediario entre el usuario de una estación de trabajo e Internet, lo que garantiza la seguridad, el control administrativo y el servicio de almacenamiento en caché que almacena en el servidor, previamente páginas visitadas.

La herramienta "Zimbra" instalado en un servidor Debian, control de acceso asegurado a e-mail para los usuarios del sistema. El sistema de correo electrónico "Zimbra" se puede utilizar como un servidor de correo electrónico corporativo y se puede integrar en el sistema "OpenLDAP". La herramienta se comportó de manera satisfactoria, cumpliendo todos los requisitos de un software de correo electrónico patentado.

La herramienta de "Cactus", instalada en un servidor Debian, aseguró el control de acceso herramienta de monitorización a través de los usuarios registrados en el sistema. La herramienta recoge y se visualiza información sobre el estado de la red interna a través de gráficos, y han mostrado robusto, flexible y fácil de usar.

La siguiente tabla muestra los resultados obtenidos como la complejidad de la instalación, facilidad de uso y seguridad de cada herramienta. La medida se clasifica como alto, medio y Bajo.

Tabla 4 – Herramientas de calificación

| herramienta | sentido práctico | eficiencia | seguridad |

| OpenLDAP | promedio | promedio | alto |

| calamar | bajo | alto | promedio |

| Zimbra | promedio | alto | alto |

| cactus | promedio | promedio | alto |

conclusión

Se observó que, debido al constante uso de software propietario, por las empresas, existía la necesidad de adquirir licencias de software propietario, que en gran medida cargado las cifras de las empresas, debido a los costos de licencias de software de alto. Por lo tanto, se demostró que el uso de software libre, reemplazando el software propietario es una alternativa a estas empresas.

Se observó también que, además de ser más transparente, el software libre se puede utilizar prácticamente en las empresas para sustituir el software propietario, con el fin de proteger la disponibilidad, integridad y confidencialidad de la información corporativa.

Es de destacar que el uso de software libre ofrece a los usuarios la libertad de cambiar y modificar, a través de la disponibilidad del código fuente, es posible hacer una adaptación del software a los objetivos específicos de cada persona o empresa. Cualquier software, propietario o libre, está sujeta a error en su desarrollo. En el caso del software libre, cuando se descubre un error que se corrige por la comunidad de software libre, las personas que se encuentran dispersos en todo el mundo, lo que aumenta la posibilidad de una corrección inmediata. Esto no ocurre con el software propietario, ya que un error en el código fuente puede tomar días o incluso meses para encontrar y corregir.

Con las pruebas y análisis de los resultados, se observó que las herramientas se utilizaron de manera más transparente que el software propietario, y se mantuvo estable durante las pruebas y cumple con las características que se ha fijado.

Por lo tanto, el objetivo propuesto por este trabajo se logró mediante la demostración de que las herramientas gratuitas propuesto puede ser utilizado como una solución segura para el procesamiento de información. Y, por último, la protección de la disponibilidad, integridad y confidencialidad de la información corporativa.

referencias

BEAL, Adriana. Seguridad de la información: los principios y las mejores prácticas para la protección de los activos de información en las organizaciones. Sao Paulo: Atlas, 2008.

CENTRO DE ESTUDIOS, RESPUESTA Y SEGURIDAD EN BRASIL los tratos. Elementos básicos de seguridad para Internet. Versión 3.1, 2006. Disponible en: <http://cartilha.cert.br/>. Consultado el: 08 Octubre 2014.

Diógenes, Yuri; MAUSER, Daniel. seguridad + certificación: Prácticas para SYO301 examen. Río de Janeiro: Novaterra 2011.

FUENTES, Edison. Seguridad de la información: el usuario hace una diferencia. Sao Paulo: Saraiva, 2006.

Gonçalves, Rodrigo Moura. Aplicación de una herramienta de código abierto de CRM. Santa Catarina. 2007. 68 p. Disponible en: <https://projetos.inf.ufsc.br/arquivos_projetos/pro jeto_650 / TCC% 20-% 20Rodrigo% 20Moura.pdf>. Acceso: 18 Octubre 2014.

MENDES, Cássia Costa. El software libre y la innovación tecnológica: un análisis desde la perspectiva de la propiedad intelectual. 2006. 282 p. Disertación (Maestría en Desarrollo Económico) – Licenciado en Desarrollo Económico de la Universidad Estatal de Campinas, 2006. Disponible en: <http://www.bibliotecadigital.unicamp.br/document/?code=vtls000378144>. Acceso: 20 Octubre 2014.

MIRANDA, Kermit Barbosa. El uso de software libre como una alternativa para las pequeñas y medianas empresas: presentar tecnologías alternativas utilizadas en el entorno informático de las medianas empresas en los sectores de la industria, el comercio y los servicios basados en la plataforma de software libre. 2011. 62 p. Monografía (Diploma en Administración de Redes y Sistemas de Información). Facultad Fucapi 2011.

OLIVEIRA Junior, Raul Simas de. Evaluación aceptación de Sistemas Integrados de Gestión. Actas de la I Reunión de Directores de la Información, Florianópolis, SC, en 2007.

Silveira, Sérgio Amadeu. Software libre: la lucha por la libertad del conocimiento. Sao Paulo: Fundación Perseu Abramo, 2004.

[1] Postgrado en Gestión de Seguridad de la Información MBA Facultad FUCAPI, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información.

[2] Licenciado en zona de ordenador, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información.

[3] Licenciado en zona de ordenador, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información.

[4] Se graduó en el área de Administración, que actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA en la oficina del director.

[5] Licenciado en zona de ordenador, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información.

[6] Licenciado en zona de ordenador, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información

[7] Licenciado en zona de ordenador, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información.

[8] Un graduado en economía, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA a cargo de la Economista.

[9] Licenciado en zona de ordenador, actúa como un servidor público de la Superintendencia de la Zona Franca de Manaus – SUFRAMA, a cargo de Analista Administrativo Técnico – Tecnología de la Información.