ÜBERPRÜFUNG ARTIKEL

SANTOS, Levi Alves dos [1]

SANTOS, Levi Alves dos. Ransomware-Angriffe und die Schutzschicht auf Regierungssystemen. Revista Científica Multidisciplinar Núcleo do Conhecimento. Jahr. 07, Hrsg. 08, Bd. 04, p. 132-161. August 2022. ISSN: 2448-0959, Zugangslink: https://www.nucleodoconhecimento.com.br/technologie-de/ransomware-angriffe

ZUSAMMENFASSUNG

Ransomware ist bösartige Software, die zum Entführen und Verschlüsseln von persönlichen, geschäftlichen oder staatlichen Daten verwendet wird, nach diesem Diebstahl/Blockieren einer Lösegeldforderung durch Kryptowährung, deren Verfolgung unmöglich ist. Als Leitfrage gilt: Was sind die Best Practices im Information Technology Systems Management und wie können sie zusammenarbeiten, um Ransomware-Angriffe abzuschwächen? Der Zweck dieses Artikels besteht darin, mehrere Fälle von Ransomware-Angriffen auf die elektronischen Systeme verschiedener großer Unternehmen in den Vereinigten Staaten und die bestehenden präventiven Mittel zur Minderung solcher Risiken vorzustellen. Dieser Originalartikel wurde entwickelt, indem die Methodik der bibliografischen Recherche übernommen wurde, um bösartige elektronische Programme (Malware) in dem erläuterten Muster zu diskutieren. Die wichtigsten Schlussfolgerungen waren: Muss gute Praktiken in Bezug auf Sicherheit und Informationsmanagement übernehmen; Investitionen in hochrangige Sicherheitssysteme für lokalen oder entfernten Netzwerkschutz; Investitionen in Fachleute, die auf Informationstechnologie spezialisiert sind und über fundierte Kenntnisse im Bereich Ransomware verfügen; Standardisierung von Verwendungen und Praktiken bei der Verwendung von Organisationsmitteln; Ausarbeitung und Speicherung von systemischen Backups; Sensibilisierung von Einzelpersonen und Unternehmen für die Nichtzahlung von Lösegeldern.

Stichworte: Cyberspace, Cyberkriminalität, Ransomware.

EINLEITUNG

Informationen sind derzeit die mächtigste Ressource für Einzelpersonen, Organisationen und staatliche Institutionen. Laut Brito (2016, S. 8) sind Informationen im Laufe der Zeit zu einem wichtigen Kapital im Kontext von Organisationen, staatlichen Institutionen und im persönlichen Bereich geworden. Hinsichtlich der geschäftlichen Tragweite kann ein missbräuchlicher Zugriff Dritter auf vertrauliche Informationen eines Unternehmens in seinem Marktsegment, aber auch im Finanzsektor zum Scheitern führen.

Aus dieser Perspektive ist der Cyberspace eine Struktur, deren Territorialität auf globaler Ebene aufgebaut wurde, basierend auf der Informationsgesellschaft. Seine Dynamik umfasst die Beziehungen zwischen lokalen und globalen Räumen, die durch „Informations- und Kooperationsnetzwerke unterschiedlichster Natur“ ausgeführt werden, die sich auf seine physische Struktur und den Informationsfluss stützen, der für die Bildung und das Funktionieren virtueller Gemeinschaften möglich ist Internet (SILVA, 2014).

Die Häufigkeit groß angelegter Ransomware-Angriffe auf US-Unternehmen ab 2017 wird anhand der Darstellung der unterschiedlichen Fälle mit und ohne Lösegeldzahlung dargestellt. Darüber hinaus wurden die verschiedenen Arten von Malware und Effekten aufgelistet, die auf den Geräten ihrer Opfer operieren.

Als Leitfrage gilt: Was sind die Best Practices im Information Technology Systems Management und wie können sie zusammenarbeiten, um Ransomware-Angriffe abzuschwächen?

Der Zweck dieses Artikels besteht darin, mehrere Fälle von Ransomware-Angriffen auf die elektronischen Systeme verschiedener großer Unternehmen in den Vereinigten Staaten und die derzeit bestehenden vorbeugenden Maßnahmen zur Minderung solcher Risiken vorzustellen.

Die vorliegende bibliografische Recherche wird einen kurzen Zeitstrahl in Bezug auf die Entstehung des Internets, die Weiterentwicklung von Informationstechnologien und -geräten, die Entstehung und Entwicklung bösartiger virtueller Programme, die größten Cyberangriffe, die in den letzten zehn Jahren auf nordamerikanische Unternehmen stattgefunden haben, und eine Liste von Sicherheitsmaßnahmen, die zusammen die Best Practices in diesem Segment darstellen.

DAS AUFKOMMEN DES INTERNETS

In der Zeit zwischen 1947 und 1991 entbrennt der Kalte Krieg, ein nicht bewaffneter Konflikt, aber politisch-ideologischen Charakters, zwischen den beiden damals größten Weltmächten, den Vereinigten Staaten von Amerika (USA) und der Sowjetunion (UdSSR) und teilte das globale Dorf in zwei Gruppen, die jeweils den Kapitalismus und den Kommunismus repräsentierten (SILVA, 2022).

In diesem Moment entstand der Bedarf an agiler, sicherer und effektiver Kommunikation, die von der öffentlichen Verwaltung der Vereinigten Staaten entwickelt wurde, um die Verbindung zwischen Universitäten und Forschungszentren zu ermöglichen (SILVA, 2022).

Das Internet wurde geboren, das in den 1990er Jahren populär wurde, durch das Aufkommen von Informations- und Kommunikationstechnologien (IKT), die die fortschreitende Digitalisierung verschiedener Arten von Materialien und Dokumenten ermöglichten (SILVA, 2014), zusätzlich zur Gestaltung elektronischer Medien als a neue Option für agile Kommunikation bei der Integration zwischen Regierungen und Bürgern durch „Innovation, Rationalisierung und Einführung von Managementmodellen, die die Verfügbarkeit von Informationen und Diensten für Bürger priorisieren (MEDEIROS et al., 2020, S. 652).

Für Medeiros et al. (2020, S. 651) dominiert der Cyberspace menschliche Interaktionen, ist jedoch ein künstlicher Raum, der durch „einzigartige Eigenheiten, die aus der Verbindung von physischen Schichten (Menschen und Maschinen) mit digitalen Schichten (Software und Information) entstanden sind“, konstituiert ist.

In Bezug auf die Informationsgesellschaft lehrt Marietto (2001), dass sie nicht nur aus einem bestimmten abgegrenzten physischen Raum besteht, sondern auch aus dem, was von Gemeinschaften erlebt wird, deren Kommunikationsumgebung genau der Cyberspace ist.

Um dieses Konzept zu definieren, berichtet Marietto (2001, S. 32) über die Definition von Irvine (1998), wenn er erklärt, dass es „eine imaginäre Schicht von Netzwerken ist, die sich über der physischen Struktur von Städten befindet, eine Schicht, die die‚ Welt Raumökonomie und globale Infrastruktur’“, wobei erwähnt wird, dass die Zusammensetzung dieses materiellen Raums auch durch Telefon, Telegraf, Fax, Computernetzwerke usw.

Der Begriff Cyberspace taucht in dem Science-Fiction-Buch „Neuromancer“ von William Gibson auf, in dem Cyberspace der „Konzeption einer künstlichen Umgebung zugeschrieben wird, in der sich Daten und soziale Beziehungen wahllos bewegen, d. h. es ist ein nicht-physischer Raum in der eine einvernehmliche Halluzination jederzeit von seinen Benutzern erlebt werden kann“ (SILVA, 2014).

Für Marietto (2001) hat der Cyberspace Veränderungen in Raum- und Zeit Konzepten gefördert, die allmählich an die neue Welt Realität angepasst werden, da physische Strukturen und Informationsflüsse entworfen werden, repräsentiert durch Cyber Maps, die zeigen: die Anzahl der Hosts in jeder räumlichen Einheit; die Anzahl der Computer mit Internetzugang; die Anzahl der registrierten Domains und die Anzahl der Telefonnutzer.

Silva (2014) berichtet wiederum über die Definition von Manuel Castells (2000) zur Bildung neuer Kulturen aus neuen Kommunikationsprozessen, die ebenfalls auf dem Konsum unterschiedlicher Signale beruhen und die Vermischung menschlichen Verhaltens innerhalb der virtuellen Realität ermöglichen. Es sei darauf hingewiesen, dass der Cyberspace durch eine gigantische technische Infrastruktur realisiert wird, die den Telekommunikationsbereich und das Gewirr von Kabeln, Drähten, Netzwerken, Computern usw umfasst.

Als Beispiel für das Volumen und die Geschwindigkeit der Angriffe werden hier zwei Links angegeben, die ihre Visualisierung in Echtzeit ermöglichen, und zwar: auf der SonicWall-Website: https://attackmap.sonicwall.com/live-attack-map/; und ein zweiter Hinweis wäre auf der Fireeye-Website: https://www.fireeye.com/cyber-map/threat-map.html.

Es ist ein beeindruckender Schachzug.

WAS IST EINE RANSOMWARE?

Laut Oliveira (2018) handelt es sich bei der Erstellung und Entwicklung verschiedener Software mit spezifischen Merkmalen, dh sie sind breit und offen, um Schöpfungen, die das Vorhandensein von Schwachstellen ermöglichten, die zusammen mit möglichen Hardwarefehlern Schlupflöcher für Angriffe auf Ihre Systeme, sogenannte Cyberangriffe.

So erklärt Philot (2021) in Bezug auf Cyberkriminalität, dass das Internet eine unbegrenzte Grenze ist, die Einzelpersonen, Unternehmen und staatliche Stellen, die von da an Zugang erhalten, flach angeordnet zusammenbringt.

Der Begriff Ransomware entstand aus der Verschmelzung der Wörter Ransom (Rettung) und Malware (bösartiges Programm) und wurde verwendet, um eine Klasse von Malware zu beschreiben, deren Zweck es ist, auf elektronischen Geräten vorhandene persönliche und finanzielle Daten zu blockieren, zu entführen und zu verschlüsseln das Ziel, ihre Opfer zu erpressen (LEMA und FREITAS, 2021).

Mit dem Ziel, ein bestimmtes Computersystem anderer illegal zu infiltrieren, zielt die Infektion eines bestimmten Geräts durch eine Ransomware darauf ab, Schaden zu verursachen und das betreffende System und alle darin enthaltenen Informationen zu blockieren, um durch Kryptowährungen ein Lösegeld zu fordern, das ist eine nicht nachvollziehbare virtuelle Währung, da es keine staatliche Kontrolle gibt.

Laut Fornasier (2020, S. 209) entstand Ransomware um 1990, als Joseph Popp bösartige Codes entdeckte, die darauf abzielten, verschiedene Computer zu infizieren. Pimentel (2021) beschreibt, dass diese Gruppen die neue kriminelle Industrie bildeten.

Der Erfolg bei der Erlangung von Cyberangriffen und die daraus resultierende Lösegeldforderung ließen Kriminelle immer mutiger werden. Fornasier (2020, S. 209) erwähnt, dass die Betreiber der Doppel Paymer-Ransomware im Jahr 2020 eine Website gestartet haben, um gestohlene Daten von verschiedenen Unternehmen aufzudecken, die im Mittelpunkt ihrer Verbrechen stehen und deren Opfer sich weigerten, das Lösegeld zu zahlen.

Lema und Freitas (2021, S. 6) erklären, dass Ransomware-Angriffe ursprünglich die Windows-Plattform betrafen, aber dass ihre Entwicklung begann, Verbrechen auch auf anderen Plattformen wie Apple, Android und Linux zuzulassen. Derzeit erreichen sie sogar Smartwatch-Geräte über die Locker-Ransomware.

Pimentel (2021, S. 3) berichtet, dass das ursprüngliche Konzept eines Computervirus um 1940 geboren wurde, angekündigt von John von Neumann in seinem 1966 erschienenen Artikel „Theory of Self-Reproducing Automata“ (“Theorie selbstreproduzierender Automaten”). Codes wurden formuliert, um Maschinen zu beschädigen, die sich selbst kopieren sollten, um neue Hosts zu infizieren.

Dennoch beschreibt Pimentel (2021, S. 3) einen kurzen Zeitstrahl zur Entstehung von Computerviren:

-

-

- 1971 – Vírus Creeper, sem objetivo malicioso, foi criado por Bob Thomas, da empresa BBN Technologies, cuja finalidade era autorreplicar-se e ser removido do host anterior de forma automática a cada nova infecção (KASPERSKY, 2021, apud PIMENTEL, 2021);

- 1982 – Vírus Elk Cloner, o primeiro utilizado de forma massiva, atingiu os computadores populares dotados de sistema operacional da Apple II. Depois de 50 inserções do disquete infectado no sistema leitor de um dispositivo, o vírus exibia um poema na tela do aparelho infectado do usuário (AVG, 2021, apud PIMENTEL, 2021);

- 1984 – Vírus Core Wars, criado nos laboratórios Bell Computers. Era um tipo de vírus mais potente que os anteriores, que comprometia a memória RAM das máquinas; alastrou-se nas universidades americanas (MEYER, 2015, apud PIMENTEL, 2021);

- 1986 – Brain e Bouncing Ball foram os malwares capazes de infectar o setor de boot dos disquetes. Ao mesmo tempo surgiram outros vírus capazes de infectar arquivos com extensão exe e com. O vírus Brain é considerado o primeiro vírus capaz de contaminar os personal computers (PCs) (MEYER, 2015, apud PIMENTEL, 2021);

- Para combatê-lo, John McAfee desenvolveu, em 2012, o famoso antivírus McAfee, ao mesmo tempo em que abriu sua empresa homônima (AVG, 2021; OFICINA DA NET, 2015, apud PIMENTEL, 2021).

- Já o Bouncing Ball é considerado um vírus com função não destrutiva, porém, instalava-se no primeiro setor do disquete, contaminando todo o sistema conforme inseridos outros disquetes (MEYER, 2015, apud PIMENTEL, 2021);

- 1989 – Cavalo de troia AIDS (ou PC Cyborg Trojan) primeiro ransomware, desenvolvido por Joseph Frank Popp. Utilizava-se de um contador para numerar cada reinicialização do sistema operacional, até chegar à 90ª., quando então os arquivos da máquina infectada ficavam ocultos e inacessíveis para a vítima. Uma única chave era utilizada para criptografar e decriptar os arquivos, depois do pagamento do resgate. Uma vez que o criminoso fornecia uma caixa postal no Panamá para o pagamento de US $189, ele foi descoberto pela polícia, porém, sob a alegação de que seus ganhos seriam destinados às pesquisas pela cura da AIDS, foi considerado legalmente inimputável (PIMENTEL, 2021, p. 3-4);

- 1992 – Vírus Michelangelo, criado para ser inativo e indetectável até o dia 06 de março, aniversário do artista, e a partir dessa data, ele corrompia os arquivos, sobrescrevendo caracteres aleatórios (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 1999 – Vírus de macro Melissa, criado por David L. Smith, considerado o primeiro a empregar engenharia social para ser espalhado, que ocorre por e-mail, partindo de um dos contatos da vítima (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 2000 – Vírus Iloveyou infectou milhões de usuários do Windows, incluindo o Pentágono e a CIA. Era difundido por um e-mail com um arquivo anexo denominado Love-letter-for-you, que, ao ser executado, retransmitia a mensagem para todos os contatos do usuário (AVG, 2021, apud PIMENTEL, 2021, p. 3-4).

-

Zwischen 1989 (Entstehung von AIDS) und 2005 wurden nur wenige nennenswerte Ransomware-Angriffe registriert, die erst 2005 wieder an Stärke gewannen. Ab 2017 kehrten die Angriffe jedoch mit viel größerer Kraft und Häufigkeit zurück (PIMENTEL, 2021).

Brito (2016, S. 16) erklärt das Auftreten einiger Fälle zwischen 2005 und 2006, auf die Trend Micro in Russland hingewiesen hat, als es darum ging, „einige Dateitypen zu komprimieren und sie mit der gezippten Datei mit einem Passwort zu überschreiben“. Gleichzeitig wurde eine Textdatei erstellt, die den Benutzer über die Entführung seiner Daten informierte, die dem Opfer gegen Zahlung von 300,00 US-Dollar ausgehändigt werden konnte.

Mit der Popularisierung dieser neuen kriminellen kommerziellen Aktivität bestätigte Trend Micro ab März 2012 die Verbreitung von Fällen in Europa und Nordamerika, als dann eine neue Art von Ransomware auftauchte, die gleichzeitig mit der verschlüsselten (verwürfelten) Dateien das Betriebssystem des betroffenen Geräts blockiert (BRITO, 2016, S. 16).

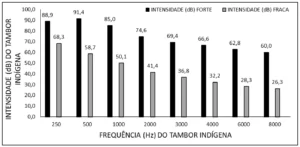

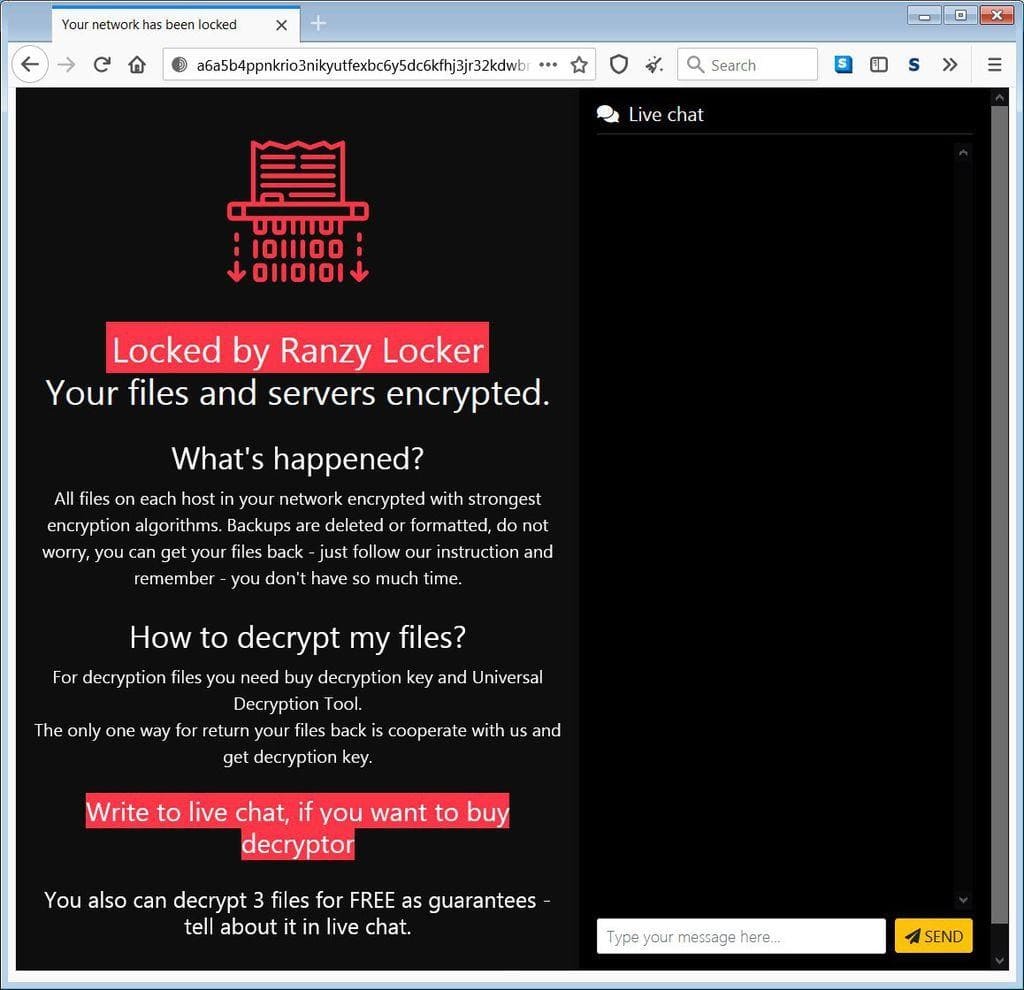

Abbildung 1 – Bilddarstellung der Informations Blockierung

Die Verschlüsselung zielt darauf ab, die gestohlene Datei zu sperren und das Opfer dazu zu bringen, das Lösegeld zu zahlen. Es sei jedoch darauf hingewiesen, dass Kryptographie auch legitim verwendet werden kann, um „die Privatsphäre und Vertraulichkeit der Benutzer zu schützen“ (KOK et al., 2019, S. 2). Zu diesem Zweck gibt es eine Definition bezüglich der Begrenzung der Häufigkeit der Verschlüsselung, die ihre rechtliche Handlung von der illegitimen unterscheidet.

Philot (2021) erklärt, dass der Begriff Malware verschiedene Kategorien von Spionage Anwendungen umfasst, wobei Spyware verwendet wird, um das Benutzerverhalten zu überwachen und ihre Daten zu stehlen, während Ransomware das System erfasst, Dateien verschlüsselt und Lösegeld für sie fordert.

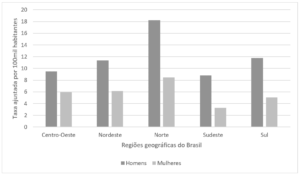

Aufgrund dieser Eigenschaften wurde diese Malware im Jahr 2013 CryptoLocker genannt. Im selben Jahr betraten Crypto-Ransomwares, bekannt als CryptoDefense oder Cryptorbit, die Szene, mit dem Zweck, „Datenbanken, Web Dateien, Office, Videos, Bilder, Skripte, Texte und andere nicht zu verschlüsseln -Binärdateien, mit anschließender Löschung bestehender Backups“ (BRITO, 2016, S. 16).

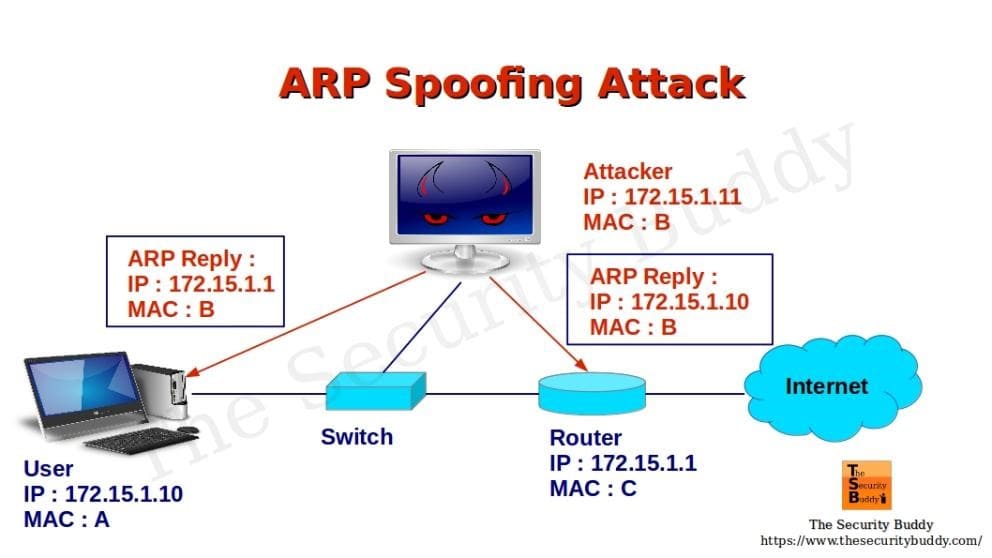

Abbildung 2 – CryptoLocker-Infektionskette

Seit der Erfindung von Ransomware hat sie aufgrund ihrer hohen Rendite und Rentabilität immer mehr Cyberkriminelle angezogen, wobei nach und nach verbesserte Versionen erstellt wurden (KOK et al., 2019).

Seine Entstehung und Expansion wurden durch ein Geschäftsmodell, das im Dark Web zu finden war, erheblich erleichtert. Dies ist Ransomware-as-a-Service (Raas), auch bekannt als Ransomware-Kit, dessen Betrieb aus dem Verkauf dieses Kits durch einen Hacker besteht, wobei eine monatliche Gebühr für den Verkauf oder ein Teil des Gewinns aus den Betrügereien erhoben wird , die zwischen 20 % und 50 % variieren kann (GAFETY, 2021).

Lema und Freitas (2021, S. 4) verteidigen die Existenz von zwei Grundtypen von im Umlauf befindlicher Ransomware, nämlich „Crypto-Ransomware und Locker-Ransomware“. Crypto-Ransomware wird verwendet, um bestimmte Arten von Datendateien und persönlichen Dateien zu verschlüsseln (zu verschlüsseln), während Locker-Ransomware funktioniert, indem sie den Computer sperrt und seine Verwendung verhindert. In beiden Fällen versuchen Hacker, ihre Opfer zu zwingen, das Lösegeld über Online-Zahlung Kanäle zu zahlen, indem sie Schlüssel zur Entschlüsselung verwenden.

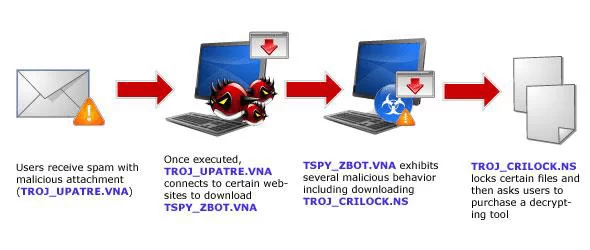

Kok et al. (2019) verteidigen die Existenz von drei Arten von Ransomware, wie in Abbildung 3 gezeigt.

Abbildung 3 – Arten von Ransomware

Nach Kok et al. (2019, S. 2) kann jede der 3 Arten von Ransomware wie folgt definiert werden:

1. Typ – Scareware. Er ahmt eine Autorität nach, die versucht, sein Opfer zu alarmieren und unter Androhung einer gerichtlichen Denunziation Zahlung zu verlangen. In der Praxis stellt es keine wirkliche Gefahr dar, da es nur der Abschreckung dient, um die Zahlung des Lösegeldes zu erwirken. In der gleichen Modalität gibt es Leakware, die verwendet wird, um ihr Opfer zu bedrohen, indem sie das Verbrechen (nicht begangen) ihren Freunden und ihrer Familie aufdeckt.

2. Typ – Locker-Ransomware (oder Locker-Restorer). Ransomware, die das System des Opfers sperrt, wenn es auf die Anmeldeseite zugreift. Von Experten als leicht gefährlich angesehen, kann es vom Opfer behoben werden, indem das System im abgesicherten Modus neu gestartet wird.

3. Typ – Crypto-Ransomware – Dies ist eine hochgefährliche Malware, da sie die Dateien des Opfers verschlüsselt und damit den Zugriff auf Daten ohne Entschlüsselung verhindert.

Beim Zugriff auf das Netzwerk des Opfers ermöglicht der Phishing-Betrug den Diebstahl von Dokumenten vor ihrer Verschlüsselung, um Informationen und Kundendaten zu erhalten, die als „sensibel“ gelten, einschließlich personenbezogener Daten und Finanzunterlagen, wobei dem Opfer kleine Proben zur Verfügung gestellt werden Opfer, um sie davon zu überzeugen, das Lösegeld zu zahlen, eine Praxis, die als „doppelter Erpressung Angriff“ gilt (BRANCO, 2021).

Während die kriminelle Gruppe dem Opfer freien Zugang zu bis zu drei Dateien gewährt, die belegen, dass die Wiederherstellung tatsächlich stattfinden wird, leitet diese Gruppe ihr(e) Opfer zu einem Chat weiter, wo sie beabsichtigen, die Verhandlung, den Chat, durchzuführen installiert auf der Website Tor, „wo die Kommunikation zu 100 % anonym ist“ (BRANCO, 2021). Der Versuch, das Opfer zur Zahlung zu bewegen, besteht in der Erpressung der öffentlichen Zurverfügungstellung gestohlener Dokumente, wenn die Zahlung nicht erfolgt.

Abbildung 4 – Bild der Ranzy Locker-Zahlungsseite

Es gibt andere Möglichkeiten, elektronische Angriffe zu fördern und bei den Opfern, ob Einzelpersonen, Unternehmen oder Regierungsinstitutionen, allgemeine Panik auszulösen. Eine einfache DNS-Änderung (Domain Name Service), die aus der Abweichung von der ursprünglichen IP-Adresse (Internet Protocol) besteht, fördert die Umleitung der laufenden Abfrage auf eine andere IP, die nicht den angegriffenen Servern entspricht. Es wird eine „Verunstaltung“ durchgeführt – das heißt, eine Seite, die das Original durch die Nachricht der Hackergruppe ersetzt“ (ALECRIM, 2021A).

Es ist ein DNS-Spoofing oder ein „DNS-Betrug“ (ALECRIM, 2021A). Als einfacherer Betrug funktioniert es wie folgt: Der Benutzer gibt die Adresse der Website ein, auf die er zugreifen möchte, nur dass sie unter Umgehung des DNS zum DNS der kriminellen Gruppe gelangt.

Laut Carvalho und Pelli (2017, S. 99) haben die verschiedenen Geräte, die sich mit dem Internet verbinden, im Allgemeinen freien Zugriff auf DNS-Dienste zur Definition von Domänennamen. Da es keine Einschränkungen für die Bereitstellung von Paketen dieser Art von Diensten gibt, wird dieser Dienst anfällig für Ransomware-Angriffe.

DNS-Spoofing-Angriffe gelten angesichts des Mangels an Studien und Forschung für geeignete Schutzlösungen als hochgefährlich Carvalho und Pelli (2017).

Zu den Variationen bezüglich der Art des Angriffs gehören: IP-Spoofing, das sich im Internet leicht tarnen lässt; die IP-Adresse ist gefälscht, was darauf hindeutet, dass es sich um eine vertrauenswürdige Adresse handelt, was es dem Kriminellen ermöglicht, unbefugten Zugriff auf ein bestimmtes Gerät oder Netzwerk zu erlangen; es handelt sich um Ransomware, die im Internet leicht getarnt werden kann (CARVALHO und PELLI, 2017, S. 100).

DNS-Spoofing schafft es, das Gerät des Opfers auszutricksen, indem es seine Anfragen auf eine Seite umleitet, die für den böswilligen Benutzer von Interesse ist. Seine Aktion erfolgt in vier Schritten: 1. Der Zielbenutzer stellt eine Anfrage an den DNS-Server; 2. Der Angreifer gibt eine gefälschte IP an die Anfrage des Ziel Benutzers zurück, bevor er die Antwort des DNS-Servers mit der echten IP erreicht; 3. die Antwort des DNS-Servers mit der echten IP wird vom Ziel empfangen und verworfen, da bereits zuvor eine Antwort empfangen wurde; 4. der Benutzer greift auf die vom Angreifer angegebene Adresse zu (CARVALHO und PELLI, 2017, S. 100).

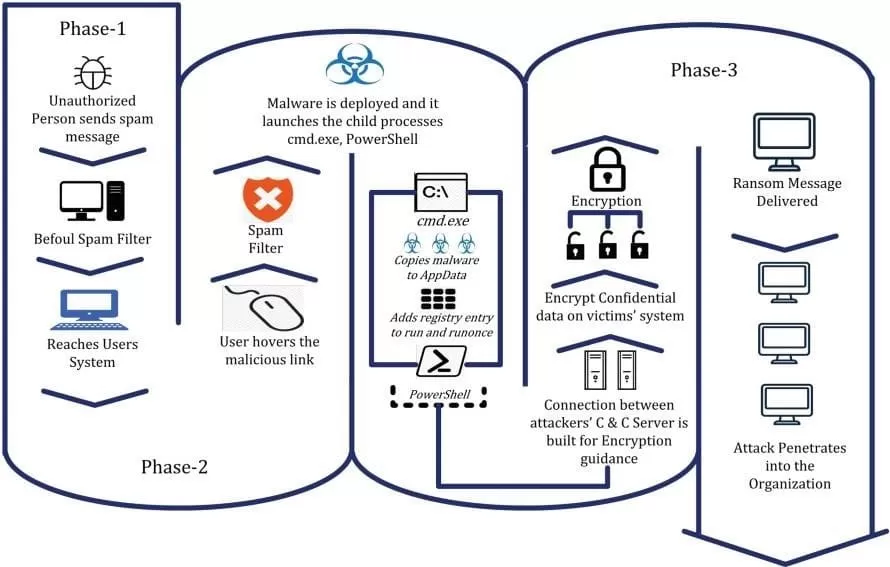

ARP-Spoofing ändert wiederum die an eine ursprüngliche Anfrage gesendete Antwort und sendet dem Benutzer eine falsche ARP-Antwort (Address Resolution Protocol). Mit dieser falschen Antwort werden die vom Router des Opfers gesendeten Daten an den böswilligen Benutzer gesendet (CARVALHO und PELLI, 2017).

Abbildung 5 – Bilddarstellung eines ARP-Spoofings

Nehmen wir als Beispiel den jüngsten Angriff auf das Portal des brasilianischen Gesundheitsministeriums, der als Ransomware gemeldet, aber von der Anonymous-Gruppe in ihrer Zusammenarbeit mit Erklärungen und Grafiken analysiert wurde, wurde festgestellt, dass tatsächlich eine DNS-Umleitung passiert ist dieser MS, bewiesen mit einer grundlegenden Erklärung der anonymen Gruppe (MARTON, 2021).

Diese Analyse bestand darin, eine falsche Spur von Kriminellen zu beobachten, als sie angaben, 50 TB (Terabyte) an Daten von diesem Ministerium heruntergeladen zu haben, dessen IP in Japan gehostet wird. Es handelt sich um eine Übertragung, die auf Servern mit hohem Verkehrsaufkommen in kurzer Zeit als unmöglich angesehen wird, und außerdem wurden keine Stichproben aktueller Informationen erhalten (ALECRIM, 2021A).

Die DNS-Umgehung wurde in diesem Fall von der Anonymous-Gruppe demonstriert, wie in Grafik 1 gezeigt.

Grafik 1 – DNS-Abweichung

Die von den Kriminellen gefundene Lösung bestand darin, den Defacer zu entfernen, da es keine Möglichkeit gäbe, die Daten wiederherzustellen, da sie nicht gestohlen worden wären.

NORDAMERIKANISCHE ELEKTRONISCHE SICHERHEITSSTELLEN

Persönliche und finanzielle Daten und Informationen einer Person/eines Unternehmens/einer Institution sind grundlegende zu schützende Elemente. Dieser Schutz impliziert „Vertraulichkeit, Integrität und Verfügbarkeit, die die drei Säulen der Informationssicherheit darstellen“ (PHILOT, 2021, S. 9).

Vertraulichkeit beinhaltet den Schutz vertraulicher Informationen, da es sich auf die Notwendigkeit bezieht, dass alle Daten für unbefugte Personen unerreichbar sind; außerdem müssen alle Informationen erhalten bleiben.

Abbildung 6 – Bilddarstellung eines Rettungs Angriffs

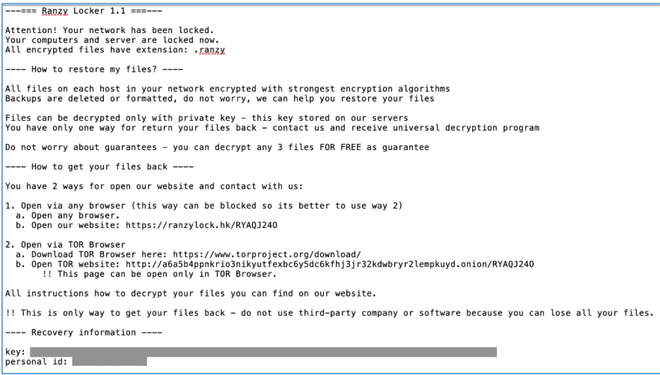

Die United States Cybersecurity and Infrastructure Security Agency (CISA) arbeitet mit dem Federal Bureau of Investigation (FBI) zusammen, wenn es um das Auftreten von elektronischen Straftaten in den Vereinigten Staaten geht (BRANCO, 2021). Im Oktober 2021 warnte das FBI die US-Regierung vor mindestens 30 Angriffen in diesem Jahr auf lokale Unternehmen in den Bereichen Technologie, Transport und Information. Neben der Überwachung der Vorkommnisse zeigen CISA und FBI auch Möglichkeiten auf, Versuche dieser Art von Bedrohung zu identifizieren.

Laut FBI gehört zu den beteiligten Gruppen auch Ranzy Locker, dessen Entführung Meldung Betrügereien ähnelt, die von zwei anderen Ransomware-Gruppen ALO und ThunderX durchgeführt werden, die anscheinend vermisst werden und sich möglicherweise zusammengeschlossen haben, um als Ranzy Locker (WHITE, 2021) zu operieren.

Die Invasion verschiedener Systeme besteht aus Brute-Force-Angriffen oder Phishing-Betrug, bei denen Kriminelle versuchen, zufällige Anmeldeinformationen zu verwenden, bis sie Zugriff erhalten, oder indem sie Schwachstellen auswerten, um Microsoft Exchange-E-Mail-Passwörter zu stehlen, ein Programm, das den Zugriff auf die E-Mails der Benutzer ermöglicht, selbst wenn keine Verbindung besteht aus dem Internet (BRANCO, 2021).

Abbildung 7 – Ranzy Locker Hijack-Warnmeldung

Was das US-Recht betrifft, da landesweit unterschiedliche US-Gesetze gelten. Masseno und Wendt (2017) verweisen darauf, dass Abschnitt 523 des kalifornischen Strafgesetzbuchs die Einstufung des Verbrechens der Erpressung vorsieht, bei der die Freiheit des Lebens, über sein Vermögen, in Bezug auf seine Geräte, sowie seine vertraulichen Informationen zu verfügen, gewährleistet ist.

Im März 2022 wurde jedoch vom US-Senat ein neues Gesetz zur Verteidigung von Unternehmen und Institutionen verabschiedet, die unter Cyberangriffen leiden. Es ist eine gemeinsame Anstrengung von Republikanern und Demokraten, die darauf abzielt, kritische Infrastrukturbereiche sowie die Wirtschaft des Landes zu schützen (TIC NEWS, 2022).

Laut Gary Peters von der Senate National Security Commission (TIC NEWS, 2022) gilt es als „gesunde, überparteiliche Gesetzgebung, die dazu beitragen wird, kritische Infrastrukturen vor unerbittlichen Cyberangriffen zu schützen, die sowohl unsere Wirtschaft als auch unsere nationale Sicherheit bedrohen“.

Nach dem neuen Gesetz sind alle Betriebe kritischer Infrastrukturen verpflichtet, das Heimatschutzministerium innerhalb von 72 Stunden nach dem Auftreten eines erlittenen Angriffs zu benachrichtigen und innerhalb von 24 Stunden zu informieren, ob Sie die Lösegeldzahlung für den erneuten Zugriff auf die gestohlenen Daten geleistet haben (TIC-NACHRICHTEN, 2022).

JÜNGSTE CYBERANGRIFFE IN DEN VEREINIGTEN STAATEN

Große US-Unternehmen und Regierungssysteme waren die häufigsten Ziele von Hackerangriffen, die Malware verwenden, die in der Lage ist, Systeme so zu blockieren, dass große Datenmengen als Lösegeld gefordert werden. Medeiros et al. (2020) beziehen sich auf wiederkehrende kriminelle Handlungen zum Blockieren, Stehlen und Fordern von Lösegeldern, die durch Kryptowährungen zu zahlen sind, die nicht zurückverfolgt werden können.

Medeiros et al. (2020, S. 653) informieren, dass es eine Präferenz von Cyberkriminellen für „öffentliche Websites gibt, die mit der Erstellung von Klonen arbeiten, die die Adressen offizieller Websites simulieren“. Diese Autoren verweisen auf mehrere Hackerangriffe auf nordamerikanische Institutionen, die Folgen und die damaligen Lösungsansätze.

In Bezug auf die Art und Weise, wie Ransomware in ein Geschäftssystem eindringt, Sophos, ein britischer Entwickler und Anbieter von Sicherheitssoftware und -hardware, einschließlich Antivirus-, Antispyware-, Antispam-, Netzwerkzugriffskontroll-, Software Verschlüsselungs- und Verhinderungs gegen Datenverlust für Desktops, Server zum Schutz von E-Mail-Systemen und Filtern nach Netzwerk-Gateways, tabellierte die Formen und Prozentsätze des Auftretens von Cyber-Eindringlingen, wie in Tabelle 1 gezeigt.

Tabelle 1 – Ransomware-Eingabeformulare in %

| WIE RANSOMWARE IN DAS ORGANISATIONSSYSTEM EINTRITT | % VORFÄLLE |

| Per Datei-Download/E-Mail mit bösartigem Link | 29% |

| Per Remote-Angriff auf den Server | 21% |

| Per E-Mail mit böswilligem Anhang | 16% |

| Falsch konfigurierte Public Cloud-Instanzen | 9% |

| Über unser Remote Desktop Protocol (RDP) | 9% |

| Über einen Lieferanten, der mit unserer Organisation zusammenarbeitet | 9% |

| Über USB-Gerät/Wechseldatenträger | 7% |

Quelle: Pereira e Neves (2021, p. 75).

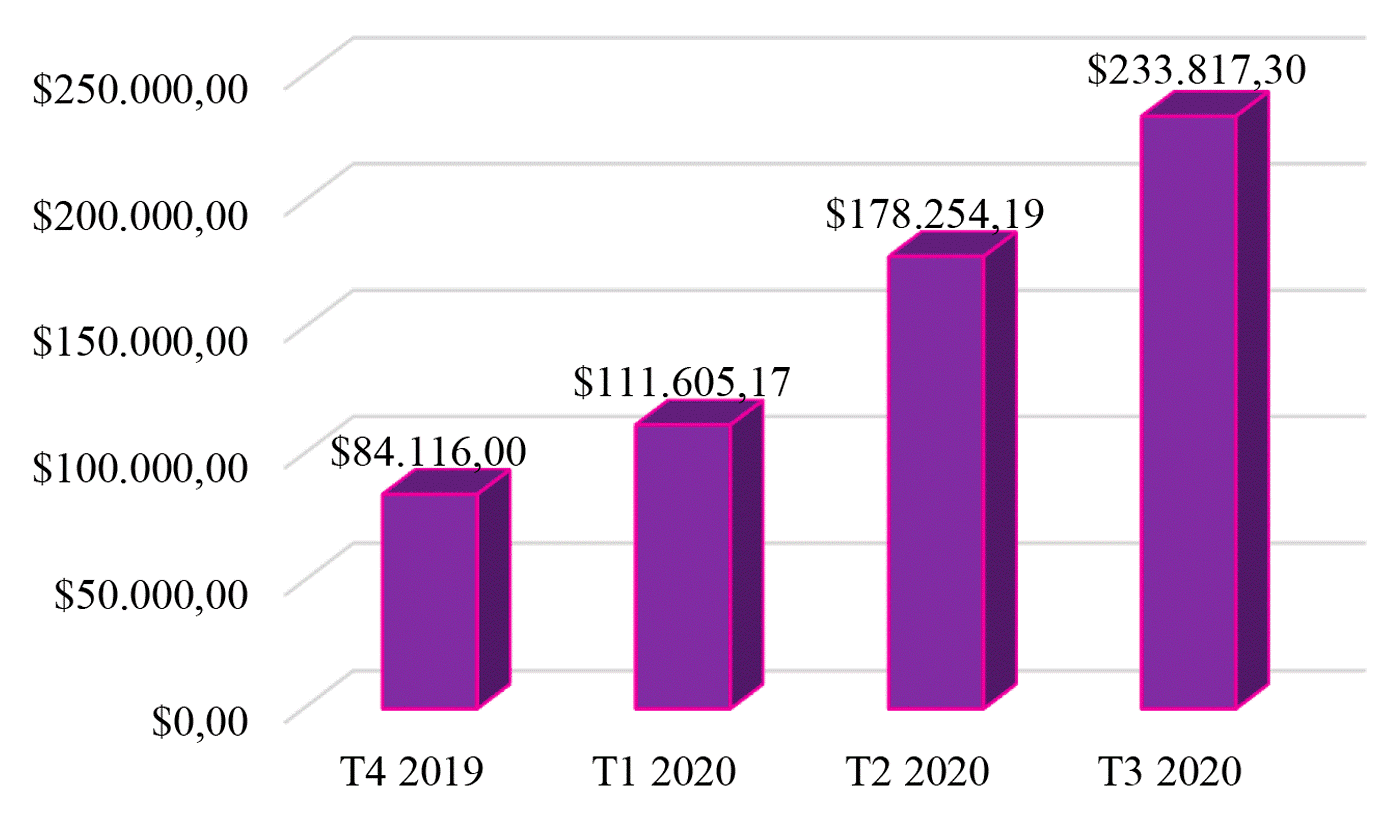

Die im Jahr 2020 von Coveware, einem auf Cyber Sicherheit und Schutz und Wiederherstellung vor elektronischem Betrug spezialisierten Unternehmen, tabellierten Daten zeigen wiederum ein hohes Volumen an Ransomware-Lösegeldzahlungen durch große nordamerikanische Organisationen, was zu einer Aufwärtsprojektion der vorgeschlagenen Werte in der nachfolgende Aktionen dieser kriminellen Gruppen (PEREIRA und NEVES, 2021). Grafik 2 zeigt den Anstieg der Tilgungszahlungen um 31 % auf 233.817 US-Dollar.

Grafik 2 – Durchschnittliche vierteljährliche Ransomware-Lösegeldzahlungen

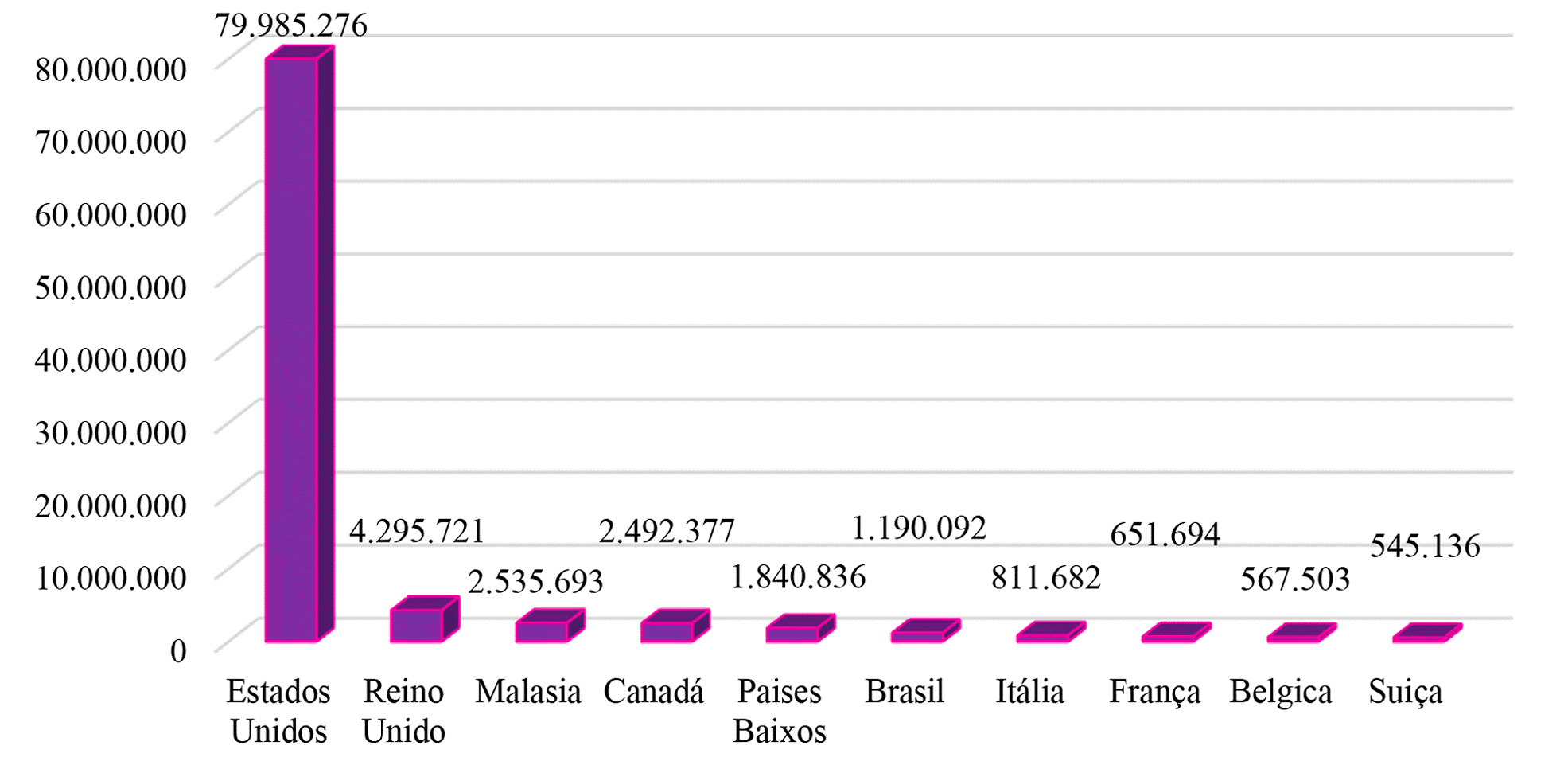

SonicWall, ein Unternehmen, das auf die Erstellung, Skalierung und Verwaltung von Sicherheit in Cloud-, hybriden und traditionellen Umgebungen spezialisiert ist, hat einen Bericht über Cyber-Bedrohungen erstellt, die bis Juli 2020 in verschiedenen Ländern aufgetreten sind, wie in Grafik 3 dargestellt (PEREIRA und NEVES, 2021).

Grafik 3 – Ransomware-Angriffe in 10 Ländern bis Juli 2020

Um die Fälle darzustellen, die in den USA in den letzten Jahren aufgetreten sind, werden hier nun die wichtigsten Cyberangriffe auf Unternehmen und Institutionen gemeldet.

Im Mai 2017 fand der Ransomware-Angriff WannaCry statt, der als der größte aller Zeiten gilt und Computer in verschiedenen Teilen der Welt betraf. Diese Malware zielte auf Microsoft Windows-Systeme ab, die auf verschiedenen Gerätetypen installiert waren. Medeiros et al. (2020) erklären, dass es die Cyberkriminalität war, die finanzielle Verluste in Milliardenhöhe verursachte und von da an als die große Lektion der sogenannten „digitalen Kompetenz“ im Sinne der Einführung systematischer Backups angesehen wurde.

Die Ransomware WannaCry wurde als Malware angesehen, die eine echte „globale Epidemie im Mai 2017 verursachte, die sich auf Computern ausbreitete, auf denen Microsoft Windows installiert war“, die nur gegen Zahlung des Lösegelds in Bitcoins freigesetzt wurde. Dieser Cyberangriff war zum Teil möglich, weil die Software, die auf den Tausenden von Computern installiert ist, die das oben genannte System verwenden, nicht gewohnheitsmäßig aktualisiert wird (KASPERSKY LAB, 2022A).

Kumari et al. (2019) berichten, dass die WannaCRy-Ransomware Geräte in großem Umfang betraf und in weniger als 24 Stunden Maschinen in 150 Ländern erreichte, die auf die Windows-Betriebssysteme von Microsoft abzielten. Das Lösegeld lag zwischen 300 und 600 US-Dollar, zu zahlen in Bitcoins. Als die Angriffe fortschritten und Lösegelder gezahlt wurden, erreichte dieser Betrag laut dem Symantec-Bericht 2017 1.077 US-Dollar.

Zu den Opfern dieser Malware gehören unter anderem der britische National Health Service, der internationale Spediteur FedEx, Telefonica und andere große Unternehmen. Darüber hinaus wurden die Systeme der Polizeibehörde in Indien und mehrerer lokaler Unternehmen untergraben. Als von WannaCry betroffene Länder sind hingegen Spanien, Portugal, Russland, die Ukraine und Taiwan zu nennen (KUMARI et al., 2019).

Angesichts der Schwere dieses Verbrechens und der durch diese Kontamination erreichten Publizität wurden einige Ermittlungen eingeleitet. Ein von Kaspersky Lab herausgegebenes Sicherheitsbulletin versichert, dass im Jahr 2016 ungefähr 20 Unternehmen das Lösegeld gezahlt haben, ohne jemals ihre Dokumente zurückerhalten zu haben. IBM[2] wiederum stellte fest, dass 70 % der untersuchten Administratoren angaben, dass sie das Lösegeld gezahlt hätten, während Osterman Research berichtete, dass die Gesamtzahl der Lösegeldzahler minimal war (KUMARI et al., 2019).

Die große Frage, die all diese Cyberkriminalität ermöglichte, ist auf die Projektion von Bitcoin zurückzuführen, das als nicht nachvollziehbare Währung diesen kriminellen Gruppen zunehmend Mut machte (KUMARI et al., 2019).

Im März 2020 wurde das neue Coronavirus-Testzentrum am Universitätsklinikum Brünn in der Tschechischen Republik Ziel von Ransomware. „Kriminelle verschafften sich Zugang zum Krankenhaussystem und verschlüsselten die Datenbanken (NEWMAN, 2020; ARBULU, 2020, apud MEDEIROS et al., 2020, S. 653).

Als die Leitung dieses Krankenhauses beschloss, sich dem Verbrechen zu stellen, indem sie sich weigerte, die Lösegeldzahlung zu leisten, bestand die Lösung darin, die Versorgung vorübergehend auszusetzen, indem die Patienten anderen medizinischen Diensten zugewiesen wurden (MEDEIROS et al., 2020).

Ebenfalls im März 2020 war das System des Public Health District von Champaign-Urbana (Illinois) ebenfalls das Ziel von Ransomware, wodurch dieser medizinische Dienst geschädigt wurde. Da er über eine aktualisierte Sicherung seiner elektronischen Daten verfügte, konnte dieser Gesundheitsdienst über die Verweigerung einer Lösegeldzahlung entscheiden, und seine Daten waren nur geringfügig von dem Vorgehen der Kriminellen betroffen MEDEIROS et al., 2020, S. 653).

Am 7. Mai 2021 wurde ein Cyberangriff gegen das Unternehmen Colonial Pipeline durchgeführt, ein Ölunternehmen, das für die Lieferung von etwa 2,5 Millionen Barrel Öl verantwortlich ist, die täglich durch die Pipelines dieser Organisation zirkulieren, die für die Lieferung von 45 % von Diesel und Benzin verantwortlich ist für die gesamte Ostküste der Vereinigten Staaten (ALECRIM, 2021B).

Die Folge waren lange Warteschlangen an Tankstellen, steigende Preise und der teilweise oder vollständige Stillstand der Dienstleistungen. Die Kraftstoffversorgung wurde für einige Tage unterbrochen, was die US-Regierung dazu veranlasste, am 9. Mai den Ausnahmezustand in dieser Region auszurufen (ALECRIM, 2021B).

Nach einer kybernetischen Invasion ordnete das Management des Unternehmens die Abschaltung der meisten seiner Systeme an, um das Wachstum dieses Angriffs einzudämmen. Um das Ausmaß der Situation einzudämmen und angesichts des Drucks, das Angebot zu normalisieren, beschloss Colonial Pipeline, den geforderten Betrag zu zahlen, der von Dark Side auf 75 Bitcoins festgelegt wurde, ein Wert, der damals 5 US-Dollar entsprach Million. Diese Entscheidung ermöglichte die Normalisierung der elektronischen Systeme des Unternehmens in wenigen Tagen (ALECRIM, 2021B).

Durch vom FBI geförderte Ermittlungen konnte ein Großteil des im Juni jenes Jahres gezahlten Lösegeldes zurückgefordert werden. Darüber hinaus ermöglichten sie die Entdeckung von Hinweisen auf andere Cyberangriffe, die im ersten Quartal 2021 stattfanden und unzählige andere Unternehmen trafen, deren Ergebnisse möglicherweise die 50-Millionen-US-Dollar-Marke erreicht haben (ALECRIM, 2021B).

Aus diesen Gründen veröffentlichte die US-Regierung das Angebot einer Belohnung in der Größenordnung von 10 Millionen US-Dollar an spezialisierte Gruppen, die mit Informationen über DarkSide-Mitglieder zusammenarbeiten könnten, die anscheinend ihre Aktivitäten einstellten. Es wird spekuliert, dass ihre Mitglieder eine neue Gruppe namens BlackMatter (ALECRIM, 2021B) gegründet haben könnten.

Ende Mai 2021 erlitt der multinationale Konzern JBS, der in der Verarbeitung von Rind-, Schweine-, Schaf- und Hühnerfleisch sowie in der Verarbeitung von Leder tätig ist, einen Cyberangriff auf seine Server in den Vereinigten Staaten und Australien und entschied sich schließlich für eine Zahlung von insgesamt 11 Millionen US-Dollar Lösegeld (LAVADO, 2021).

Nach der Zahlung des Lösegelds veröffentlichte das Unternehmen die Information, dass die Backup-Server des Unternehmens nicht betroffen seien, und gab weiter bekannt, dass „sofortige Maßnahmen ergriffen, alle betroffenen Systeme gesperrt, Behörden benachrichtigt und das globale Netzwerk des Unternehmens aus IT-Experten und externen Experten aktiviert wurden, um das Problem zu lösen die Situation”. Schließlich erklärte er, dass die Entscheidung, das Lösegeld zu zahlen, auf die mögliche Verzögerung bei „bestimmten Transaktionen mit Kunden und Lieferanten“ (LAVADO, 2021) zurückzuführen sei.

Im Oktober 2021 wurde ein DDoS-Hack (Distributed Deny of Service) gegen das US-Gesundheitsministerium (HHS) verübt. Der Hack des Gesundheitssystems in Südostflorida hatte Zugang zu etwa 1,3 Millionen Menschen und umfasste Daten wie ID-Nummern, Krankengeschichten von Patienten und Bankdaten, die im Hack von Broward Health offengelegt wurden, einem Netzwerk, das mehr als 30 Einheiten umfasst und rund 2 Millionen Patienten in Broward versorgt , Florida (LYNGAAS, 2022).

Der DDoS-Angriff, auch Distributed-Denial-of-Service-Angriff genannt, besteht darin, zahlreiche Zugriffsanfragen zu senden, bis die für alle Netzwerkressourcen geltende spezifische Kapazitätsgrenze erschöpft ist, einschließlich der Infrastruktur, die das ordnungsgemäße Funktionieren der Website ermöglicht bestimmte Organisation/Institution. Mit anderen Worten, um das Senden übertriebener Anfragen an eine Website zu fördern, richtet der Kriminelle ein Zombie-Netzwerk infizierter Computer ein und kontrolliert alle Aktionen jeder Maschine, um die Überlastung zu fördern (KASPERSKY, 2022B).

Abbildung 8 – Bilddarstellung eines DDoS-Angriffs

Infolge der Offenlegung dieser Tatsache veranlasste die oben erwähnte Cyberkriminalität Benutzer des nordamerikanischen Gesundheitssystems, sichere Informationen über die Covid-19-Pandemie in anderen Quellen zu suchen, und vermied es, die offizielle Website dieser Stelle zu konsultieren, aus Angst vor dem Diebstahl ihrer Daten (MEDEIROS et al., 2020).

Im Dezember 2021 bezieht sich ein zweiter Fall auf das 1865 gegründete Lincoln College. Es war eine Universität, die große Errungenschaften im Land förderte, darunter die US-Verfassung, die Verwirklichung individueller Bürgerrechte, zusätzlich zur Schaffung beruflicher Möglichkeiten im Land ländliche Umgebung im Bundesstaat Illinois (PRIVACY TOOLS, 2022).

Laut der Zeitschrift PPlware (2022), die auf Nachrichten und Informationen im technologischen Bereich spezialisiert ist, ist das Lincoln College eine „Institution, die sehr schwierige wirtschaftliche und soziale Perioden überwunden hat, die sich auf die ganze Welt auswirkten, wie die beiden Weltkriege, die Influenza Spanien oder die Weltwirtschaftskrise, konnte aber nach zwei Jahren Pandemie einem Ransomware-Computerangriff nicht standhalten”.

Trotz der digitalen Fortschritte, die für sein Betriebssystem gemacht wurden, hat das Lincoln College es versäumt, in Cybersicherheit zu investieren. Damit wurde er zusätzlich zum Covid-19-Drama im Dezember 2021 Opfer einer bestimmten Art von Ransomware, die verwendet wurde, um in seine Systeme einzudringen, die, nachdem ihre Server und Daten blockiert waren, daran gehindert wurde, ungefähr 600 Studenten zu identifizieren, die es schaffen würden ihre Einschreibungen sowie Spenden (PRIVACY TOOLS, 2022).

Selbst mit Investitionen in der Größenordnung von „100.000 US-Dollar, um die Datenbanken wiederzubeleben und weitere Angriffe zu stoppen, die verwendete Ressource war keine gewöhnliche Malware, sondern potenziell zerstörerische Software“, dauerte es nur vier Monate, bis diese Institution nach 157 Jahren Aktivitäten geschlossen wurde ( DATENSCHUTZ-TOOLS, 2022).

Im Januar 2022 war das Bernalillo Detention Center, der bevölkerungsreichste Bezirk in New Mexico, an der Reihe. Zwischen 00:00 und 5:00 Uhr morgens fand eine kybernetische Invasion statt, bei der alle Sicherheitskameras und Tür Öffnungs- und -schließmechanismen außer Betrieb blieben. Darüber hinaus waren alle Daten, die die vollständigen persönlichen Informationen von Inhaftierten und begangenen Verbrechen enthielten, nicht verfügbar (TECMUNDO, 2022).

Abbildung 9 – Haftanstalt Bernalillo (New Mexico)

Bis die technische Lösung implementiert war, wurden die Besuche ausgesetzt, die Häftlinge wurden in ihren Zellen festgehalten, was die Verwendung manueller Schlüssel erforderte, um die erforderlichen Türen zu öffnen oder zu schließen.

Im Gegenzug gibt es Cyberkriminalität für Videokonferenz-Anwendungen. Die Idee ist sich einig, dass keine Kommunikationsanwendung hinsichtlich der Vertraulichkeit der darin enthaltenen Informationen, einschließlich Dateien in Clouds, zu 100 % sicher ist, da Clouds physische Server sind, die sich in verschiedenen Ländern befinden, wie beispielsweise der Fall Snowden gezeigt hat (MEDEIROS et al., 2020, S.655).

Eine weitere Schwachstelle von Videokonferenz-Anwendungen ist die Möglichkeit, dass Cyberkriminelle die Kommunikation abhören, die während einer bestimmten Konferenz stattfindet, peinliche Situationen schaffen, beispielsweise wenn sie versuchen, das Meeting oder den Klassenraum zu schließen, oder sogar rassistische und/oder pornografische Nachrichten übermitteln. Unter den verschiedenen Gelegenheiten können wir die Ausstellung von „Fotos von Treffen in sozialen Netzwerken erwähnen, die den Identifikationscode des Anrufers zeigen, wie es der britische Premierminister Boris Johnson Ende März getan hat“ (MEDEIROS et al., 2020, S. 655).

VERBESSERUNGEN IM INFORMATIONSSICHERHEITSMANAGEMENT

Laut dem Portal Tecmundo (2022) gelten Ransomware-Angriffe als „die größten Cyber-Bedrohungen für private Unternehmen und öffentliche Einrichtungen in den USA“. Diese Aussage kam, als Tecmundo Daten meldete, die von Forcepoint, einem amerikanischen multinationalen Entwickler von Computersicherheitssoftware, Datenschutz, Cloud Access Security Broker, Firewall und domänenübergreifenden Lösungen, berechnet wurden.

Diese von Forcepoint durchgeführte Umfrage zeigt tabellarische Zahlen darüber, wie 75 % der Sicherheitsexperten glauben, dass neue Malware– und Ransomware-Angriffe auf Unternehmen in den nächsten 12 Monaten zunehmen werden. Laut einem Bericht des US-Finanzministeriums über eine mögliche Aufzeichnung von Ransomware-Zahlungen in diesem Jahr wurde im Land eine Task Force eingerichtet, um diese Verbrechen im Jahr 2021 zu bekämpfen (TECMUNDO, 2022).

Im Gegenzug veröffentlichte CISA eine Liste von elektronischen schlechten Praktiken, die sind: Verwendung von Ein-Faktor-Authentifizierung; Verwendung von nicht unterstützter (oder veralteter) Software; Verwendung bekannter/fester/Standard-Passwörter und Zugangsdaten (OWAIDA, 2021).

Unter den verschiedenen Möglichkeiten eines effektiven Schutzes Ihrer Betriebssysteme finden Sie im Folgenden Hinweise, die aus verschiedenen Quellen stammen.

Brito (2016, S.12) verweist auf die Bedeutung des Informationssicherheits Managements. Er erklärt, dass Unternehmen und Institutionen immer nach Lösungen suchen, um Cyber Kriminalität einzudämmen, eine Aktivität, die zunimmt. Es geht darum, bewährte Praktiken zu identifizieren und umzusetzen, die auf den wirksamen Schutz von Daten und Geschäfts- und Regierungssystemen durch öffentliche Richtlinien abzielen, wobei auch auf die Definition spezifischer Rollen und Verantwortlichkeiten gesetzt wird.

Owaida (2021) berichtet über die von CISA entwickelten Empfehlungen über Unternehmen, die Multi-Faktor-Authentifizierung (MFA) als sicherere Option einführen, da sie „eine zusätzliche Sicherheitsebene bietet und es außerordentlich schwierig macht, Angriffe auf Benutzerkonten durchzuführen“ . Dieser Autor verweist auf die zufriedenstellenden Ergebnisse, die durch die Verwendung des MFA erzielt wurden, über die in einer von Google in Zusammenarbeit mit der University of New York und der University of California durchgeführten Studie berichtet wurde.

Laut Cisa zeigte eine solche Studie, dass „die Verwendung von MFA zur Blockierung von 100 % der automatisierten Bots, 99 % der Massen-Phishing-Angriffe und 66 % der Angriffe auf Google-Benutzerkonten führte“ (OWAIDA, 2021).

Unter den verschiedenen Mehrschichtsystemen haben Kok et al. (2019, S.3) beziehen sich auf RansomWall, dessen letzte Ebene „Machine Learning to Prediction the result of features selected in static analysis, dynamic analysis and traplayers“ nutzt. Es gilt als eine Methode mit einer hohen Erkennungsrate, deren „Rate 98,25 % erreicht und mit einem Gradient Tree Boosting-Algorithmus fast null Fehlalarme aufweist“.

Es gibt auch AntiBiotics, das auf Authentifizierung und Anwendungen basiert und verwendet wird, um den Zugriff auf verschiedene Dateien auf einem bestimmten Gerät zu kontrollieren. Es gilt als effektiv, da das Verweigern des Zugriffs auf Dateien verhindern kann, dass Ransomware die Datei erfasst (KOK et al., 2019, S.3).

Hinsichtlich der Suche nach System Anomalien müssen Überwachungsprozesse und bestimmte Dateien Verzeichnisse einen Prozessor, eine Speichernutzung und E/A-Raten umfassen, deren Operationen von verschiedenen externen Geräten ausgeführt werden, wodurch die Übertragung von Daten zwischen der externen Umgebung und dem Computer ermöglicht wird. Wenn eine Anomalie erkannt wird, erhält der Benutzer „eine Nachricht, um den Rettungs Verdächtigen zu entfernen“ (KOK et al., 2019, S.3).

Es können auch Traps namens Honeyfiles erstellt werden, die zwei Funktionen haben: den Angriff auf eine Datei zu lenken, die nicht die echte ist, und zweitens die Art des Angriffs zu analysieren, wodurch ein besseres Verständnis der vorhandenen Bedrohungen ermöglicht wird, und die Ausarbeitung eines Plans zur Beseitigung neuer Bedrohungen (KOK et al., 2019).

Kumari et al. (2019) erklären, dass es möglich ist, die Symmetrie zwischen der Vision eines Antiviren-Analysten und den Ideen und Handlungsabläufen von Kriminellen zu durchbrechen. Dies ist die Verwendung des Public-Key-Konzepts der Kryptografie. Während der Antiviren-Analyst einen öffentlichen Schlüssel kennt, der in bestimmter Schadsoftware vorhanden ist, sieht der Kriminelle den öffentlichen Schlüssel und auch den entsprechenden privaten Schlüssel, der sich außerhalb der Malware befindet, da dieser Angreifer der Ersteller der Schlüsselpaare war.

Doch Kumari et al. (2019) erwähnt, dass Einzelpersonen, Unternehmen aus verschiedenen Branchen oder Regierungsinstitutionen das Ziel verschiedener Arten von Cyberangriffen sein können, und es gibt auch eine Liste verschiedener Arten von Lösegeldern: CryptoLocker, CryptoLocker.F und TorrentLocker, CryptoWall, Fusob, WannaCry, Petya, Bad Rabbit und SamSam.

Zu den unterschiedlichen Ansätzen, um die Analyse der verschiedenen Arten von Malware zu ermöglichen, gehört beispielsweise die Verwendung der Randep-Methode zur Abbildung des Verhaltens von Malware. Jeder Ransomware-Angriff besteht aus drei Phasen: „In der ersten Phase finden Stealth-Operationen statt, in der zweiten verdächtige Aktivitäten und in der dritten werden die offensichtlichen Maßnahmen ergriffen“ (KOK et al., 2019, S.3 ).

Die Analyse von Ransomware muss durch zwei Ansätze erfolgen: „statische Analyse, die den Malware-Quellcode verifiziert, und dynamische Analyse, die die Aktionen der Malware nach ihrer Ausführung verifiziert“ (KOK et al., 2019, S.3). Die RanDroid-Methode zielt darauf ab, Bedrohungen in Form von Text oder Bildern aus einem Anwendungscode zu identifizieren.

In Bezug auf Spoofing-Angriffe wurde durch die von Carvalho und Pelli (2017, S.99) durchgeführte Studie festgestellt, dass die Anwendung von Merkmalsauswahl- und Muster Klassifizierung Techniken zur Erkennung von DNS-Spoofing in lokalen Netzwerken von Computern sehr positive Ergebnisse waren gefunden, „deren Durchschnitt 98,33 % ± 0,64 % bei der Erkennung in der Klasse Netzwerkfehler betrug, das heißt, wenn sie unter DNS-Spoofing-Angriff standen“.

Branco (2021) wiederum berichtet über die von CISA veröffentlichte Bedienungsanleitung und schlägt gute Schutz Praktiken vor, die zusammenarbeiten, um neue Cyberkriminalität zu verhindern:

- Führen Sie häufige Datensicherungen durch und bewahren Sie sie in einer Offline-Umgebung auf, die durch Verschlüsselung geschützt ist;

- Erstellen Sie einen grundlegenden Cyber Sicherheitsplan, um auf Vorfälle zu reagieren, den Betrieb aufrechtzuerhalten und über zu ergreifende Schritte zu kommunizieren;

- Verwenden Sie die richtigen Fernzugriff Einstellungen, führen Sie häufig Schwachstellen Scans durch und halten Sie die Software auf dem neuesten Stand;

- Sicherstellen, dass jeder die empfohlenen Sicherheitseinstellungen verwendet, und ungenutzte Ports und Protokolle wie Server Message Block (SMB) nach Möglichkeit deaktivieren;

- Beste Cyber-Hygiene Praktiken: Halten Sie Antiviren- und Anti-Malware-Software aktiv und auf dem neuesten Stand, beschränken Sie die Verwendung von Konten mit privilegiertem Zugriff und verwenden Sie nach Möglichkeit immer Multi-Faktor-Zugriff Lösungen.

Nach Brito (2016, S. 12-13) wurden einige internationale Standards für die Ausarbeitung und Aufrechterhaltung von Prozessen im Zusammenhang mit dem Informationssicherheitsmanagement entwickelt, die als Serie 27000 bekannt wurden. Zu diesem Zweck wurden 10 anwendbare Grundprämissen aufgelistet für die verschiedenen Organisationen sind dies: Informationssicherheitsrichtlinie; Organisatorische Sicherheit; Klassifizierung und Kontrolle von Informationsbeständen; Sicherheit bei Menschen; Physische und Umgebung Sicherheit; Betriebs- und Kommunikationsmanagement; Zugangskontrolle; Systementwicklung und -wartung; Geschäftskontinuitäts- und Compliance-Management.

ISO 27001 gehört zu der genannten Reihe. Dies ist der internationale Standard, der das Informationssicherheits-Managementsystem (SGSI) spezifiziert, dessen Ziel die Annahme einer Reihe von Anforderungen zur Einrichtung, Implementierung, zum Betrieb, zur Überwachung, Überprüfung, Wartung und Verbesserung des SGSI ist, um Kontrollen mit diesem Ziel zu implementieren um die in Organisationen vorhandenen Informationssicherheits Risiken richtig zu managen (BRITO, 2016).

Darüber hinaus soll die oben erwähnte ISO 27001 sicherstellen, dass alle Geräte mit angemessener virtueller Sicherheit gewartet werden, was eine permanente Aktualisierung des Betriebssystems erfordert, neue Bedrohungen, Schwachstellen und negative wirtschaftliche Auswirkungen verhindert (BRITO, 2016). Dieser Standard gilt für Unternehmen aus Industrie, Handel, Dienstleistungen, staatliche und nichtstaatliche Institutionen.

Zu den Fortschritten, die zur Stärkung bewährter Praktiken im Informationssicherheitsmanagement gemacht wurden, zählten Kumari et al. (2019) heben das Antibiotikum als Mechanismus zum Schutz von Ransomware hervor, dessen Ansatz aus mehreren Arten der regelmäßigen Authentifizierung besteht, wie z. B. biometrisch und menschlich, die über CAPTCHA erfolgt. Das Grundkonzept des Antibiotikums besteht darin, sich an die Notwendigkeit von Antworten bei der Benutzerauthentifizierung anzupassen und gleichzeitig die prognostizierten Sicherheitsniveaus beizubehalten.

FAZIT

Die Geschwindigkeit, mit der sich elektronische Ressourcen und verschiedene Technologien im Laufe der Zeit weiterentwickelt haben, hat es der Menschheit ermöglicht, in der Gegenwart sehr mutige positive Situationen zu erleben, die in den vielen durch die Globalisierung geschaffenen Möglichkeiten veranschaulicht werden, in denen Einzelpersonen kommunizieren und ihr Wissen aufbauen und Informationen erhalten und Nachrichten in Echtzeit.

Als Antwort auf die Leitfrage im Zusammenhang mit dem vorliegenden Thema, mit der Frage „Was wären die besten Praktiken im Informationstechnologie-Systemmanagement und wie können sie zusammenarbeiten, um Ransomware-Angriffe abzuschwächen?“, wurde dies zusätzlich zur Analyse gesagt der ausgewählten Literatur Was Theorien, gemeldete Ereignisse und alle Entwicklungen betrifft, die wir erleben, muss die Arbeit von Spezialisten den Handlungen von Kriminellen vorausgehen, durch künstliche Intelligenz, bestehende Präventions Techniken und die Entwicklung von Instrumenten, die auf Sicherheit und Datenschutz abzielen und finanzielle Vermögenswerte von Einzelpersonen und Organisationen, um die nächsten Schritte krimineller Gruppen vorwegzunehmen, die aus dem Dark Web hervorgehen.

Unter den verschiedenen in diesem Artikel aufgeführten Präventionsvorschlägen, die bereits von Experten in Organisationen angenommen wurden, glaube ich aufrichtig an die Notwendigkeit von Sensibilisierung, Bildung und Schulung in Informationssicherheit durch die Übernahme bewährter Verfahren, die in der Norm ISO/IEC 27001 beschrieben sind.

Mit dieser Aktion werden Unternehmen in der Lage sein, ein gutes Management in der Informationstechnologie in die Praxis umzusetzen und die einfachsten Fehler zu verhindern, wie die Verwendung schwacher Passwörter, dass ihre Mitarbeiter auf einen Link klicken, der von unbekannten E-Mails empfangen wird, oder auf eine Werbung klicken die auf einer bestimmten Website erscheint.

VERWEISE

ALECRIM, Emerson. PF diz que dados do Ministério da Saúde não foram criptografados por hackers. 10 dez 2021A. Disponível em:

https://tecnoblog.net/noticias/2021/12/10/pf-diz-que-dados-do-ministerio-da-saude-nao-foram-criptografados-por-hackers/; acesso em 06 jul 2022.

ALECRIM, Emerson. EUA pagam US$ 10 mi por hackers do ransomware que atacou Colonial Pipeline. Matéria publicada em nov 2021B. Disponível em: https://tecnoblog.net/noticias/2021/11/05/eua-oferecem-10-milhes-dolares-informacoes-ransomware-darkside/ ; acesso em 28 jul 2022.

BRANCO, Dácio Castelo. FBI alerta sobre ataque ransomware que afetou 30 empresas dos EUA em 2021. 26 out 2021. Disponível em:

https://canaltech.com.br/seguranca/fbi-alerta-sobre-ataque-ransomware-que-afetou-30-empresas-dos-eua-em-2021-199963/ ; acesso em 06 jul 2022.

BRITO, Douglas Roberson de. Combatendo a ameaça ransomware aplicando a norma NBR ISO/IEC 27001:2013 na gestão da segurança da informação. Monografia [Especialização em gestão de Tecnologia da Informação e Comunicação] apresentada ao Departamento Acadêmico de Eletrônica da Universidade Tecnológica Federal do Paraná. Curitiba, PR. 2016. Disponível em:

http://repositorio.roca.utfpr.edu.br/jspui/bitstream/1/19456/1/CT_GETIC_V_2015_07.pdf; acesso em 06 jul 2022.

CARVALHO, Henrique Carlos Fonte Boa; PELLI, Eduardo. Técnicas de reconhecimento de padrões para identificação de ataque de DNS. Revista Brasileira de Computação Aplicada (ISSN 2176-6649), Passo Fundo, vol. 9, n. 2, p. 99-110, jul. 2017. Disponível em: http://seer.upf.br/index.php/rbca/article/view/6279/4288; acesso em 13 jul 2022.

FIREEYE. Visualização de ataques ransomware em tempo real. 2022. Disponível em: https://www.fireeye.com/cyber-map/threat-map.html; acesso em 06 jul 2022.

FORNASIER, Mateus de Oliveira; SPINATO, Tiago Protti; RIBEIRO, Fernanda Lencina. Ransomware e cibersegurança: a informação ameaçada por ataques a dados. Recista Thesis Juris. E-ISSN: 2317.3580. 20 mai 2020. Disponível em: https://periodicos.uninove.br/thesisjuris/article/view/16739; acesso em 11 jul 2022.

GAFETY. O que é RaaS (Ransomware as a Service)? Artigo publicado em 23 mar 2021. Disponível em: https://gatefy.com/pt-br/blog/o-que-e-raas-ransomware-as-a-service/; acesso em 28 jul 2022.

KASPERSKY LAB. O que é o ransomware WannaCry? 2022A. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ransomware-wannacry; acesso em 27 jul 2022.

KASPERSKY. O que são ataques de DDoS? 2022B. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ddos-attacks; acesso em 28 jul 2022.

KOK, Sim Hoong; ABDULLAH, Azween; JHANJHI, Noor Zarman; SUPRAMANIAM, Mahadevan. Prevenção de Crypto-Ransomware usando um Algoritmo de Detecção de Criptografia. Computadores, nov. 2019, 8, 79; doi:10.3390/computadores8040079. Disponível em: http://paper.ijcsns.org/07_book/201902/20190217.pdf; acesso em 27 jul 2022.

KUMARI, Anjali; BHUIYAN, Md Zakirul Alam; NAMDEO, Jigyasa; KANAUJIA, Shipra; AMIN, Ruhul; VOLLALA, Satyanarayana. Proteção contra ataques de resgate: Uma Abordagem Criptográfica. Springer Nature Switzerland AG 2019. G. Wang et al. (Eds.): SpaCCS 2019, LNCS 11611, pp. 15-25, 2019.

https://doi.org/10.1007/978-3-030-24907-6_2; acesso em 27 jul 2022.

LAVADO, Thiago. JBS pagou US$ 11 milhões em resgate a autores de ataque ransomware. Matéria publicada em 09 jun 2021. Disponível em: https://exame.com/tecnologia/jbs-pagou-us-11-milhoes-a-autores-de-ataque-de-ransomware/; acesso em 06 jul 2022.

LEMA, Markus Carpeggiani de; FREITAS, Marcio. Ataques Ransomware. 5º. Seminário de tecnologia, Gestão e Educação. III Jornada Acadêmica & Simpósio de Egressos. ISSN 2675-1623. Faculdade e Escola Técnica Alcides

Maya. Rio Grande do Sul – maio 2021. Disponível em:

http://raam.alcidesmaya.edu.br/index.php/SGTE/article/view/326/318; acesso em 11 jul 2022.

LYNGAAS, Sean. Sistema de saúde da Flórida é invadido e dados de 1,3 milhão são expostos. 04 jan 2022. Disponível em: https://www.cnnbrasil.com.br/tecnologia/sistema-de-saude-da-florida-e-invadido-e-dados-de-13-milhao-sao-expostos/; acesso em 28 jul 2022.

MARIETTO, Maria das Graças Bruno. Sociedade da Informação e Geografia do Ciberespaço. INTERAÇÕES Revista Internacional de Desenvolvimento Local. vol. 2, n. 3, p. 29-36, set. 2001.

MARTON, Fábio. Anonymous descobre que “ataque ransomware” ao Ministério da Saúde era outra coisa; PF confirma. 10 dez 2021. Disponível em:

https://olhardigital.com.br/2021/12/10/seguranca/anonymous-pf-ransomware-ministerio-saude/; acesso em 06 jul 2022.

MASSENO, Manuel David; WENDT, Emerson. O ransomware na lei: apontamentos breves de direito português e brasileiro. Revista Eletrônica Direito & TI, vol. 1, n. 8, 2017. Disponível em: https://direitoeti.emnuvens.com.br/direitoeti/article/view/80; acesso em 11 jul 2022.

MEDEIROS, Breno Pauli; GOLDONI, Luiz Rogério Franco; BATISTA JR, Eliezer; ROCHA, Henrique Ribeiro da. O uso do ciberespaço pela administração pública na pandemia da COVID-19: diagnósticos e vulnerabilidades. Revista de Administração Pública. Rio de Janeiro, vol. 54, n. 4, p. 650-662, jul. – ago. 2020. Disponível em: https://www.scielo.br/j/rap/a/x3VKDBRYpkvNb8dmXN4rNyR/?lang=pt&format=pdf; acesso em 06 jul 2022.

MITRA, Amrita. What is ARP Spoofing? Figura 5. Publicada em março de 2017. Disponível em: https://www.thesecuritybuddy.com/data-breaches-prevention/what-is-arp-spoofing/; acesso em 28 jul 2022.

OLIVEIRA, Jéssica Cristina de. Ransomware – Laboratório de Ataque do WannaCry. Monografia [graduação em Engenharia de Software] apresentada à Universidade de Brasília – UnB Faculdade UnB Gama – FGA Engenharia de Software. Nov. 2018. Disponível em: https://bdm.unb.br/bitstream/10483/23052/1/2018_JessicaCristinaDeOliveira_tcc.pdf; acesso em 11 jul 2022.

OWAIDA, Amer. Agência de cibersegurança dos EUA adiciona a autenticação de fator único à lista de práticas inadequadas. Matéria publicada em 20 Oct 2021. Disponível em: https://www.welivesecurity.com/br/2021/10/20/agencia-de-ciberseguranca-dos-eua-adiciona-a-autenticacao-de-fator-unico-a-lista-de-praticas-inadequadas/; acesso em 06 jul 2022.

PEREIRA, Nicholas de Lucas Bastos; NEVES, Lucas Miranda. Ransomware e Phishing durante a pandemia Covid-19 (Coronavírus). Revista Tecnológica Fatec Americana, vol. 9, n. 01. 31 ago 2021. Disponível em: DOI: 10.47283/244670492021090167; Acesso em 11 jul 2022.

PHILOT, Daniel Rocha. Segurança da Informação: Ataques Ransomware e Proteção de Dados. Relatório de pesquisa na modalidade de Estudo de Caso apresentado ao Curso de Tecnólogo em Gestão da Tecnologia da Informação da Universidade do Sul de Santa Catarina. Palhoça (SC), 2021. Disponível em: https://repositorio.animaeducacao.com.br/bitstream/ANIMA/17754/1/DANIEL_ROCHA_PHILOT-Estudo_Caso-2021.pdf; acesso em 11 jul 2022.

PIMENTEL, Jose Eduardo de Souza; CABRERA, Diego Antunes; FORTE, Cleberson Eugênio. Ransomware: do surgimento aos ataques “as a service”. Congresso de Segurança da Informação das Fatec (FATEC SEG). I FatecSeg – Congresso de Segurança da Informação – 17 e 18 set 2021. Disponível em: https://www.fatecourinhos.edu.br/fatecseg/index.php/fatecseg/article/view/44/4; acesso em 11 jul 2022.

PPLWARE. Universidade com 157 anos fecha portas devido… a Ransomware. Matéria publicada em 11 mai 2022. Disponível em: https://pplware.sapo.pt/informacao/universidade-com-157-anos-fecha-portas-devido-a-ransomware/; acesso em

PRIVACY TOOLS. Tradicional universidade dos EUA, Lincoln College, fecha suas portas após um ataque ransomware. 2022. Disponível em: https://www.privacytools.com.br/tradicional-universidade-dos-eua-lincoln-college-fecha-suas-portas-apos-um-ataque-ransomware/; acesso em 06 jul 2022.

SILVA, Daniel Neves. Guerra Fria. 2022. Disponível em: https://mundoeducacao.uol.com.br/historiageral/guerra-fria.htm#:~:text=A%20Guerra%20Fria%20teve%20os,)%2C%20entre%201947%20e%201991; acesso em 12 jul 2022.

SILVA, Eduardo Araújo da. Ciberespaço e Cibercultura: Definições e Realidades Virtuais Inseridas na Práxis do Homem Moderno. 15 abr 2014. Disponível em: https://www.pedagogia.com.br/artigos/ciberespaco_cibercultura/index.php?pagina=3; acesso em 13 jul 2022.

SONICWALL. Visualização de ataques ransomware em tempo real. 2022A. Disponível em: https://attackmap.sonicwall.com/live-attack-map/; acesso em 06 jul 2022.

TECMUNDO – Ataque de ransomware desligou portas automáticas de prisão nos EUA. 11 jan 2022. Disponível em: https://www.tecmundo.com.br/seguranca/231807-ataque-ransomware-desligou-portas-automaticas-prisao-eua.htm; acesso em 06 jul 2022.

TIC NEWS. Senado norte-americano aprova pacote de cibersegurança. 10 03 2022. Disponível em: https://www.apdc.pt/noticias/atualidade-internacional/senado-norte-americano-aprova-pacote-de-ciberseguranca; acesso em 29 jul 2022.

ANHANG – FUßNOTE

2. International Business Machines – Internationale Geschäftsmaschinen.

[1] Technologe für Informationstechnologie-Management. ORCID: 0000-0002-5179-3114.

Gesendet: August 2022.

Genehmigt: August 2022.