ARTÍCULO DE REVISIÓN

SANTOS, Levi Alves dos [1]

SANTOS, Levi Alves dos. Ataques de ransomware y la capa de protección en los sistemas gubernamentales. Revista Científica Multidisciplinar Núcleo do Conhecimento. Año. 07, ed. 08, vol. 04, pág. 132-161. Agosto 2022. ISSN: 2448-0959, Enlace de acceso: https://www.nucleodoconhecimento.com.br/tecnologia-es/ataques-de-ransomware

RESUMEN

El ransomware es un software malicioso que se utiliza para secuestrar y cifrar datos personales, comerciales o gubernamentales, siguiendo este robo/bloqueando una demanda de rescate a través de criptomonedas, cuyo seguimiento es imposible. Como pregunta orientadora está la pregunta: ¿cuáles son las mejores prácticas en la Gestión de Sistemas de Tecnologías de la Información y cómo pueden colaborar para mitigar los ataques de ransomware? El propósito de este artículo es presentar múltiples casos de ataques de ransomware a los sistemas electrónicos de diferentes grandes empresas en los Estados Unidos y los medios preventivos existentes para mitigar dichos riesgos. Este artículo original fue desarrollado adoptando la metodología de la investigación bibliográfica, para discutir los programas electrónicos maliciosos (malware) en el patrón explicado. Las principales conclusiones encontradas fueron: necesidad de adoptar buenas prácticas relacionadas con la seguridad y la gestión de la información; inversiones en sistemas de seguridad de alto nivel para la protección de redes locales o remotas; inversiones en profesionales especializados en Tecnologías de la Información y poseedores de sólidos conocimientos en ransomware; estandarización de usos y prácticas en el uso de dispositivos organizacionales; elaboración y almacenamiento de respaldos sistémicos; conciencia de particulares y empresas sobre el impago de rescates.

Palabras clave: Ciberespacio, Cibercrimen, Ransomware.

INTRODUCCIÓN

La información es actualmente el recurso más poderoso para las personas, organizaciones e instituciones del Estado. Según Brito (2016, p. 8), la información, a lo largo del tiempo, ha llegado a representar un capital importante en el contexto de las organizaciones, así como de las instituciones gubernamentales, y en el ámbito personal. En cuanto al ámbito comercial, el acceso indebido por parte de terceros a la información confidencial de una empresa puede llevarla al fracaso en su segmento de mercado, así como en el sector financiero.

En esta perspectiva, el ciberespacio es una estructura cuya territorialidad se ha construido a nivel global, a partir de la Sociedad de la Información. Su dinámica incluye las relaciones entre espacios locales y globales, realizadas a través de “redes de información y cooperación de las más variadas naturalezas”, apoyándose en su estructura física y en el flujo de información posible para la formación y funcionamiento de comunidades virtuales que posibilita la internet (SILVA, 2014).

Se presentará la incidencia de ataques de ransomware a gran escala en empresas estadounidenses a partir de 2017, en función de la presentación de los diferentes casos, con y sin pago de rescate. Además, se enumeraron los diferentes tipos de malware y efectos que operan en los dispositivos de sus víctimas.

Como pregunta orientadora está la pregunta: ¿cuáles son las mejores prácticas en la Gestión de Sistemas de Tecnologías de la Información y cómo pueden colaborar para mitigar los ataques de ransomware?

El propósito de este artículo es presentar múltiples casos de ataques de ransomware a los sistemas electrónicos de diferentes grandes empresas en los Estados Unidos y los medios preventivos que existen actualmente para mitigar dichos riesgos.

La presente investigación bibliográfica traerá una breve línea de tiempo relacionada con el surgimiento de internet, el avance de las Tecnologías de la Información y los dispositivos, el surgimiento y evolución de los programas virtuales maliciosos, los mayores ciberataques ocurridos en la última década contra empresas norteamericanas, y una lista de medidas de seguridad que, en conjunto, conforman las mejores prácticas en este segmento.

EL ADVENIMIENTO DE INTERNET

En el intervalo entre 1947 y 1991, surge la Guerra Fría, un conflicto no armado, pero de carácter político-ideológico, entre las dos mayores potencias mundiales, en ese momento, los Estados Unidos de América (EEUU) y la Unión Soviética. (URSS), dividiendo la aldea global en dos grupos que representaban, respectivamente, el capitalismo y el comunismo (SILVA, 2022).

En ese momento surgió la necesidad de una comunicación ágil, segura y eficaz, la cual fue desarrollada por la administración pública de los Estados Unidos para posibilitar la interconexión entre universidades y centros de investigación (SILVA, 2022).

Nace internet, que se popularizó en la década de 1990, a través del surgimiento de las Tecnologías de la Información y la Comunicación (TIC), que permitieron la digitalización progresiva de diferentes tipos de materiales y documentos (SILVA, 2014), además de diseñar los medios electrónicos como nueva opción de comunicación ágil en la integración entre gobiernos y ciudadanos, a través de “la innovación, racionalización y adopción de modelos de gestión que prioricen la disponibilidad de información y servicios a los ciudadanos” (MEDEIROS et al., 2020, p. 652).

Para Medeiros et al. (2020, p. 651), el ciberespacio domina las interacciones humanas, siendo un espacio artificial, sin embargo, constituido por “peculiaridades únicas, que se formó a partir de la interconexión de capas físicas (personas y máquinas) con capas digitales (software e información)”.

Respecto a la Sociedad de la Información, Marietto (2001) enseña que ésta se compone no sólo de un determinado espacio físico delimitado, sino también del vivido por las comunidades, cuyo ámbito de comunicación es precisamente el ciberespacio.

Para definir este concepto, Marietto (2001, p. 32) reporta la definición de Irvine (1998), cuando explica que se trata de “una capa imaginaria de redes ubicada sobre la estructura física de las ciudades, capa que involucra la ‘ la economía espacial y la infraestructura global’”, mencionando que la composición de este espacio material también se da a través del teléfono, telégrafo, fax, redes informáticas, etc.

El término ciberespacio aparece en el libro de ciencia ficción titulado “Neuromancer”, de la autoría de William Gibson, en el que se atribuye el ciberespacio a la “concepción de un entorno artificial donde los datos y las relaciones sociales viajan indiscriminadamente, es decir, es un espacio no físico en el que una alucinación consensuada puede ser experimentada en todo momento por sus usuarios” (SILVA, 2014).

Para Marietto (2001), el ciberespacio ha promovido cambios en los conceptos relacionados con el espacio y el tiempo, que poco a poco se van adaptando a la nueva realidad mundial, ya que se están diseñando estructuras físicas y flujos de información, representados por cybermaps, que demuestran: la cantidad de hosts en cada unidad espacial; la cantidad de computadoras con acceso a internet; el número de dominios registrados y el número de usuarios telefónicos.

Por su parte, Silva (2014) reporta la definición que da Manuel Castells (2000) respecto a la formación de nuevas culturas a partir de nuevos procesos de comunicación, que también se basan en el consumo de diferentes señales, permitiendo la mezcla del comportamiento humano dentro de la realidad virtual. Cabe señalar que el ciberespacio se realiza a través de una gigantesca infraestructura técnica, involucrando el área de las telecomunicaciones y la maraña de cables, alambres, redes, computadoras, etc.

Como muestra del volumen y velocidad de los ataques, aquí se indican dos enlaces que permiten su visualización en tiempo real, son: en el sitio web de SonicWall: https://attackmap.sonicwall.com/live-attack-map/; y una segunda indicación estaría en el sitio web de Fireeye: https://www.fireeye.com/cyber-map/threat-map.html.

Es un movimiento impresionante.

¿QUÉ ES UN RANSOMWARE?

Según Oliveira (2018), con la creación y evolución de diferentes softwares, con características específicas, o sea, amplios y abiertos, son creaciones que permitieron la existencia de vulnerabilidades, que junto a posibles fallas de hardware, aglutinan lagunas para ataques a sus sistemas, conocidos como ciberataques.

Así, con respecto a los delitos cibernéticos, Philot (2021) explica que internet es una frontera ilimitada que reúne a personas, empresas y entidades gubernamentales dispuestas planas, dado el acceso que obtienen a partir de ahí.

El término ransomware surgió de la fusión entre las palabras rescate (rescate) y malware (programa malicioso), y se ha utilizado para explicar una clase de malware cuyo propósito es bloquear, secuestrar y codificar datos personales y financieros existentes en dispositivos electrónicos, con el objetivo de extorsionar a sus víctimas (LEMA y FREITAS, 2021).

Con el objetivo de infiltrarse ilegalmente en un determinado sistema informático de otros, la infección de un determinado dispositivo por un ransomware tiene como objetivo causar daños y bloquear el sistema en cuestión y toda la información contenida en el mismo, con el fin de pedir un rescate monetario a través de criptomonedas, que es una moneda virtual imposible de rastrear, ya que no hay control estatal.

Según Fornasier (2020, p. 209) el ransomware surgió alrededor de 1990, cuando Joseph Popp descubrió códigos maliciosos destinados a infectar diferentes equipos. Pimentel (2021) describe que estos grupos constituyeron la nueva industria del crimen.

El éxito en la obtención de ciberataques y la consiguiente recepción de rescates permitió a los delincuentes volverse cada vez más atrevidos. Fornasier (2020, p. 209) menciona que en 2020, los operadores del ransomware Doppelpaymer lanzaron un sitio web para exponer los datos robados de diferentes empresas que son el foco de sus delitos, cuyas víctimas se negaron a pagar el rescate.

Lema y Freitas (2021, p. 6) explican que los ataques de ransomware afectaron inicialmente a la plataforma Windows, pero que su evolución comenzó a permitir delitos también en otras plataformas, como Apple, Android y Linux. Actualmente, incluso llegan a los dispositivos smartwatches, a través del ransomware Locker.

Pimentel (2021, p. 3) informa que el concepto inicial de virus informático nació alrededor de 1940, anunciado por John von Neumann en su articulo “Theory of Self-Reproducing Automata” (“Teoría de los autómatas que se reproducen a sí mismos”), publicado en 1966. Se formularon códigos para dañar máquinas, que deberían copiarse a sí mismos para infectar nuevos hospedadores.

Sin embargo, Pimentel (2021, p. 3) describe una breve línea de tiempo sobre la aparición de virus informáticos:

-

-

- 1971 – Vírus Creeper, sem objetivo malicioso, foi criado por Bob Thomas, da empresa BBN Technologies, cuja finalidade era autorreplicar-se e ser removido do host anterior de forma automática a cada nova infecção (KASPERSKY, 2021, apud PIMENTEL, 2021);

- 1982 – Vírus Elk Cloner, o primeiro utilizado de forma massiva, atingiu os computadores populares dotados de sistema operacional da Apple II. Depois de 50 inserções do disquete infectado no sistema leitor de um dispositivo, o vírus exibia um poema na tela do aparelho infectado do usuário (AVG, 2021, apud PIMENTEL, 2021);

- 1984 – Vírus Core Wars, criado nos laboratórios Bell Computers. Era um tipo de vírus mais potente que os anteriores, que comprometia a memória RAM das máquinas; alastrou-se nas universidades americanas (MEYER, 2015, apud PIMENTEL, 2021);

- 1986 – Brain e Bouncing Ball foram os malwares capazes de infectar o setor de boot dos disquetes. Ao mesmo tempo surgiram outros vírus capazes de infectar arquivos com extensão exe e com. O vírus Brain é considerado o primeiro vírus capaz de contaminar os personal computers (PCs) (MEYER, 2015, apud PIMENTEL, 2021);

- Para combatê-lo, John McAfee desenvolveu, em 2012, o famoso antivírus McAfee, ao mesmo tempo em que abriu sua empresa homônima (AVG, 2021; OFICINA DA NET, 2015, apud PIMENTEL, 2021).

- Já o Bouncing Ball é considerado um vírus com função não destrutiva, porém, instalava-se no primeiro setor do disquete, contaminando todo o sistema conforme inseridos outros disquetes (MEYER, 2015, apud PIMENTEL, 2021);

- 1989 – Cavalo de troia AIDS (ou PC Cyborg Trojan) primeiro ransomware, desenvolvido por Joseph Frank Popp. Utilizava-se de um contador para numerar cada reinicialização do sistema operacional, até chegar à 90ª., quando então os arquivos da máquina infectada ficavam ocultos e inacessíveis para a vítima. Uma única chave era utilizada para criptografar e decriptar os arquivos, depois do pagamento do resgate. Uma vez que o criminoso fornecia uma caixa postal no Panamá para o pagamento de US $189, ele foi descoberto pela polícia, porém, sob a alegação de que seus ganhos seriam destinados às pesquisas pela cura da AIDS, foi considerado legalmente inimputável (PIMENTEL, 2021, p. 3-4);

- 1992 – Vírus Michelangelo, criado para ser inativo e indetectável até o dia 06 de março, aniversário do artista, e a partir dessa data, ele corrompia os arquivos, sobrescrevendo caracteres aleatórios (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 1999 – Vírus de macro Melissa, criado por David L. Smith, considerado o primeiro a empregar engenharia social para ser espalhado, que ocorre por e-mail, partindo de um dos contatos da vítima (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 2000 – Vírus Iloveyou infectou milhões de usuários do Windows, incluindo o Pentágono e a CIA. Era difundido por um e-mail com um arquivo anexo denominado Love-letter-for-you, que, ao ser executado, retransmitia a mensagem para todos os contatos do usuário (AVG, 2021, apud PIMENTEL, 2021, p. 3-4).

-

Entre 1989 (creación de AIDS) y 2005, se registraron ataques de ransomware poco significativos, recuperando fuerza solo en 2005. Durante el período anterior a la aparición de bitcoin (en 2007), fue posible que las investigaciones rastrearan el pago de rescates; sin embargo, a partir de 2017 los ataques volvieron con mucha mayor fuerza y frecuencia (PIMENTEL, 2021).

Brito (2016, p. 16) explica la ocurrencia de algunos casos entre 2005 y 2006 señalados por Trend Micro, en Rusia, al verificar una “compresión de algunos tipos de archivos y sobrescribirlos con el archivo comprimido con contraseña”. Simultáneamente, se creaba un archivo de texto que informaba al usuario que sus datos habían sido secuestrados, el cual podía ser entregado a la víctima mediante el pago de US$ 300,00.

Con la popularización de esta nueva actividad comercial delictiva, a partir de marzo de 2012, Trend Micro verificó la propagación de casos en Europa y América del Norte, cuando, entonces, surgió un nuevo tipo de ransomware que encriptaba (codificado) archivos al mismo tiempo que bloqueó el sistema operativo del dispositivo afectado (BRITO, 2016, p. 16).

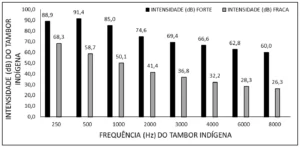

Figura 1 – Representación de imagen de bloqueo de información

El cifrado tiene como objetivo bloquear el archivo robado, engañando a la víctima para que pague el rescate. Sin embargo, cabe señalar que la criptografía también se puede utilizar de forma legítima, con el fin de “proteger la privacidad y confidencialidad del usuario” (KOK et al., 2019, p. 2). Para ello, existe una definición respecto al límite de la frecuencia de encriptación, que diferencia su acción legal de la ilegítima.

Philot (2021) explica que el término malware cubre diferentes categorías de aplicaciones de espionaje, y el spywares se usa para monitorear el comportamiento del usuario y robar sus datos, mientras que el ransomware captura el sistema, encripta archivos y exige un rescate por ellos.

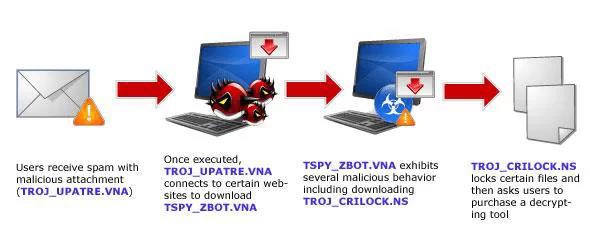

Tales características hicieron que estos malwares se denominaran CryptoLocker, en 2013. Ese mismo año, entraron en escena los crypto-ransomwares conocidos como CryptoDefense o Cryptorbit, con el propósito de encriptar “bases de datos, archivos web, archivos de oficina, videos, imágenes, scripts, textos y otros archivos no binarios, con la eliminación posterior de las copias de seguridad existentes” (BRITO, 2016, p. 16).

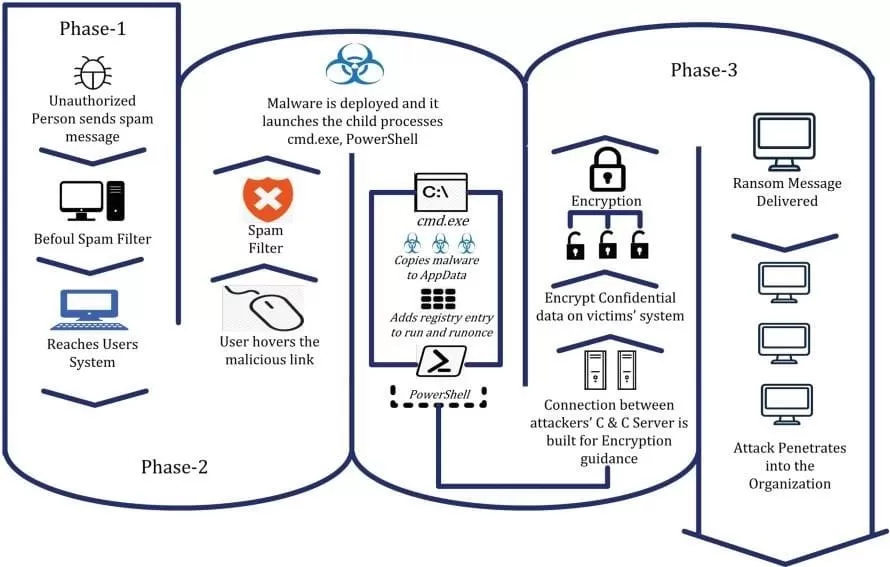

Figura 2: cadena de infección de CryptoLocker

Desde que se inventó el ransomware, ha atraído a más y más ciberdelincuentes, debido a sus altas tasas de retorno y rentabilidad, y gradualmente se crearon más versiones mejoradas (KOK et al., 2019).

Su surgimiento y expansión se facilitó en gran medida a través de un modelo de negocio que se podía encontrar en la Dark Web. Se trata del Ransomware-as-a-Service (Raas), también conocido como kit de ransomware, cuyo funcionamiento consiste en la venta de este kit por parte de un hacker, cobrando una cuota mensual por la venta, o una parte de las ganancias de las estafas, que puede variar del 20% al 50% (GAFETY, 2021).

Lema y Freitas (2021, p. 4) defienden la existencia de dos tipos básicos de ransomware en circulación, son “crypto ransomware y locker ransomware”. El ransomware criptográfico se usa para codificar (cifrar) ciertos tipos de archivos de datos y archivos personales, mientras que el ransomware de casillero funciona bloqueando la computadora e impidiendo su uso. En ambos casos, los piratas informáticos intentan obligar a sus víctimas a pagar el rescate a través de canales de pago en línea, utilizando claves para el descifrado.

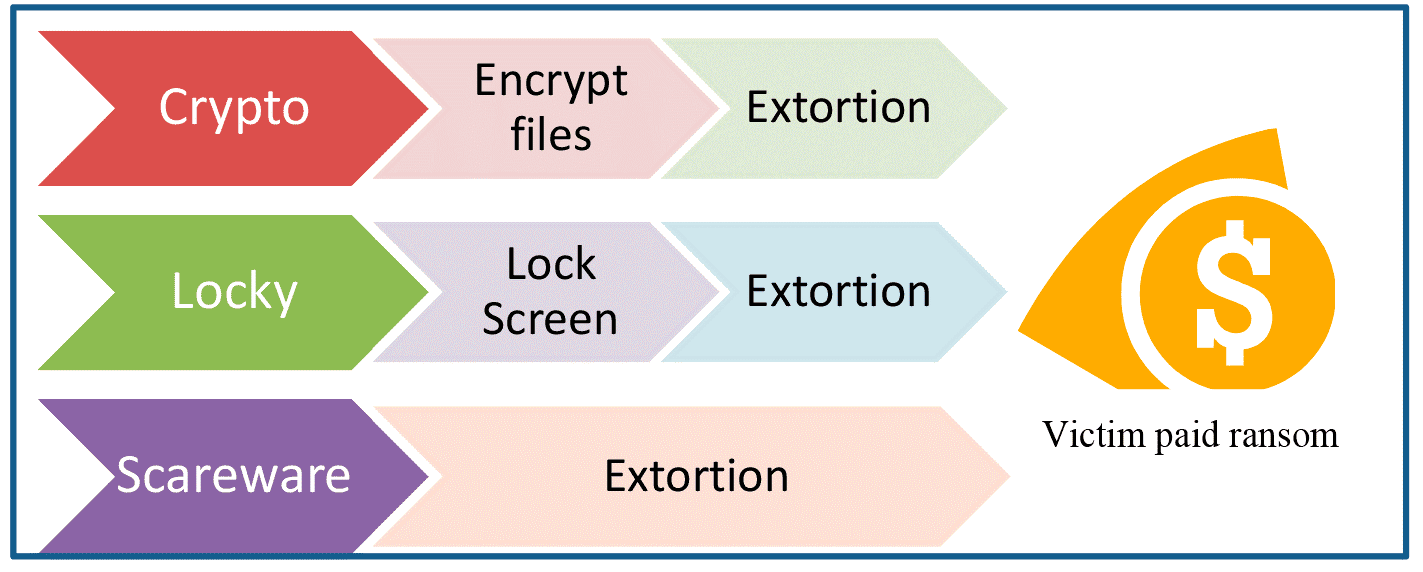

Kok et al. (2019) defienden la existencia de tres tipos de ransomware, como se muestra en la Figura 3.

Figura 3 – Tipos de ransomware

Según Kok et al. (2019, p. 2), cada uno de los 3 tipos de ransomware se puede definir de la siguiente manera:

1er. tipo – scareware. Imita a una autoridad que busca alertar a su víctima y pedir el pago, bajo pena de denuncia legal. En la práctica, no representa ningún peligro real, ya que solo sirve para asustar, con la intención de obtener el pago del rescate. En la misma modalidad, existe el leakware, utilizado para amenazar a su víctima al exponer el delito (no cometido) a sus amigos y familiares.

2do. tipo – locker-ransomware (o locker-restorer). Ransomware que bloquea el sistema de la víctima cuando accede a la página de inicio de sesión. Considerado por los expertos como levemente peligroso, la víctima puede resolverlo reiniciando el sistema en modo seguro.

3er. tipo – crypto-ransomware – este es un malware altamente peligroso, ya que codifica los archivos de la víctima y, con eso, impide el acceso a los datos sin descifrarlos.

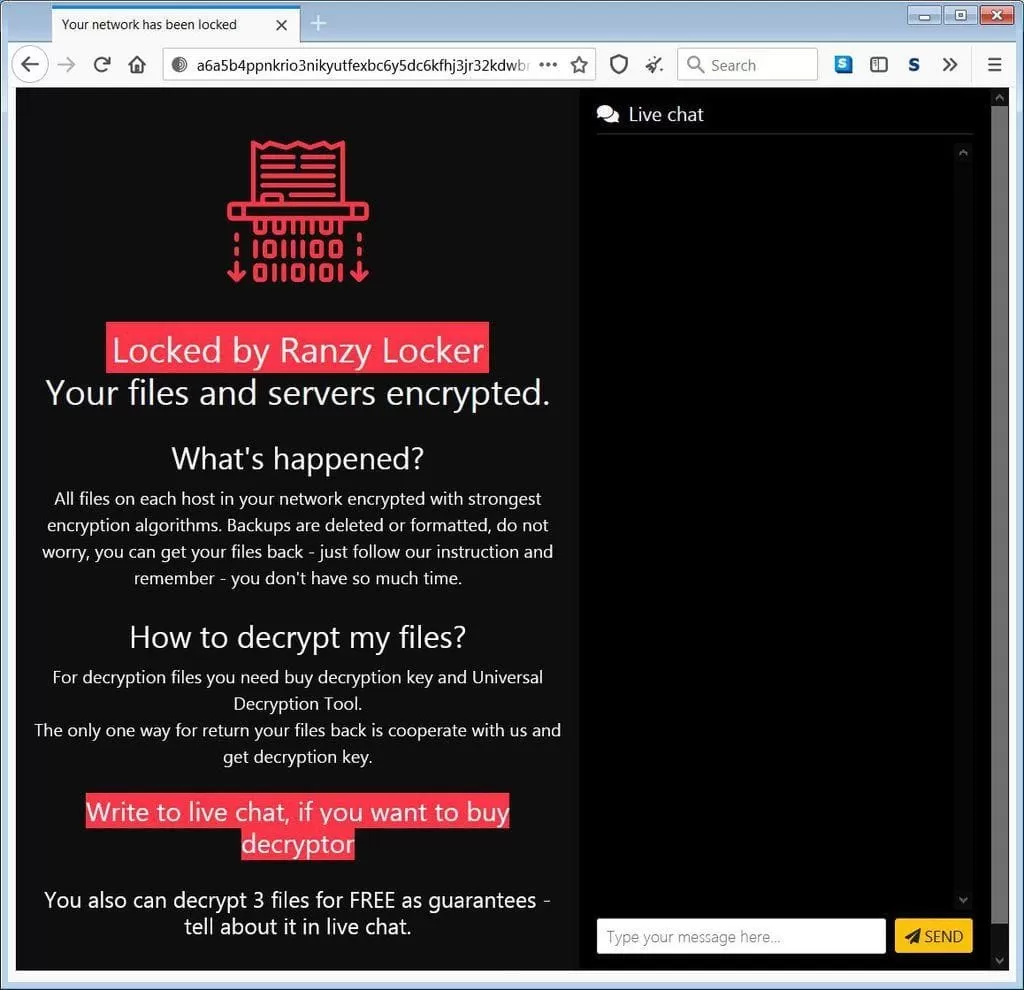

Al acceder a la red de la víctima, la estafa de phishing permite el robo de documentos antes de realizar su encriptación, con el fin de obtener información y datos del cliente considerados “sensibles”, incluidos datos personales y registros financieros, proporcionándose pequeñas muestras a la víctima ( s) víctima(s), con el fin de convencerlas de que paguen el rescate, práctica considerada “doble ataque de extorsión” (BRANCO, 2021).

Al mismo tiempo que el grupo delictivo brinda a la víctima acceso gratuito a hasta tres archivos, demostrando que la restauración efectivamente se llevará a cabo, este grupo dirige a su(s) víctima(s) a un chat donde pretende realizar la negociación, chat instalado en el sitio web Tor, “donde las comunicaciones son 100% anónimas” (BRANCO, 2021). El intento de convencer a la víctima de que pague consiste en chantajear la disponibilidad pública de los documentos robados, si no se produce el pago.

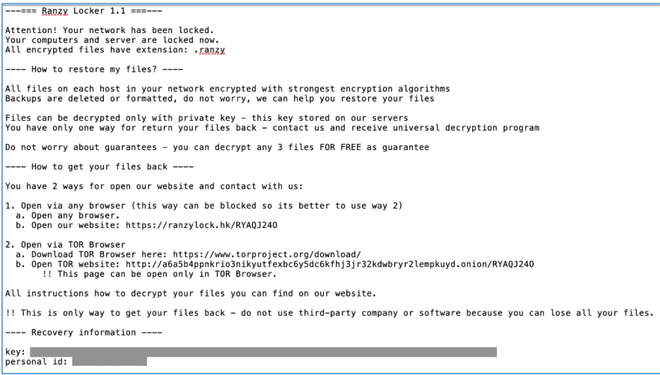

Figura 4 – Imagen del sitio de pago de Ranzy Locker

Existen otras formas de promover los ataques electrónicos, provocando el pánico general de las víctimas, ya sean particulares, empresas o instituciones gubernamentales. Un simple cambio de Domain Name Service (DNS), que consiste en la desviación de la dirección IP (Internet Protocol) original, promueve la redirección de la consulta en curso a otra IP, que no corresponde a los servidores atacados. Se realiza un “defacing”, es decir, una página que reemplaza el original con el mensaje del grupo hacker” (ALECRIM, 2021A).

Es un DNS Spoofing, o un “DNS cheating” (ALECRIM, 2021A). Como una estafa más elemental, actúa de la siguiente manera: el usuario ingresa la dirección del sitio web al que quiere acceder, solo que, al pasar por alto el DNS, será llevado al DNS del grupo criminal.

Según Carvalho y Pelli (2017, p. 99), en general, los diferentes dispositivos que se conectan a internet tienen acceso libre a los servicios DNS para la definición de nombres de dominio. Dado que no hay restricciones para que los paquetes de este tipo de servicio estén disponibles, se convierte en un servicio susceptible a los ataques de ransomware.

Los ataques de suplantación de DNS se consideran altamente peligrosos, dada la falta de estudios e investigaciones para soluciones de protección adecuadas Carvalho y Pelli (2017).

Entre las variaciones en cuanto al tipo de ataque se encuentran: IP Spoofing, que es fácil de camuflar en internet; la dirección IP es falsificada, lo que sugiere que es una dirección confiable, lo que permite que el delincuente obtenga acceso no autorizado a un dispositivo o red en particular; es un ransomware que se camufla fácilmente en Internet (CARVALHO y PELLI, 2017, p. 100).

DNS Spoofing logra engañar al dispositivo de la víctima, redirigiendo sus solicitudes a una página de interés para el usuario malicioso. Su acción tiene lugar en cuatro pasos: 1. el usuario objetivo realiza una solicitud al servidor DNS; 2. el atacante devuelve una IP falsa a la solicitud del usuario objetivo antes de que llegue a la respuesta del servidor DNS con la IP real; 3. la respuesta del servidor DNS con la IP real es recibida y descartada por el objetivo, ya que ya ha recibido respuesta anteriormente; 4. el usuario accede a la dirección facilitada por el atacante (CARVALHO y PELLI, 2017, p. 100).

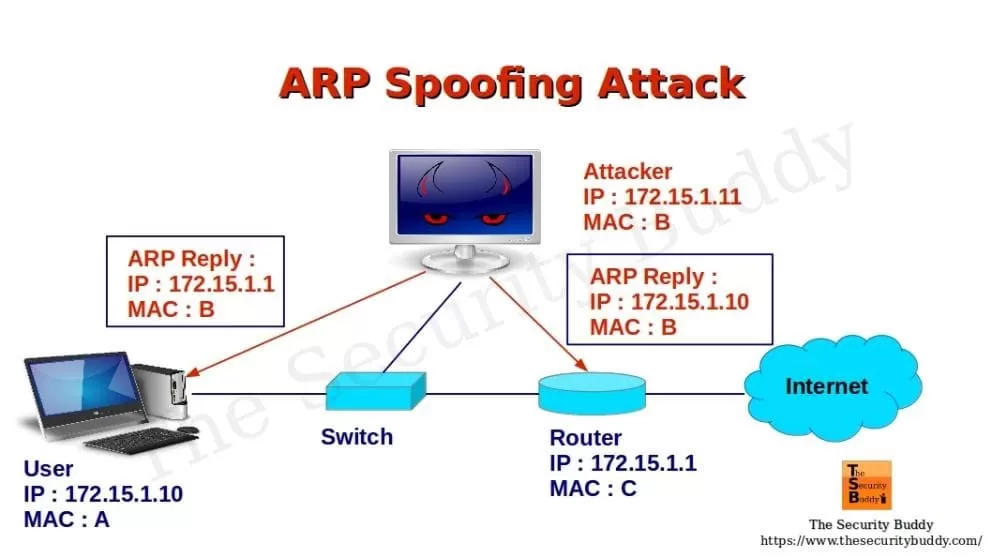

A su vez, ARP Spoofing cambia la respuesta enviada a una solicitud original, enviando al usuario una respuesta falsa del Address Resolution Protocol (ARP). Con esta respuesta falsa, los datos enviados por el enrutador de la víctima serán enviados al usuario malintencionado (CARVALHO y PELLI, 2017).

Figura 5 – Representación de imagen de un ARP Spoofing

Si tomamos como ejemplo el reciente ataque al portal del Ministerio de Salud de Brasil, reportado como ransomware, pero analizado por el grupo Anonymous, en su colaboración con explicaciones y gráficos, se encontró que, en realidad, lo que sucedió fue una redirección de DNS de ese MS, comprobado con una explicación básica dada por el grupo Anonymous (MARTON, 2021).

Este análisis consistió en observar una pista falsa que dieron los delincuentes, cuando informaron haber descargado 50 tb (terabytes) de datos de ese Ministerio, cuya IP está alojada en Japón. Es una transferencia considerada imposible de realizar en servidores de alto tráfico en poco tiempo, además de no haberse dado muestras de información reciente (ALECRIM, 2021A).

El bypass de DNS en este caso fue demostrado por el grupo Anonymous, como se muestra en el Gráfico 1.

Gráfico 1 – Desviación DNS

La solución que encontraron los delincuentes fue eliminar el defacer, ya que no habría forma de restaurar los datos, porque no habrían sido robados.

ÓRGANOS DE SEGURIDAD ELECTRÓNICA DE AMÉRICA DEL NORTE

Los datos e información personal y financiera de una persona/empresa/institución constituyen elementos fundamentales a proteger. Esta protección implica “en la confidencialidad, integridad y disponibilidad, que constituyen los tres pilares de la seguridad de la información” (PHILOT, 2021, p. 9).

La confidencialidad implica privacidad sobre información sensible, ya que se refiere a la necesidad de que cualquier dato esté fuera del alcance de personas no autorizadas; además, toda la información debe permanecer intacta.

Figura 6 – Representación de imagen de un ataque de rescate

La Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) trabaja en conjunto con el Federal Bureau of Investigation (FBI), respecto a la ocurrencia de delitos electrónicos en los Estados Unidos (BRANCO, 2021). En octubre de 2021, el FBI alertó al gobierno estadounidense sobre la ocurrencia de al menos 30 ataques ese año, realizados contra empresas locales en las áreas de tecnología, transporte e información. Además de monitorear las ocurrencias, CISA y FBI también indican formas de identificar intentos de este tipo de amenazas.

Según el FBI, entre los grupos involucrados está Ranzy Locker, cuyo aviso de secuestro se asemeja a estafas realizadas por otros dos grupos de ransomware ALO y ThunderX, aparentemente desaparecidos, que, posiblemente, se unieron para operar como Ranzy Locker (WHITE, 2021).

La invasión de diferentes sistemas consiste en ataques de fuerza bruta o estafas de phishing, mediante las cuales los delincuentes intentan usar credenciales aleatorias hasta obtener acceso, o evaluando vulnerabilidades para robar contraseñas de correo electrónico de Microsoft Exchange, programa que permite acceder a los correos electrónicos de los usuarios aunque estén desconectados de internet (BRANCO, 2021).

Figura 7: Mensaje de advertencia de secuestro de Ranzy Locker

En lo que respecta a la ley de los EEUU, ya que hay diferentes leyes de los EEUU en todo el estado. Masseno y Wendt (2017) refieren que la sección 523 del Código Penal de California prevé la tipificación del delito de extorsión, donde se asegura la libertad de la vida para disponer de sus bienes, en relación con sus dispositivos, así como de su información confidencial.

Sin embargo, en marzo de 2022, el Senado de los EEUU aprobó una nueva ley sobre la defensa de las empresas e instituciones que sufren cualquier ataque cibernético. Es un esfuerzo conjunto entre Republicanos y Demócratas, dirigido a proteger áreas críticas de infraestructura, así como la economía de la nación (TIC NEWS, 2022).

Se considera una “legislación bipartidista de sentido común que ayudará a proteger la infraestructura crítica de los implacables ataques cibernéticos que amenazan tanto nuestra economía como nuestra seguridad nacional”, según Gary Peters de la Comisión de Seguridad Nacional del Senado (TIC NEWS, 2022).

A partir de la nueva ley, todas las operaciones de infraestructura crítica están obligadas a alertar al Departamento de Seguridad Nacional dentro de las 72 horas siguientes a la ocurrencia de cualquier ataque sufrido, además de informar dentro de las 24 horas si ha realizado el pago del rescate para acceder nuevamente a los datos robados (TIC NEWS, 2022).

ATAQUES CIBERNÉTICOS RECIENTES EN ESTADOS UNIDOS

Las grandes empresas estadounidenses y los sistemas gubernamentales han sido los objetivos más frecuentes de los ataques de los piratas informáticos, que utilizan malware capaz de bloquear los sistemas hasta el punto de exigir grandes cantidades de datos a cambio de un rescate. Medeiros et al. (2020) se refieren a acciones delictivas recurrentes para bloquear, robar y pedir rescates pagaderos a través de criptomonedas, las cuales no pueden ser rastreadas.

Medeiros et al. (2020, p. 653) informan que existe una preferencia de los ciberdelincuentes por “sitios web públicos, que operan en la creación de clones simulando las direcciones de sitios web oficiales”. Estos autores hacen referencia a varios ataques de hackers ocurridos contra instituciones norteamericanas, las consecuencias y soluciones adoptadas en ese momento.

Con respecto a la forma en que el ransomware invade un sistema comercial, Sophos, un desarrollador y proveedor británico de software y hardware de seguridad, que incluye antivirus, antispyware, antispam, control de acceso a la red, software de encriptación y prevención de pérdida de datos para desktops, servidores para proteger sistemas de correo electrónico y filtrado por gateways de red, tabuló las formas y porcentajes de incidencia de las ciberintrusiones, como se muestra en la Tabla 1.

Tabla 1 – Formularios de entrada de ransomware en %

| CÓMO ENTRA EL RANSOMWARE AL SISTEMA ORGANIZATIVO | % INCIDENCIAS |

| Mediante descarga de archivo/correo electrónico con enlace malicioso | 29% |

| A través de un ataque remoto en el servidor | 21% |

| Por correo electrónico con archivo adjunto malicioso | 16% |

| Instancias de nube pública configuradas incorrectamente | 9% |

| A través de nuestro Protocolo de Escritorio Remoto (RDP) | 9% |

| A través de un proveedor que trabaja con nuestra organización | 9% |

| A través de un dispositivo USB/medios extraíbles | 7% |

Fuente: Pereira y Neves (2021, p. 75).

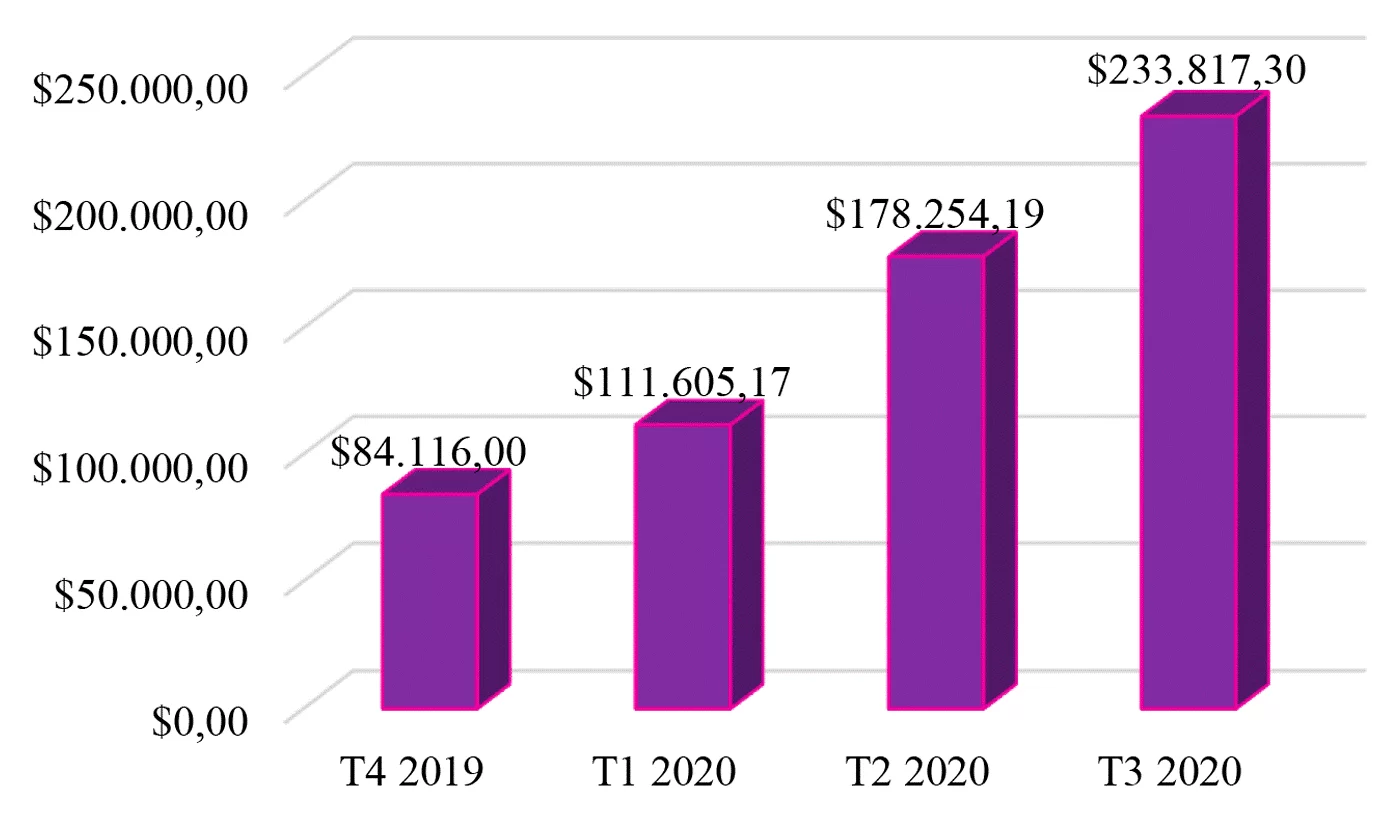

A su vez, los datos tabulados en 2020 por Coveware, empresa especializada en ciberseguridad y protección y recuperación de estafas electrónicas, muestran un alto volumen de pagos de rescate de ransomware por parte de grandes organizaciones norteamericanas, provocando una proyección al alza en los valores sugeridos en el acciones posteriores de estos grupos criminales (PEREIRA y NEVES, 2021). El Gráfico 2 muestra el aumento de los pagos de rescate en un 31%, alcanzando el monto de US$ 233.817.

Gráfico 2: Pago promedio trimestral de Ransomware Ransom

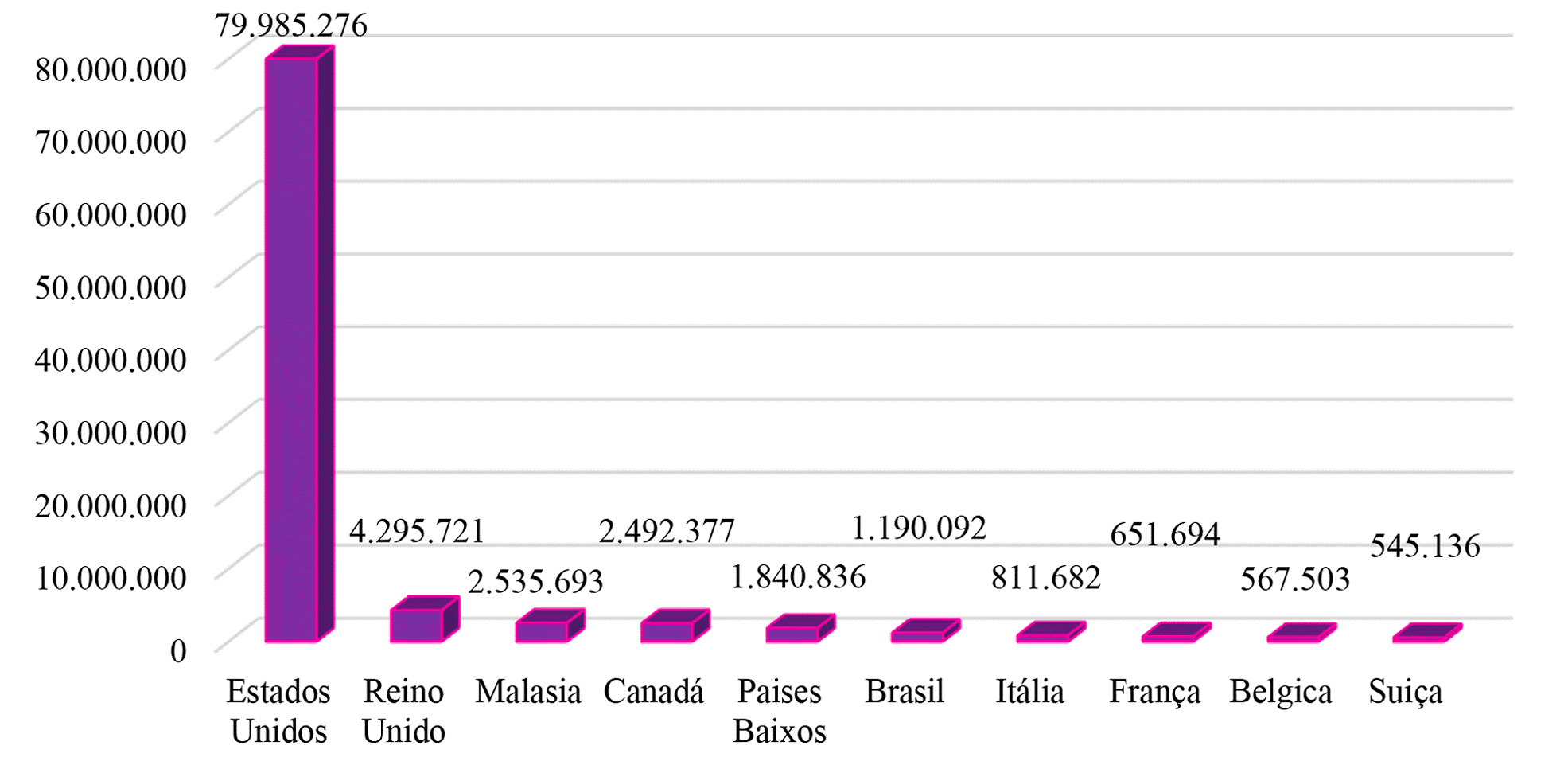

SonicWall, empresa especializada en crear, escalar y gestionar la seguridad en entornos cloud, híbridos y tradicionales, elaboró un informe sobre las ciberamenazas ocurridas hasta julio de 2020 en diferentes países, como se muestra en el gráfico 3 (PEREIRA y NEVES, 2021).

Gráfico 3 – Ataques de ransomware en 10 países hasta julio de 2020

Con el fin de presentar los casos ocurridos en los últimos años en Estados Unidos, a continuación se reportan los principales ciberataques a empresas e instituciones.

En mayo de 2017 se produjo el ataque del ransomware WannaCry, considerado el más grande de todos los tiempos, que afectó a equipos en diferentes partes del mundo. Este malware estaba dirigido al sistema Microsoft Windows instalado en diferentes tipos de dispositivos. Medeiros et al. (2020) explican que fue el cibercrimen el que causó pérdidas financieras por miles de millones de dólares, pasando a considerarse, a partir de entonces, la gran lección de lo que se denominó “alfabetización digital”, en el sentido de la adopción de copias de seguridad sistemáticas.

El ransomware WannaCry fue considerado un malware que causó una verdadera “epidemia global que ocurrió en mayo de 2017, propagándose a través de computadoras que tenían la instalación de Microsoft Windows”, para ser liberado solo mediante el pago de un rescate en bitcoins. Este ciberataque fue posible, en parte, por la falta de costumbre en la actualización del software instalado en los miles de ordenadores que utilizan el mencionado sistema (KASPERSKY LAB, 2022A).

Kumari et al. (2019) informan que el ransomware WannaCRy afectó dispositivos a gran escala, llegando a máquinas en 150 países en menos de 24 horas, apuntando a los sistemas operativos Windows de Microsoft. El rescate osciló entre 300 y 600 dólares, a pagar en bitcoins. A medida que avanzaban los ataques y se pagaban los rescates, esa cantidad alcanzó los 1.077 dólares, según el Informe de Symantec de 2017.

Entre las víctimas de este malware se encuentran el Servicio Nacional de Salud británico, el transportista internacional FedEx, Telefónica, entre otras grandes empresas. Además de estos, se socavaron los sistemas del departamento de policía de la India y varias empresas locales. Los países afectados por WannaCry, por otro lado, pueden mencionarse España, Portugal, Rusia, Ucrania y Taiwán (KUMARI et al., 2019).

Dada la gravedad de este crimen y la publicidad lograda por esta contaminación, se iniciaron algunas investigaciones. Un boletín de seguridad emitido por Kaspersky Lab asegura que, en 2016, aproximadamente 20 empresas pagaron el rescate, sin que jamás les devolvieran sus documentos. A su vez, IBM[2] descubrió que el 70% de los administradores que investigó informaron que habrían pagado los rescates, mientras que Osterman Research informó que la cantidad total de los que pagaron el rescate fue mínima (KUMARI et al., 2019).

El gran interrogante que permitió todos estos ciberdelitos se debe a la proyección del bitcoin, que al ser una moneda imposible de rastrear, dotó cada vez más de atrevimiento a estos grupos criminales (KUMARI et al., 2019).

En marzo de 2020, el nuevo centro de pruebas de coronavirus en el Hospital Universitario de Brno, en la República Checa, fue atacado por ransomware. “Los delincuentes accedieron al sistema hospitalario y cifraron las bases de datos (NEWMAN, 2020; ARBULU, 2020, apud MEDEIROS et al., 2020, p. 653).

Una vez que la dirección del mencionado hospital decidió enfrentar el delito negándose a pagar el rescate, la solución fue suspender temporalmente la atención, mediante la reasignación de sus pacientes a otros servicios médicos (MEDEIROS et al., 2020).

También en marzo de 2020, el sistema del Distrito de Salud Pública de Champaign-Urbana (Illinois) también fue objetivo del ransomware, perjudicando a ese servicio médico. Al contar con un respaldo actualizado de sus datos electrónicos, fue posible que este servicio de salud decidiera la negativa a pagar algún rescate, y sus datos solo fueron levemente afectados por la acción de los delincuentes MEDEIROS et al., 2020, p. 653).

El 7 de mayo de 2021 se llevó a cabo un ciberataque contra la empresa Oleoducto Colonial, empresa petrolera encargada de abastecer aproximadamente 2,5 millones de barriles de petróleo que circulan diariamente por los oleoductos de dicha organización, la cual se encarga de abastecer el 45 % del diésel y gasolina para toda la costa este de los Estados Unidos (ALECRIM, 2021B).

Como resultado, surgiram as longas filas nos postos de combustíveis, o aumento de preços e a paralisação parcial ou total dos serviços. O fornecimento de combustíveis foi interrompido por alguns dias, levando o governo norte-americano a decretar estado de emergência daquela região já em 09 de maio (ALECRIM, 2021B).

Tras la invasión cibernética, la dirección de la empresa ordenó el cierre de la mayoría de sus sistemas, en un intento por contener el crecimiento de ese ataque. Para contener la magnitud de la situación, y ante la presión sufrida para normalizar el suministro, Colonial Pipeline decidió pagar la cantidad demandada, fijada en 75 bitcoins por Dark Side, valor que correspondía, en su momento, a US$ 5 millón. Esta decisión permitió la normalización de los sistemas electrónicos de la empresa en pocos días (ALECRIM, 2021B).

Investigaciones impulsadas por el FBI permitieron recuperar buena parte del rescate pagado en junio de ese año. Además, permitieron descubrir pistas sobre otros ciberataques ocurridos en el primer trimestre de 2021, que afectaron a un sinnúmero de empresas más, cuyos resultados podrían haber alcanzado la marca de los US$ 50 millones. (ALECRIM, 2021B).

Por estas razones, el gobierno estadounidense lanzó la oferta de una recompensa del orden de los US$ 10 millones a grupos especializados que pudieran colaborar con información sobre los miembros de DarkSide, que al parecer cesó sus actividades. Se especula que sus integrantes podrían haber fundado un nuevo grupo llamado BlackMatter (ALECRIM, 2021B).

Después de pagar el rescate, la empresa hizo pública la información de que los servidores de respaldo de la empresa no se vieron afectados, y reveló además que tomó “medidas inmediatas, suspendiendo todos los sistemas afectados, notificando a las autoridades y activando la red global de profesionales de TI y expertos externos de la empresa para resolver la situación.” Finalmente, también explicó que la decisión de pagar el rescate se debió al posible retraso en “ciertas transacciones con clientes y proveedores” (LAVADO, 2021).

En octubre de 2021, se cometió un ataque hacker DDoS (Distributed Deny of Service) contra el United States Department of Health and Human Services (HHS), que es el Departamento de Salud y Servicios Humanos de los Estados Unidos. El hackeo del sistema de salud del sudeste de Florida tuvo acceso a aproximadamente 1,3 millones de personas, que incluyen datos como números de identificación, historiales médicos de pacientes y detalles bancarios expuestos en el hackeo de Broward Health, que es una red que comprende más de 30 unidades y atiende a alrededor de 2 millones de pacientes en Broward. , Florida (LYNGAAS, 2022)

El ataque DDoS, también conocido como ataque de denegación de servicio distribuido, consiste en enviar numerosas solicitudes de acceso hasta agotar el límite de capacidad específico aplicable a todos los recursos de la red, incluida la infraestructura que permite el correcto funcionamiento del sitio web de una determinada organización/institución. En otras palabras, para promover el envío de solicitudes exageradas a un sitio web, el delincuente establece una red zombie de computadoras infectadas, controlando todas las acciones de cada máquina para promover la sobrecarga (KASPERSKY, 2022B).

Figura 8 – Representación de imagen de un ataque DDoS

A raíz de la divulgación de este hecho, el mencionado ciberdelito llevó a usuarios del sistema de salud norteamericano a buscar información segura sobre la pandemia del Covid 19 en otras fuentes, evitando consultar la página oficial de ese organismo, por temor al robo de sus datos (MEDEIROS et al., 2020).

En diciembre de 2021, un segundo caso se refiere al Lincoln College, fundado en 1865. Fue una universidad que impulsó grandes logros en el país, entre ellos la Constitución de los Estados Unidos, la consecución de los derechos civiles individuales, además de generar oportunidades profesionales en el país entorno rural en el estado de Illinois (PRIVACY TOOLS, 2022).

Según la revista PPlware (2022), especializada en noticias e información en el área tecnológica, Lincoln College es una “institución que ha superado épocas económicas y sociales muy difíciles que fueron transversales a todo el mundo, como las dos Guerras Mundiales, la La gripe España o la Gran Depresión, pero no pudo resistir un ataque informático de ransomware, después de dos años de pandemia”.

A pesar de los avances digitales realizados para su sistema operativo, Lincoln College no ha logrado invertir en ciberseguridad. Con esto, además del drama del Covid 19, en diciembre de 2021 fue víctima de cierto tipo de ransomware utilizado para invadir sus sistemas, los cuales al tener sus servidores y datos bloqueados, impidiendo identificar a aproximadamente 600 estudiantes que realizarían sus inscripciones, así como donaciones (PRIVACY TOOLS, 2022).

Aun con inversiones del orden de “US$ 100.000 para revitalizar las bases de datos y detener nuevos ataques, el recurso utilizado no fue malware común sino software potencialmente destructivo”, la institución tardó apenas cuatro meses en cerrar, luego de 157 años de actividades ( HERRAMIENTAS DE PRIVACIDAD, 2022).

En enero de 2022, fue el turno del Centro de Detención de Bernalillo, el condado más poblado de Nuevo México. Se produjo una invasión cibernética que dejó caídas todas las cámaras de seguridad y mecanismos de apertura y cierre de puertas, entre las 00:00 y las 5:00 de la mañana. Además, no se disponía de todos los datos que contenían la información personal completa de los detenidos y los delitos cometidos (TECMUNDO, 2022).

Figura 9 – Centro de Detención de Bernalillo (Nuevo México)

Hasta que se implementó la solución técnica, se suspendieron las visitas, los detenidos permanecieron en sus celdas, requiriendo el uso de llaves manuales para abrir o cerrar las puertas necesarias.

A su vez, existen delitos cibernéticos para aplicaciones de videoconferencia. La idea es unánime en que ninguna aplicación de comunicación es 100% segura en cuanto a la confidencialidad de la información que contienen, incluidos los archivos en las nubes, ya que las nubes son servidores físicos ubicados en diferentes países, como lo demuestra el caso Snowden, por ejemplo (MEDEIROS et al., 2020, p.655).

Otra vulnerabilidad de las aplicaciones de videollamadas es la posibilidad de que los ciberdelincuentes escuchen las comunicaciones que se producen durante una determinada conferencia, creando situaciones embarazosas, al intentar cerrar la reunión o el aula, por ejemplo, o incluso transmitiendo mensajes racistas y/o pornográficos. Entre las diferentes ocasiones, podemos mencionar la exhibición de “fotos de reuniones en las redes sociales, mostrando el código de identificación de la persona que llama, como hizo el primer ministro británico, Boris Johnson, a finales de marzo” (MEDEIROS et al., 2020, pág. 655).

MEJORAS EN LA GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN

Según el portal Tecmundo (2022), los ataques de ransomware son considerados “las mayores amenazas cibernéticas para empresas privadas e instituciones públicas en EEUU”. Esta declaración se produjo cuando Tecmundo informó datos computados por Forcepoint, una multinacional estadounidense desarrolladora de software de seguridad informática, protección de datos, corredor de seguridad de acceso a la nube, firewall y soluciones de dominio cruzado.

Esta encuesta realizada por Forcepoint tabuló números sobre cómo el 75 % de los profesionales de seguridad creían que nuevos ataques de malware y ransomware crecerían en las organizaciones en los próximos 12 meses. Según un informe del Tesoro de EEUU sobre un posible registro de pagos de ransomware ese año, se creó un grupo de trabajo en el país para combatir estos delitos en 2021 (TECMUNDO, 2022).

A su vez, CISA dio a conocer una lista de malas prácticas electrónicas, que son: uso de autenticación de un solo factor; uso de software sin soporte (o al final de su vida útil); uso de contraseñas y credenciales conocidas/fijas/estándar (OWAIDA, 2021).

Entre las diversas posibilidades de protección efectiva de sus sistemas operativos, las siguientes son indicaciones recopiladas de diferentes fuentes.

Brito (2016, p.12) se refiere a la importancia de la Gestión de la Seguridad de la Información. Explica que las empresas e instituciones siempre están buscando soluciones para mitigar los delitos cibernéticos, una actividad que va en aumento. Se trata de identificar e implementar buenas prácticas que apunten a la protección efectiva de datos y sistemas empresariales y gubernamentales, a través de políticas públicas, contando también con la definición de roles y responsabilidades específicas.

Owaida (2021) informa sobre las recomendaciones desarrolladas por CISA, sobre las empresas que adoptan la Autenticación Multifactor (MFA) como una opción más segura, ya que proporciona “una capa adicional de seguridad y hace que sea extremadamente difícil realizar ataques a las cuentas de los usuarios”. Este autor se refiere a los resultados satisfactorios obtenidos mediante el uso del MFA, reportados en un estudio realizado por Google, en alianza con la Universidad de Nueva York y la Universidad de California.

Según Cisa, dicho estudio demostró que “el uso de MFA resultó en el bloqueo del 100 % de los bots automatizados, el 99 % de los ataques masivos de phishing y el 66 % de los ataques dirigidos a cuentas de usuarios de Google” (OWAIDA, 2021).

Entre los diferentes sistemas multicapa, Kok et al. (2019, p.3) se refieren a RansomWall, cuya última capa utiliza “Machine Learning para predecir el resultado de características recopiladas en análisis estático, análisis dinámico y capas trampa”. Se considera un método con una alta tasa de detección, cuya “tasa alcanza el 98,25% y es casi cero falsos positivos usando un algoritmo Gradient Tree Boosting”.

También está AntiBiotics, que se basa en la autenticación y las aplicaciones, y se utiliza para controlar el acceso a diferentes archivos en un dispositivo determinado. Se considera efectivo, ya que denegar el acceso a los archivos puede evitar que el ransomware capture el archivo (KOK et al., 2019, p.3).

En cuanto a la búsqueda de anomalías del sistema, los procesos de monitoreo y los directorios de archivos específicos deben incluir un procesador, uso de memoria y tasas de E/S, cuyas operaciones son realizadas por varios dispositivos externos, lo que permite la transferencia de datos entre el entorno externo y la computadora. Cuando se detecta alguna anomalía, el usuario recibe “un mensaje para eliminar al sospechoso de rescate” (KOK et al., 2019, p.3).

También se pueden crear trampas denominadas honeyfiles, las cuales tienen dos funciones: atraer el ataque a un archivo que no es el real, y la segunda, analizar el tipo de ataque, permitiendo así una mejor comprensión de las amenazas existentes, y la elaboración de un plan de eliminación de nuevas amenazas (KOK et al., 2019).

Kumari et al. (2019) explican que es posible romper la simetría entre la visión de un analista antivirus y las ideas y procesos de acción de los delincuentes. Este es el uso del concepto de clave pública de la criptografía. Mientras que el analista antivirus es consciente de que existe una clave pública en cierto software malicioso, el delincuente ve la clave pública y también la clave privada correspondiente, que está fuera del malware, ya que este atacante fue el creador de los pares de claves.

Sin embargo, Kumari et al. (2019) menciona que individuos, empresas de diferentes ramas o instituciones gubernamentales pueden ser objeto de diferentes tipos de ataques cibernéticos, y también hay una lista de diferentes tipos de rescates: CryptoLocker, CryptoLocker.F y TorrentLocker, CryptoWall, Fusob, WannaCry, Petya, Bad Rabbit y SamSam.

Entre los diferentes enfoques para permitir el análisis de los distintos tipos de malware, por ejemplo, el uso del método Randep para mapear el comportamiento del malware. Cada ataque de ransomware consta de tres fases, son: “en la primera fase ocurren operaciones sigilosas, en la segunda actividades sospechosas y en la tercera se toman las acciones obvias” (KOK et al., 2019, p.3 ).

El análisis del ransomware debe realizarse a través de dos enfoques: “análisis estático, que verifica el código fuente del malware, y análisis dinámico, que verifica las acciones del malware después de su ejecución” (KOK et al., 2019, p.3). El método RanDroid tiene como objetivo identificar amenazas en forma de texto o imagen, a partir de algún código de aplicación.

Con respecto a los ataques de Spoofing, a través del estudio realizado por Carvalho y Pelli (2017, p.99), se encontró que la aplicación de técnicas de selección de características y clasificación de patrones para detectar DNS Spoofing en redes locales de computadoras, tuvo resultados altamente positivos encontraron, “cuyo promedio fue de 98.33% ± 0.64% en la detección en la clase de falla de red, es decir, cuando estaban bajo ataque DNS Spoofing”.

Por su parte, Branco (2021) informa del instructivo publicado por CISA, sugiriendo buenas prácticas de protección que colaboran para prevenir nuevos ciberdelitos:

- Realice copias de seguridad frecuentes de los datos, manteniéndolos en un entorno fuera de línea protegido por encriptación;

- Cree un plan básico de ciberseguridad para responder a incidentes, mantener las operaciones y comunicar los pasos a seguir;

- Use la configuración de acceso remoto adecuada, realice escaneos de vulnerabilidad frecuentes y mantenga el software actualizado;

- Asegurarse de que todos usen la configuración de seguridad recomendada, deshabilitando los puertos y protocolos no utilizados, como el Server Message Block (SMB), cuando sea posible;

- Mejores prácticas de higiene cibernética: mantenga el software antivirus y antimalware activo y actualizado, limite el uso de cuentas de acceso privilegiado y siempre use soluciones de acceso de múltiples factores cuando sea posible.

De acuerdo con Brito (2016, p. 12-13), se desarrollaron unos estándares estándares internacionales para la elaboración y mantenimiento de procesos relacionados con la Gestión de la Seguridad de la Información, los cuales pasaron a conocerse como la serie 27000. Para ello se enumeraron 10 premisas básicas aplicables para las distintas organizaciones, son: Política de Seguridad de la Información; Seguridad Organizacional; Clasificación y control de activos de información; Seguridad en las personas; Seguridad Física y Ambiental; Gestión de operaciones y comunicaciones; Controle de acceso; Desarrollo y Mantenimiento de Sistemas; Gestión de continuidad de negocio y cumplimiento.

ISO 27001 pertenece a la serie mencionada. Esta es la norma internacional que especifica el Sistema de Gestión de Seguridad de la Información (SGSI), cuyo objetivo es la adopción de un conjunto de requisitos para establecer, implementar, operar, monitorear, revisar, mantener y mejorar el SGSI, con el fin de implementar controles que tengan como objetivo para gestionar adecuadamente los riesgos de Seguridad de la Información presentes en las organizaciones (BRITO, 2016).

Además, la mencionada ISO 27001 tiene como objetivo garantizar que todos los dispositivos se mantengan con una seguridad virtual adecuada, requiriendo una actualización permanente del sistema operativo, previniendo nuevas amenazas, vulnerabilidades e impactos comerciales negativos (BRITO, 2016). Esta norma cubre empresas relacionadas con la industria, comercio, servicios, instituciones gubernamentales y no gubernamentales.

Entre los avances realizados para reforzar las buenas prácticas en la Gestión de la Seguridad de la Información, Kumari et al. (2019) destacan el antibiótico, como mecanismo de protección del ransomware, cuyo enfoque consiste en varios tipos de autenticación periódica, como biométrica y humana, que se realiza a través de CAPTCHA. El concepto básico del antibiótico es adaptarse a la necesidad de respuestas en la autenticación de usuarios, manteniendo los niveles de seguridad proyectados.

CONCLUSIÓN

La velocidad con la que han avanzado los recursos electrónicos y las diferentes tecnologías a lo largo del tiempo ha permitido que la humanidad experimente, en el presente, situaciones positivas altamente audaces, ejemplificadas en las múltiples posibilidades que trae la globalización, en las que los individuos se comunican y construyen su conocimiento y reciben información y noticias en tiempo real.

En respuesta a la pregunta orientadora relacionada con el presente tema, teniendo como interrogante “¿cuáles serían las mejores prácticas en la Gestión de Sistemas de Tecnologías de la Información y cómo pueden colaborar para mitigar los ataques de ransomware?”, se ha dicho que además del análisis de la literatura seleccionada En cuanto a las teorías, los hechos denunciados y toda la evolución que estamos viviendo, el trabajo de los especialistas debe preceder a la actuación de los delincuentes, a través de la inteligencia artificial, las técnicas de prevención existentes, y el desarrollo de instrumentos encaminados a la seguridad y protección de datos personales y activos financieros de individuos y organizaciones, anticipando los próximos pasos de los grupos criminales que emergen de la dark web.

Entre las diversas propuestas de prevención enumeradas en este artículo, ya adoptadas por expertos dentro de las organizaciones, creo sinceramente en la necesidad de concientización, educación y capacitación en Seguridad de la Información, a través de la adopción de buenas prácticas descritas por la Norma ISO/IEC 27001.

Con esta acción, las empresas podrán poner en práctica una buena gestión en Tecnologías de la Información, evitando los errores más simples, como el uso de contraseñas débiles, que sus empleados hagan clic en cualquier enlace recibido de correos electrónicos desconocidos, o que hagan clic en cualquier anuncio que aparece en un sitio web en particular.

REFERENCIAS

ALECRIM, Emerson. PF diz que dados do Ministério da Saúde não foram criptografados por hackers. 10 dez 2021A. Disponível em:

https://tecnoblog.net/noticias/2021/12/10/pf-diz-que-dados-do-ministerio-da-saude-nao-foram-criptografados-por-hackers/; acesso em 06 jul 2022.

ALECRIM, Emerson. EUA pagam US$ 10 mi por hackers do ransomware que atacou Colonial Pipeline. Matéria publicada em nov 2021B. Disponível em: https://tecnoblog.net/noticias/2021/11/05/eua-oferecem-10-milhes-dolares-informacoes-ransomware-darkside/ ; acesso em 28 jul 2022.

BRANCO, Dácio Castelo. FBI alerta sobre ataque ransomware que afetou 30 empresas dos EUA em 2021. 26 out 2021. Disponível em:

https://canaltech.com.br/seguranca/fbi-alerta-sobre-ataque-ransomware-que-afetou-30-empresas-dos-eua-em-2021-199963/ ; acesso em 06 jul 2022.

BRITO, Douglas Roberson de. Combatendo a ameaça ransomware aplicando a norma NBR ISO/IEC 27001:2013 na gestão da segurança da informação. Monografia [Especialização em gestão de Tecnologia da Informação e Comunicação] apresentada ao Departamento Acadêmico de Eletrônica da Universidade Tecnológica Federal do Paraná. Curitiba, PR. 2016. Disponível em:

http://repositorio.roca.utfpr.edu.br/jspui/bitstream/1/19456/1/CT_GETIC_V_2015_07.pdf; acesso em 06 jul 2022.

CARVALHO, Henrique Carlos Fonte Boa; PELLI, Eduardo. Técnicas de reconhecimento de padrões para identificação de ataque de DNS. Revista Brasileira de Computação Aplicada (ISSN 2176-6649), Passo Fundo, vol. 9, n. 2, p. 99-110, jul. 2017. Disponível em: http://seer.upf.br/index.php/rbca/article/view/6279/4288; acesso em 13 jul 2022.

FIREEYE. Visualização de ataques ransomware em tempo real. 2022. Disponível em: https://www.fireeye.com/cyber-map/threat-map.html; acesso em 06 jul 2022.

FORNASIER, Mateus de Oliveira; SPINATO, Tiago Protti; RIBEIRO, Fernanda Lencina. Ransomware e cibersegurança: a informação ameaçada por ataques a dados. Recista Thesis Juris. E-ISSN: 2317.3580. 20 mai 2020. Disponível em: https://periodicos.uninove.br/thesisjuris/article/view/16739; acesso em 11 jul 2022.

GAFETY. O que é RaaS (Ransomware as a Service)? Artigo publicado em 23 mar 2021. Disponível em: https://gatefy.com/pt-br/blog/o-que-e-raas-ransomware-as-a-service/; acesso em 28 jul 2022.

KASPERSKY LAB. O que é o ransomware WannaCry? 2022A. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ransomware-wannacry; acesso em 27 jul 2022.

KASPERSKY. O que são ataques de DDoS? 2022B. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ddos-attacks; acesso em 28 jul 2022.

KOK, Sim Hoong; ABDULLAH, Azween; JHANJHI, Noor Zarman; SUPRAMANIAM, Mahadevan. Prevenção de Crypto-Ransomware usando um Algoritmo de Detecção de Criptografia. Computadores, nov. 2019, 8, 79; doi:10.3390/computadores8040079. Disponível em: http://paper.ijcsns.org/07_book/201902/20190217.pdf; acesso em 27 jul 2022.

KUMARI, Anjali; BHUIYAN, Md Zakirul Alam; NAMDEO, Jigyasa; KANAUJIA, Shipra; AMIN, Ruhul; VOLLALA, Satyanarayana. Proteção contra ataques de resgate: Uma Abordagem Criptográfica. Springer Nature Switzerland AG 2019. G. Wang et al. (Eds.): SpaCCS 2019, LNCS 11611, pp. 15-25, 2019.

https://doi.org/10.1007/978-3-030-24907-6_2; acesso em 27 jul 2022.

LAVADO, Thiago. JBS pagou US$ 11 milhões em resgate a autores de ataque ransomware. Matéria publicada em 09 jun 2021. Disponível em: https://exame.com/tecnologia/jbs-pagou-us-11-milhoes-a-autores-de-ataque-de-ransomware/; acesso em 06 jul 2022.

LEMA, Markus Carpeggiani de; FREITAS, Marcio. Ataques Ransomware. 5º. Seminário de tecnologia, Gestão e Educação. III Jornada Acadêmica & Simpósio de Egressos. ISSN 2675-1623. Faculdade e Escola Técnica Alcides

Maya. Rio Grande do Sul – maio 2021. Disponível em:

http://raam.alcidesmaya.edu.br/index.php/SGTE/article/view/326/318; acesso em 11 jul 2022.

LYNGAAS, Sean. Sistema de saúde da Flórida é invadido e dados de 1,3 milhão são expostos. 04 jan 2022. Disponível em: https://www.cnnbrasil.com.br/tecnologia/sistema-de-saude-da-florida-e-invadido-e-dados-de-13-milhao-sao-expostos/; acesso em 28 jul 2022.

MARIETTO, Maria das Graças Bruno. Sociedade da Informação e Geografia do Ciberespaço. INTERAÇÕES Revista Internacional de Desenvolvimento Local. vol. 2, n. 3, p. 29-36, set. 2001.

MARTON, Fábio. Anonymous descobre que “ataque ransomware” ao Ministério da Saúde era outra coisa; PF confirma. 10 dez 2021. Disponível em:

https://olhardigital.com.br/2021/12/10/seguranca/anonymous-pf-ransomware-ministerio-saude/; acesso em 06 jul 2022.

MASSENO, Manuel David; WENDT, Emerson. O ransomware na lei: apontamentos breves de direito português e brasileiro. Revista Eletrônica Direito & TI, vol. 1, n. 8, 2017. Disponível em: https://direitoeti.emnuvens.com.br/direitoeti/article/view/80; acesso em 11 jul 2022.

MEDEIROS, Breno Pauli; GOLDONI, Luiz Rogério Franco; BATISTA JR, Eliezer; ROCHA, Henrique Ribeiro da. O uso do ciberespaço pela administração pública na pandemia da COVID-19: diagnósticos e vulnerabilidades. Revista de Administração Pública. Rio de Janeiro, vol. 54, n. 4, p. 650-662, jul. – ago. 2020. Disponível em: https://www.scielo.br/j/rap/a/x3VKDBRYpkvNb8dmXN4rNyR/?lang=pt&format=pdf; acesso em 06 jul 2022.

MITRA, Amrita. What is ARP Spoofing? Figura 5. Publicada em março de 2017. Disponível em: https://www.thesecuritybuddy.com/data-breaches-prevention/what-is-arp-spoofing/; acesso em 28 jul 2022.

OLIVEIRA, Jéssica Cristina de. Ransomware – Laboratório de Ataque do WannaCry. Monografia [graduação em Engenharia de Software] apresentada à Universidade de Brasília – UnB Faculdade UnB Gama – FGA Engenharia de Software. Nov. 2018. Disponível em: https://bdm.unb.br/bitstream/10483/23052/1/2018_JessicaCristinaDeOliveira_tcc.pdf; acesso em 11 jul 2022.

OWAIDA, Amer. Agência de cibersegurança dos EUA adiciona a autenticação de fator único à lista de práticas inadequadas. Matéria publicada em 20 Oct 2021. Disponível em: https://www.welivesecurity.com/br/2021/10/20/agencia-de-ciberseguranca-dos-eua-adiciona-a-autenticacao-de-fator-unico-a-lista-de-praticas-inadequadas/; acesso em 06 jul 2022.

PEREIRA, Nicholas de Lucas Bastos; NEVES, Lucas Miranda. Ransomware e Phishing durante a pandemia Covid-19 (Coronavírus). Revista Tecnológica Fatec Americana, vol. 9, n. 01. 31 ago 2021. Disponível em: DOI: 10.47283/244670492021090167; Acesso em 11 jul 2022.

PHILOT, Daniel Rocha. Segurança da Informação: Ataques Ransomware e Proteção de Dados. Relatório de pesquisa na modalidade de Estudo de Caso apresentado ao Curso de Tecnólogo em Gestão da Tecnologia da Informação da Universidade do Sul de Santa Catarina. Palhoça (SC), 2021. Disponível em: https://repositorio.animaeducacao.com.br/bitstream/ANIMA/17754/1/DANIEL_ROCHA_PHILOT-Estudo_Caso-2021.pdf; acesso em 11 jul 2022.

PIMENTEL, Jose Eduardo de Souza; CABRERA, Diego Antunes; FORTE, Cleberson Eugênio. Ransomware: do surgimento aos ataques “as a service”. Congresso de Segurança da Informação das Fatec (FATEC SEG). I FatecSeg – Congresso de Segurança da Informação – 17 e 18 set 2021. Disponível em: https://www.fatecourinhos.edu.br/fatecseg/index.php/fatecseg/article/view/44/4; acesso em 11 jul 2022.

PPLWARE. Universidade com 157 anos fecha portas devido… a Ransomware. Matéria publicada em 11 mai 2022. Disponível em: https://pplware.sapo.pt/informacao/universidade-com-157-anos-fecha-portas-devido-a-ransomware/; acesso em

PRIVACY TOOLS. Tradicional universidade dos EUA, Lincoln College, fecha suas portas após um ataque ransomware. 2022. Disponível em: https://www.privacytools.com.br/tradicional-universidade-dos-eua-lincoln-college-fecha-suas-portas-apos-um-ataque-ransomware/; acesso em 06 jul 2022.

SILVA, Daniel Neves. Guerra Fria. 2022. Disponível em: https://mundoeducacao.uol.com.br/historiageral/guerra-fria.htm#:~:text=A%20Guerra%20Fria%20teve%20os,)%2C%20entre%201947%20e%201991; acesso em 12 jul 2022.

SILVA, Eduardo Araújo da. Ciberespaço e Cibercultura: Definições e Realidades Virtuais Inseridas na Práxis do Homem Moderno. 15 abr 2014. Disponível em: https://www.pedagogia.com.br/artigos/ciberespaco_cibercultura/index.php?pagina=3; acesso em 13 jul 2022.

SONICWALL. Visualização de ataques ransomware em tempo real. 2022A. Disponível em: https://attackmap.sonicwall.com/live-attack-map/; acesso em 06 jul 2022.

TECMUNDO – Ataque de ransomware desligou portas automáticas de prisão nos EUA. 11 jan 2022. Disponível em: https://www.tecmundo.com.br/seguranca/231807-ataque-ransomware-desligou-portas-automaticas-prisao-eua.htm; acesso em 06 jul 2022.

TIC NEWS. Senado norte-americano aprova pacote de cibersegurança. 10 03 2022. Disponível em: https://www.apdc.pt/noticias/atualidade-internacional/senado-norte-americano-aprova-pacote-de-ciberseguranca; acesso em 29 jul 2022.

APÉNDICE – NOTA AL PIE

2. International Business Machines – Máquinas de negocios internacionales.

[1] Tecnólogo en Gestión de Tecnologías de la Información. ORCID: 0000-0002-5179-3114.

Enviado: Agosto de 2022.

Aprobado: Agosto de 2022.