RECENSIONE ARTICOLO

SANTOS, Levi Alves dos [1]

SANTOS, Levi Alves dos. Attacchi ransomware e livello di protezione sui sistemi governativi. Revista Científica Multidisciplinar Núcleo do Conhecimento. Ano. 07, Ed. 08, Vol. 04, pp. 132-161. Agosto de 2022. ISSN: 2448-0959, Link de acesso: https://www.nucleodoconhecimento.com.br/tecnologia-it/attacchi-ransomware

RIEPILOGO

Il ransomware è un software dannoso utilizzato per dirottare e crittografare dati personali, aziendali o governativi, a seguito di questo furto/blocco di una richiesta di riscatto tramite criptovaluta, il cui tracciamento è impossibile. Come domanda guida c’è la domanda: quali sono le migliori pratiche nella gestione dei sistemi informatici e come possono collaborare per mitigare gli attacchi ransomware? Lo scopo di questo articolo è presentare più casi di attacchi ransomware ai sistemi elettronici di diverse grandi aziende negli Stati Uniti e i mezzi preventivi esistenti per mitigare tali rischi. Questo articolo originale è stato sviluppato adottando la metodologia della ricerca bibliografica, per discutere di programmi elettronici dannosi (malware) nello schema spiegato. Le principali conclusioni emerse sono state: necessità di adottare buone pratiche relative alla sicurezza e alla gestione delle informazioni; investimenti in sistemi di sicurezza di alto livello per la protezione della rete locale o remota; investimenti in professionisti specializzati in Information Technology e detentori di solide conoscenze in ransomware; standardizzazione degli usi e delle pratiche nell’uso dei dispositivi organizzativi; elaborazione e archiviazione di backup sistemici; sensibilizzazione dei privati e delle aziende al mancato pagamento dei riscatti.

Parole chiave: Cyberspazio, Cyber Crime, Ransomware.

INTRODUZIONE

L’informazione è attualmente la risorsa più potente per individui, organizzazioni e istituzioni statali. Secondo Brito (2016, p. 8), l’informazione, nel tempo, è arrivata a rappresentare un capitale importante nell’ambito delle organizzazioni, così come delle istituzioni governative, e nella sfera personale. Per quanto riguarda l’ambito commerciale, l’accesso improprio da parte di terzi alle informazioni riservate di una società può comportarne il fallimento nel suo segmento di mercato, oltre che nel settore finanziario.

In questa prospettiva, il cyberspazio è una struttura la cui territorialità è stata costruita a livello globale, basata sulla Società dell’Informazione. Le sue dinamiche comprendono le relazioni tra spazi locali e globali, realizzate attraverso “reti di informazione e cooperazione delle più svariate nature”, facendo leva sulla sua struttura fisica e sui flussi di informazioni possibili per la formazione e il funzionamento delle comunità virtuali, resi possibili dal internet (SILVA, 2014).

Verrà presentata l’incidenza degli attacchi ransomware su larga scala sulle aziende statunitensi dal 2017 in poi, in base alla presentazione dei diversi casi, con e senza pagamento del riscatto. Inoltre, sono stati elencati i diversi tipi di malware e gli effetti che operano sui dispositivi delle sue vittime.

Come domanda guida c’è la domanda: quali sono le migliori pratiche nella gestione dei sistemi informatici e come possono collaborare per mitigare gli attacchi ransomware?

Lo scopo di questo articolo è presentare più casi di attacchi ransomware ai sistemi elettronici di diverse grandi aziende negli Stati Uniti e i mezzi preventivi attualmente esistenti per mitigare tali rischi.

La presente ricerca bibliografica porterà una breve cronologia relativa all’emergere di Internet, al progresso delle tecnologie e dei dispositivi dell’informazione, all’emergere e all’evoluzione di programmi virtuali dannosi, ai più grandi attacchi informatici verificatisi nell’ultimo decennio contro le aziende nordamericane e un elenco di misure di sicurezza che, insieme, costituiscono le migliori pratiche in questo segmento.

L’AVVENTO DI INTERNET

Nell’intervallo tra il 1947 e il 1991 scoppia la Guerra Fredda, un conflitto non armato, ma di carattere politico-ideologico, tra le due maggiori potenze mondiali, all’epoca, gli Stati Uniti d’America (USA) e l’Unione Sovietica (URSS), dividendo il villaggio globale in due gruppi che rappresentavano, rispettivamente, il capitalismo e il comunismo (SILVA, 2022).

In quel momento è emersa la necessità di una comunicazione agile, sicura ed efficace, sviluppata dalla pubblica amministrazione degli Stati Uniti per consentire l’interconnessione tra università e centri di ricerca (SILVA, 2022).

Nasce Internet, divenuto popolare negli anni ’90, attraverso l’emergere delle Tecnologie dell’Informazione e della Comunicazione (ICT), che hanno consentito la progressiva digitalizzazione di diversi tipi di materiali e documenti (SILVA, 2014), oltre a progettare i media elettronici come nuova opzione per una comunicazione agile nell’integrazione tra governi e cittadini, attraverso “l’innovazione, la razionalizzazione e l’adozione di modelli di gestione che privilegiano la disponibilità di informazioni e servizi ai cittadini (MEDEIROS et al., 2020, p. 652).

Per Medeiros et al. (2020, p. 651), il cyberspazio domina le interazioni umane, essendo uno spazio artificiale, però, costituito da “peculiarità uniche, che si è formato dall’interconnessione di strati fisici (persone e macchine) con strati digitali (software e informazioni)”.

Per quanto riguarda la Società dell’Informazione, Marietto (2001) insegna che essa è composta non solo da un certo spazio fisico delimitato, ma anche da quello vissuto dalle comunità, il cui ambiente di comunicazione è proprio il cyberspazio.

Per definire questo concetto, Marietto (2001, p. 32) riporta la definizione di Irvine (1998), quando spiega che si tratta di “uno strato immaginario di reti posto al di sopra della struttura fisica delle città, uno strato che coinvolge il ‘ economia spaziale e infrastruttura globale’”, ricordando che la composizione di questo spazio materiale avviene anche attraverso il telefono, il telegrafo, il fax, le reti informatiche, ecc.

Il termine cyberspazio compare nel libro di fantascienza intitolato “Neuromancer”, di William Gibson, in cui il cyberspazio è attribuito alla “concezione di un ambiente artificiale dove i dati e le relazioni sociali viaggiano indiscriminatamente, cioè è uno spazio non fisico in cui un’allucinazione consensuale può essere vissuta in ogni momento dai suoi utenti” (SILVA, 2014).

Per Marietto (2001), il cyberspazio ha promosso cambiamenti nei concetti relativi allo spazio e al tempo, che si stanno progressivamente adattando alla nuova realtà mondiale, poiché si stanno progettando strutture fisiche e flussi informativi, rappresentati da cybermaps, che dimostrano: il numero di host in ogni unità spaziale; il numero di computer con accesso a internet; il numero di domini registrati e il numero di utenti telefonici.

Silva (2014) riporta a sua volta la definizione data da Manuel Castells (2000) in merito alla formazione di nuove culture da nuovi processi di comunicazione, che si basano anche sul consumo di segnali diversi, consentendo la mescolanza del comportamento umano all’interno della realtà virtuale. Va notato che il cyberspazio si realizza attraverso una gigantesca infrastruttura tecnica, che coinvolge l’area delle telecomunicazioni e il groviglio di cavi, fili, reti, computer, ecc.

A titolo di esempio del volume e della velocità degli attacchi, vengono qui indicati due link che ne consentono la visualizzazione in tempo reale, sono: sul sito Web di SonicWall: https://attackmap.sonicwall.com/live-attack-map/; e una seconda indicazione sarebbe sul sito web di Fireeye: https://www.fireeye.com/cyber-map/threat-map.html.

È una mossa impressionante.

COS’È UN RANSOMWARE?

Secondo Oliveira (2018), con la creazione e l’evoluzione di softwares diversi, con caratteristiche specifiche, cioè ampi e aperti, sono creazioni che hanno consentito l’esistenza di vulnerabilità, che insieme a possibili guasti hardware, uniscono scappatoie per entry attacchi ai tuoi sistemi, noti come attacchi informatici.

Quindi, in merito ai crimini informatici, Philot (2021) spiega che Internet è una frontiera illimitata che riunisce individui, aziende ed enti governativi disposti in piano, visto l’accesso ottenuto da quel momento in poi.

Il termine ransomware nasce dalla fusione tra le parole ransom (salvataggio) e malware (programma dannoso), ed è stato utilizzato per spiegare una classe di malware il cui scopo è bloccare, dirottare e criptare dati personali e finanziari esistenti sui dispositivi elettronici, con l’obiettivo di estorcere le loro vittime (LEMA e FREITAS, 2021).

Con l’obiettivo di infiltrarsi illegalmente in un determinato sistema informatico altrui, l’infezione di un determinato dispositivo da parte di un ransomware mira a arrecare danno e bloccare il sistema in questione e tutte le informazioni in esso contenute, al fine di chiedere un riscatto monetario tramite criptovalute, che è una valuta virtuale non rintracciabile, in quanto non vi è alcun controllo statale.

Secondo Fornasier (2020, p. 209) il ransomware è emerso intorno al 1990, quando Joseph Popp ha scoperto codici dannosi destinati a infettare diversi computer. Pimentel (2021) descrive che questi gruppi costituivano la nuova industria criminale.

Il successo nell’ottenere attacchi informatici e la conseguente ricezione di riscatti ha permesso ai criminali di diventare sempre più audaci. Fornasier (2020, p. 209) afferma che nel 2020 gli operatori del ransomware Doppelpaymer hanno lanciato un sito Web per esporre i dati rubati da diverse società che sono al centro dei loro crimini, le cui vittime si sono rifiutate di pagare il riscatto.

Lema e Freitas (2021, p. 6) spiegano che gli attacchi ransomware hanno inizialmente colpito la piattaforma Windows, ma che la sua evoluzione ha iniziato a consentire reati anche su altre piattaforme, come Apple, Android e Linux. Attualmente, raggiungono anche i dispositivi smartwatches tramite il ransomware Locker.

Pimentel (2021, p. 3) riporta che il concetto iniziale di virus informatico è nato intorno al 1940, annunciato da John von Neumann nel suo articolo “Theory of Self-Reproducing Automata” (“Teoria degli automi auto-riproducenti”), pubblicato nel 1966. I codici sono stati formulati per danneggiare le macchine, che dovrebbero copiarsi per infettare nuovi host.

Eppure Pimentel (2021, p. 3) descrive una breve sequenza temporale sull’emergere dei virus informatici:

-

-

- 1971 – Vírus Creeper, sem objetivo malicioso, foi criado por Bob Thomas, da empresa BBN Technologies, cuja finalidade era autorreplicar-se e ser removido do host anterior de forma automática a cada nova infecção (KASPERSKY, 2021, apud PIMENTEL, 2021);

- 1982 – Vírus Elk Cloner, o primeiro utilizado de forma massiva, atingiu os computadores populares dotados de sistema operacional da Apple II. Depois de 50 inserções do disquete infectado no sistema leitor de um dispositivo, o vírus exibia um poema na tela do aparelho infectado do usuário (AVG, 2021, apud PIMENTEL, 2021);

- 1984 – Vírus Core Wars, criado nos laboratórios Bell Computers. Era um tipo de vírus mais potente que os anteriores, que comprometia a memória RAM das máquinas; alastrou-se nas universidades americanas (MEYER, 2015, apud PIMENTEL, 2021);

- 1986 – Brain e Bouncing Ball foram os malwares capazes de infectar o setor de boot dos disquetes. Ao mesmo tempo surgiram outros vírus capazes de infectar arquivos com extensão exe e com. O vírus Brain é considerado o primeiro vírus capaz de contaminar os personal computers (PCs) (MEYER, 2015, apud PIMENTEL, 2021);

- Para combatê-lo, John McAfee desenvolveu, em 2012, o famoso antivírus McAfee, ao mesmo tempo em que abriu sua empresa homônima (AVG, 2021; OFICINA DA NET, 2015, apud PIMENTEL, 2021).

- Já o Bouncing Ball é considerado um vírus com função não destrutiva, porém, instalava-se no primeiro setor do disquete, contaminando todo o sistema conforme inseridos outros disquetes (MEYER, 2015, apud PIMENTEL, 2021);

- 1989 – Cavalo de troia AIDS (ou PC Cyborg Trojan) primeiro ransomware, desenvolvido por Joseph Frank Popp. Utilizava-se de um contador para numerar cada reinicialização do sistema operacional, até chegar à 90ª., quando então os arquivos da máquina infectada ficavam ocultos e inacessíveis para a vítima. Uma única chave era utilizada para criptografar e decriptar os arquivos, depois do pagamento do resgate. Uma vez que o criminoso fornecia uma caixa postal no Panamá para o pagamento de US $189, ele foi descoberto pela polícia, porém, sob a alegação de que seus ganhos seriam destinados às pesquisas pela cura da AIDS, foi considerado legalmente inimputável (PIMENTEL, 2021, p. 3-4);

- 1992 – Vírus Michelangelo, criado para ser inativo e indetectável até o dia 06 de março, aniversário do artista, e a partir dessa data, ele corrompia os arquivos, sobrescrevendo caracteres aleatórios (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 1999 – Vírus de macro Melissa, criado por David L. Smith, considerado o primeiro a empregar engenharia social para ser espalhado, que ocorre por e-mail, partindo de um dos contatos da vítima (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 2000 – Vírus Iloveyou infectou milhões de usuários do Windows, incluindo o Pentágono e a CIA. Era difundido por um e-mail com um arquivo anexo denominado Love-letter-for-you, que, ao ser executado, retransmitia a mensagem para todos os contatos do usuário (AVG, 2021, apud PIMENTEL, 2021, p. 3-4).

-

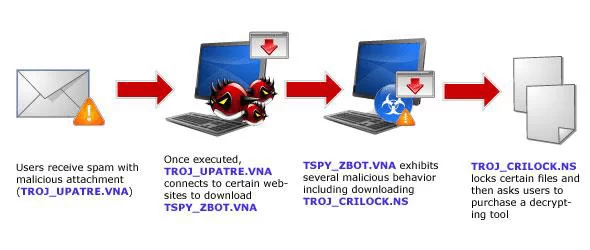

Tra il 1989 (creazione dell’AIDS) e il 2005 si sono registrati attacchi ransomware poco significativi, che hanno ripreso vigore solo nel 2005. Nel periodo precedente all’emersione del bitcoin (nel 2007), è stato possibile per le indagini risalire al pagamento dei riscatti; tuttavia, a partire dal 2017, gli attacchi sono tornati con forza e frequenza molto maggiori (PIMENTEL, 2021).

Brito (2016, p. 16) spiega il verificarsi di alcuni casi tra il 2005 e il 2006 segnalati da Trend Micro, in Russia, verificando una “compressione di alcuni tipi di file e sovrascrivendoli con il file zippato con una password”. Contemporaneamente, è stato creato un file di testo che informava l’utente che i suoi dati erano stati dirottati, che potevano essere rilasciati alla vittima previo pagamento di US$ 300,00.

Con la divulgazione di questa nuova attività commerciale criminale, a partire da marzo 2012, Trend Micro ha verificato la diffusione dei casi in Europa e Nord America, quando, poi, è emerso un nuovo tipo di ransomware che crittografava (mescolare) file contemporaneamente a cui bloccato il sistema operativo del dispositivo interessato (BRITO, 2016, p. 16).

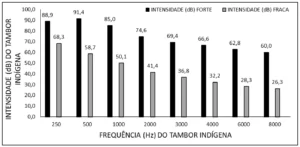

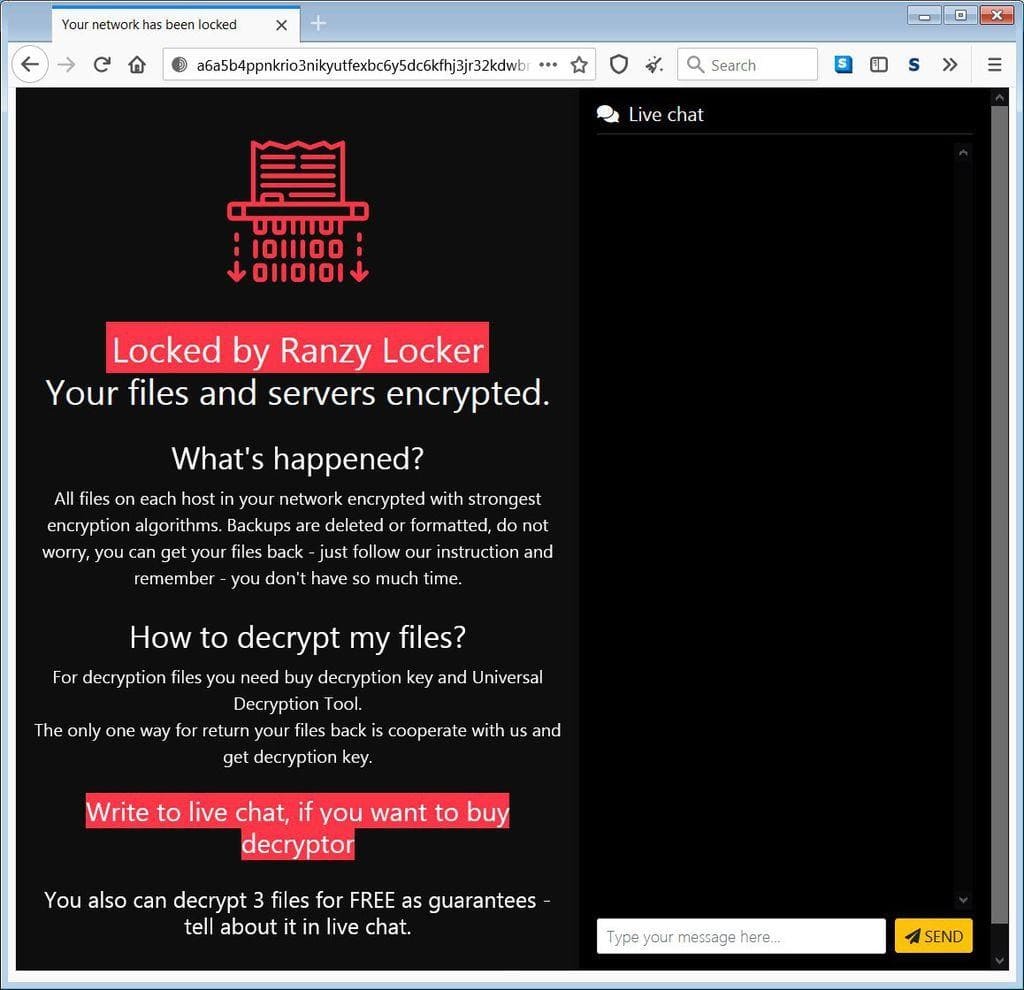

Figura 1 – Rappresentazione dell’immagine del blocco delle informazioni

La crittografia mira a bloccare il file rubato, inducendo la vittima a pagare il riscatto. Tuttavia, va notato che la crittografia può essere utilizzata anche legittimamente, al fine di “tutelare la privacy e la riservatezza degli utenti” (KOK et al., 2019, p. 2). A tal fine esiste una definizione relativa al limite alla frequenza della cifratura, che differenzia la sua azione legale da quella illegittima.

Philot (2021) spiega che il termine malware copre diverse categorie di applicazioni spia, con lo spywares utilizzato per monitorare il comportamento degli utenti e rubare i loro dati, mentre il ransomware cattura il sistema, crittografando i file e chiedendo un riscatto per loro.

Tali caratteristiche hanno reso questi malware chiamati CryptoLocker, nel 2013. Nello stesso anno sono entrati in scena cripto-ransomware noti come CryptoDefense o Cryptorbit, con lo scopo di crittografare “database, file web, ufficio, video, immagini, scripts, testi e altri non-file di tipo binario, con successiva cancellazione dei backups esistenti” (BRITO, 2016, p. 16).

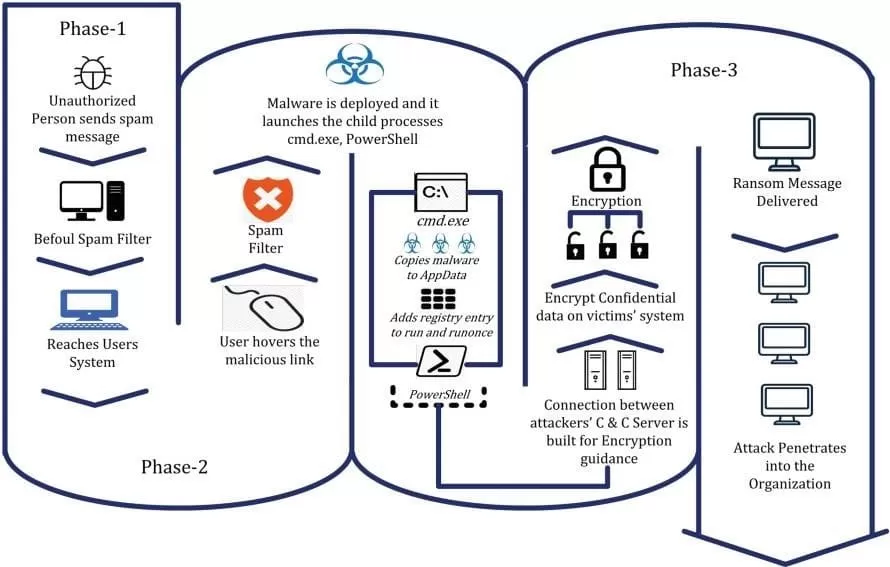

Figura 2 – Catena di infezione di CryptoLocker

Da quando è stato inventato, il ransomware ha attratto sempre più criminali informatici, a causa dei suoi alti tassi di rendimento e redditività, con la creazione graduale di versioni più migliorate (KOK et al., 2019).

Il suo emergere e la sua espansione furono notevolmente facilitati da un modello di business che poteva essere trovato nel Dark Web. Questo è Ransomware-as-a-Service (Raas), noto anche come kit ransomware, la cui operazione consiste nella vendita di questo kit da parte di un hacker, addebitando un canone mensile per la vendita o una parte del profitto delle truffe , che può variare dal 20% al 50% (GAFETY, 2021).

Lema e Freitas (2021, p. 4) difendono l’esistenza di due tipi fondamentali di ransomware in circolazione, sono “crypto ransomware e locker ransomware“. Crypto ransomware viene utilizzato per codificare (crittografare) determinati tipi di file di dati e file personali, mentre locker ransomware funziona bloccando il computer e impedendone l’uso. In entrambi i casi, gli hacker cercano di costringere le loro vittime a pagare il riscatto attraverso i canali di pagamento online, utilizzando le chiavi per la decrittazione.

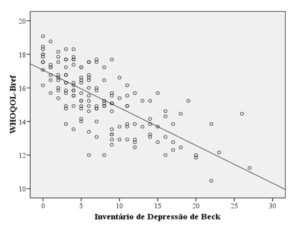

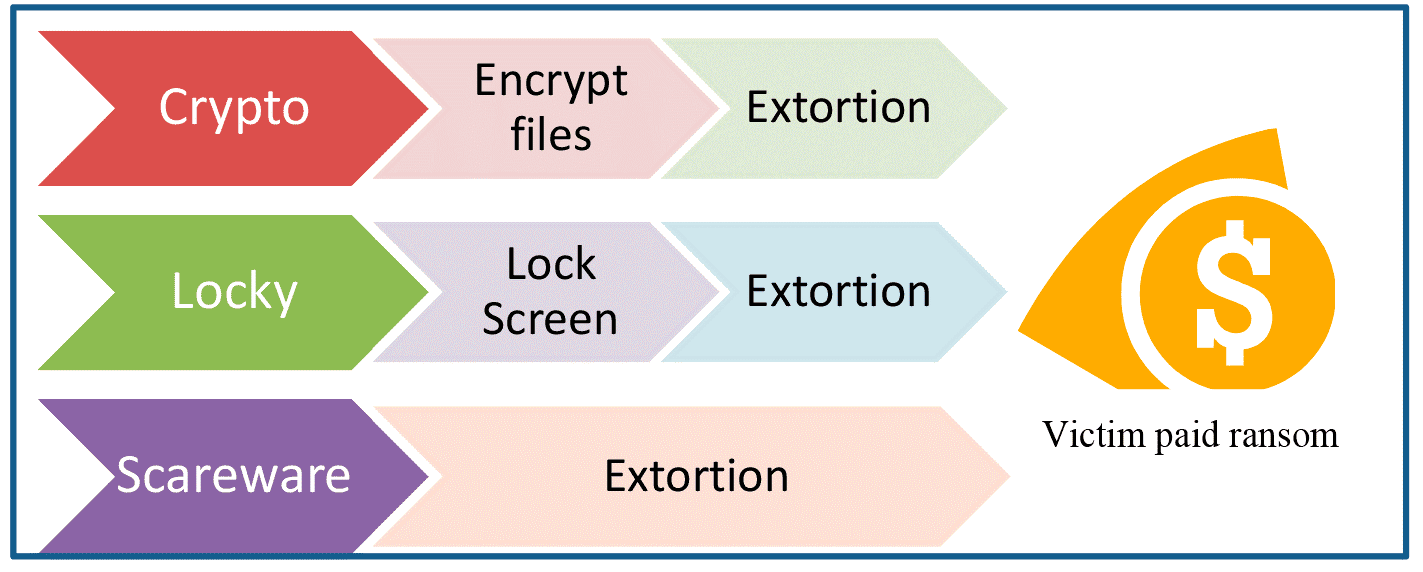

Kok et al. (2019) difendono l’esistenza di tre tipi di ransomware, come mostrato nella Figura 3.

Figura 3 – Tipi di ransomware

Secondo Kok et al. (2019, p. 2), ciascuno dei 3 tipi di ransomware può essere definito come segue:

1°. tipo – scareware. Imita un’autorità che cerca di allertare la sua vittima e chiederne il pagamento, pena la denuncia legale. In pratica non rappresenta alcun pericolo reale, in quanto serve solo a spaventare, con l’intenzione di ottenere il pagamento del riscatto. Nella stessa modalità c’è il leakware, utilizzato per minacciare la propria vittima esponendo il reato (non commesso) ai propri amici e familiari.

2°. tipo – locker-ransomware (o locker-restorer). Ransomware che blocca il sistema della vittima quando accede alla pagina di login. Considerato dagli esperti leggermente pericoloso, può essere risolto dalla vittima riavviando il sistema in modalità provvisoria.

3°. tipo – crypto-ransomware – questo è un malware altamente pericoloso, poiché codifica i file della vittima e, con ciò, impedisce l’accesso ai dati senza decrittazione.

Quando si accede alla rete della vittima, la truffa di phishing consente il furto di documenti prima di effettuare la loro crittografia, al fine di ottenere informazioni e dati dei clienti considerati “sensibili”, inclusi dati anagrafici e finanziari, con piccoli campioni forniti alla vittima (s), al fine di convincerli a pagare il riscatto, pratica considerata “doppio attacco estorsivo” (BRANCO, 2021).

Nello stesso momento in cui il gruppo criminale fornisce alla vittima libero accesso a un massimo di tre file, dimostrando che il ripristino avverrà effettivamente, questo gruppo indirizza le sue vittime a una chat in cui intendono svolgere la trattativa, chat installato sul siti Tor, “dove le comunicazioni sono al 100% anonime” (BRANCO, 2021). Il tentativo di convincere la vittima a pagare consiste in un ricatto sulla disponibilità pubblica dei documenti rubati, se il pagamento non avviene.

Figura 4 – Immagine del sito di pagamento Ranzy Locker

Esistono altri modi per promuovere gli attacchi elettronici, causando panico generale alle vittime, siano esse individui, aziende o istituzioni governative. Una semplice modifica DNS (Domain Name Service), che consiste nella deviazione dell’indirizzo IP (Internet Protocol) originale, favorisce il reindirizzamento della query in corso su un altro IP, che non corrisponde ai server sotto attacco. Viene eseguita una “defacing – ovvero una pagina che sostituisce l’originale con il messaggio del gruppo di hacker” (ALECRIM, 2021A).

È un DNS Spoofing, o un “DNS cheating” (ALECRIM, 2021A). Come truffa più elementare, si comporta così: l’utente inserisce l’indirizzo del sito web a cui vuole accedere, solo che, bypassando il DNS, verrà portato al DNS del gruppo criminale.

Secondo Carvalho e Pelli (2017, p. 99), in generale, i diversi dispositivi che si connettono a Internet hanno libero accesso ai servizi DNS per la definizione dei nomi di dominio. Poiché non ci sono restrizioni per la disponibilità di pacchetti di questo tipo di servizio, diventa un servizio suscettibile di attacchi ransomware.

Gli attacchi di DNS Spoofing sono considerati altamente pericolosi, data la mancanza di studi e ricerche per soluzioni protettive adeguate Carvalho e Pelli (2017).

Tra le variazioni relative al tipo di attacco ci sono: IP Spoofing, facile da mimetizzare su internet; l’indirizzo IP è contraffatto, suggerendo che si tratta di un indirizzo attendibile, consentendo al criminale di ottenere l’accesso non autorizzato a un particolare dispositivo o rete; è un ransomware facilmente mimetizzabile su internet (CARVALHO e PELLI, 2017, p. 100).

Il DNS Spoofing riesce ad ingannare il dispositivo della vittima, reindirizzando le sue richieste a una pagina di interesse per l’utente malintenzionato. La sua azione si svolge in quattro fasi: 1. l’utente target effettua una richiesta al server DNS; 2. l’attaccante restituisce un IP falso alla richiesta dell’utente target prima che arrivi alla risposta del server DNS con l’IP reale; 3. la risposta del server DNS con l’IP reale viene ricevuta e scartata dal target, in quanto una risposta è già stata ricevuta in precedenza; 4. l’utente accede all’indirizzo fornito dall’attaccante (CARVALHO e PELLI, 2017, p. 100).

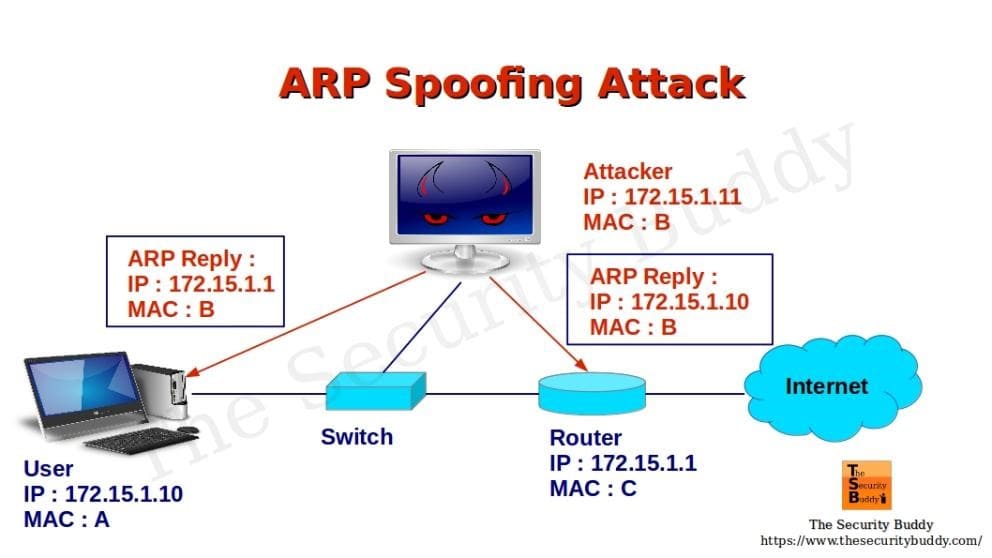

A sua volta, ARP Spoofing modifica la risposta inviata a una richiesta originale, inviando all’utente una falsa risposta ARP (Address Resolution Protocol). Con questa falsa risposta, i dati inviati dal router della vittima verranno inviati all’utente malintenzionato (CARVALHO e PELLI, 2017).

Figura 5 – Rappresentazione dell’immagine di un ARP Spoofing

Se prendiamo ad esempio il recente attacco al portale del Ministero della Salute brasiliano, segnalato come ransomware, ma analizzato dal gruppo Anonymous, nella sua collaborazione con spiegazioni e grafici, si è riscontrato che, in realtà, quello che è successo è stato un reindirizzamento DNS di tale MS, provata con una spiegazione di base fornita dal gruppo Anonymous (MARTON, 2021).

Questa analisi consisteva nell’osservare una falsa traccia fornita da criminali, quando riferivano di aver scaricato 50 tb (terabytes) di dati da quel ministero, il cui IP è ospitato in Giappone. Si tratta di un trasferimento ritenuto impossibile da effettuare su server ad alto traffico in tempi brevi, oltre a non aver ricevuto campioni di informazioni recenti (ALECRIM, 2021A).

Il bypass del DNS in questo caso è stato dimostrato dal gruppo Anonymous, come mostrato nel Grafico 1.

Grafico 1 – Deviazione DNS

La soluzione trovata dai malviventi è stata quella di rimuovere il defacer, poiché non ci sarebbe stato modo di ripristinare i dati, perché non sarebbero stati rubati.

CORPI DI SICUREZZA ELETTRONICI DEL NORD AMERICA

I dati e le informazioni anagrafiche e finanziarie di un individuo/azienda/ente costituiscono elementi fondamentali da tutelare. Tale protezione implica “nella riservatezza, integrità e disponibilità, che costituiscono i tre pilastri della sicurezza delle informazioni” (PHILOT, 2021, p. 9).

La riservatezza implica la riservatezza delle informazioni sensibili, in quanto si riferisce alla necessità che i dati siano fuori dalla portata di persone non autorizzate; inoltre, tutte le informazioni devono rimanere intatte.

Figura 6 – Rappresentazione dell’immagine di un attacco di salvataggio

La United States Cybersecurity and Infrastructure Security Agency (CISA) collabora con il Federal Bureau of Investigation (FBI), per quanto riguarda il verificarsi di crimini elettronici negli Stati Uniti (BRANCO, 2021). Nell’ottobre 2021, l’FBI ha avvertito il governo degli Stati Uniti del verificarsi di almeno 30 attacchi in quell’anno, effettuati contro aziende locali nei settori della tecnologia, dei trasporti e dell’informazione. Oltre a monitorare gli eventi, CISA e FBI indicano anche modi per identificare i tentativi di questo tipo di minaccia.

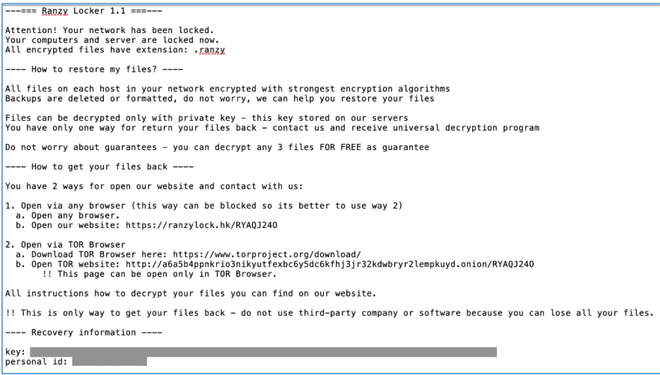

Secondo l’FBI, tra i gruppi coinvolti c’è Ranzy Locker, il cui avviso di rapimento ricorda le truffe di altri due gruppi di ransomware ALO e ThunderX, apparentemente dispersi, che, forse, si sono uniti per operare come Ranzy Locker (BRANCO, 2021).

L’invasione di diversi sistemi consiste in attacchi di forza bruta o truffe di phishing, attraverso i quali i criminali tentano di utilizzare credenziali casuali fino a quando non ottengono l’accesso, oppure valutando le vulnerabilità per rubare le password di posta elettronica di Microsoft Exchange, programma che consente l’accesso alle email degli utenti anche se disconnessi da internet (BRANCO, 2021).

Figura 7 – Messaggio di avviso di dirottamento di Ranzy Locker

Per quanto riguarda la legge statunitense, poiché diverse leggi statunitensi sono in tutto lo stato. Masseno e Wendt (2017) riferiscono che la sezione 523 del Codice Penale della California prevede la classificazione del reato di estorsione, in cui è assicurata la libertà della vita di disporre dei propri beni, in relazione ai propri dispositivi, nonché le sue informazioni riservate.

Tuttavia, a marzo 2022, è stata approvata dal Senato degli Stati Uniti una nuova legge sulla difesa delle aziende e delle istituzioni che subiscono qualsiasi attacco informatico. È uno sforzo congiunto tra Repubblicani e Democratici, volto a proteggere le aree critiche delle infrastrutture, nonché l’economia della nazione (TIC NEWS, 2022).

È considerata “legislazione bipartisan di buon senso che aiuterà a proteggere le infrastrutture critiche da attacchi informatici implacabili che minacciano sia la nostra economia che la nostra sicurezza nazionale”, secondo Gary Peters della Commissione per la sicurezza nazionale del Senato (TIC NEWS, 2022).

Dalla nuova legge, tutte le operazioni sulle infrastrutture critiche sono obbligate ad allertare il Department of Homeland Security entro 72 ore dal verificarsi di un eventuale attacco subito, oltre ad informare entro 24 ore se si è provveduto al pagamento del riscatto per accedere nuovamente ai dati sottratti (TIC NEWS, 2022).

RECENTI ATTACCHI CYBER NEGLI STATI UNITI

Le grandi aziende statunitensi e i sistemi governativi sono stati gli obiettivi più frequenti degli attacchi degli hacker, che utilizzano malware in grado di bloccare i sistemi al punto da richiedere grandi quantità di dati per il riscatto. Medeiros et al. (2020) si riferiscono a ricorrenti azioni criminali per bloccare, rubare e chiedere riscatti pagabili tramite criptovalute, di cui non è possibile risalire.

Medeiros et al. (2020, p. 653) informano che vi è una preferenza dei cyber criminali per i “siti pubblici, che operano nella creazione di cloni che simulano gli indirizzi dei siti ufficiali”. Questi autori fanno riferimento a diversi attacchi hacker avvenuti contro istituzioni nordamericane, alle conseguenze e alle soluzioni adottate in quel momento.

Per quanto riguarda il modo in cui il ransomware invade un sistema aziendale, Sophos, sviluppatore e fornitore britannico di software e hardware di sicurezza, inclusi antivirus, antispyware, antispam, controllo dell’accesso alla rete, software di crittografia e prevenzione della perdita di dati per desktop, server per la protezione dei sistemi di posta elettronica e il filtraggio per i gateway di rete, ha tabulato le forme e le percentuali di incidenza delle intrusioni informatiche, come mostrato nella Tabella 1.

Tabella 1 – Moduli di immissione del ransomware in %

| COME RANSOMWARE ENTRA NEL SISTEMA ORGANIZZATIVO | % INCIDENTI |

| Tramite download di file/e-mail con collegamento dannoso | 29% |

| Tramite attacco remoto al server | 21% |

| Per e-mail con allegato dannoso | 16% |

| Istanze Public Cloud configurate in modo errato | 9% |

| Attraverso il nostro Remote Desktop Protocol (RDP) | 9% |

| Attraverso un fornitore che collabora con la nostra organizzazione | 9% |

| Tramite dispositivo USB/supporto rimovibile | 7% |

Fonte: Pereira e Neves (2021, p. 75).

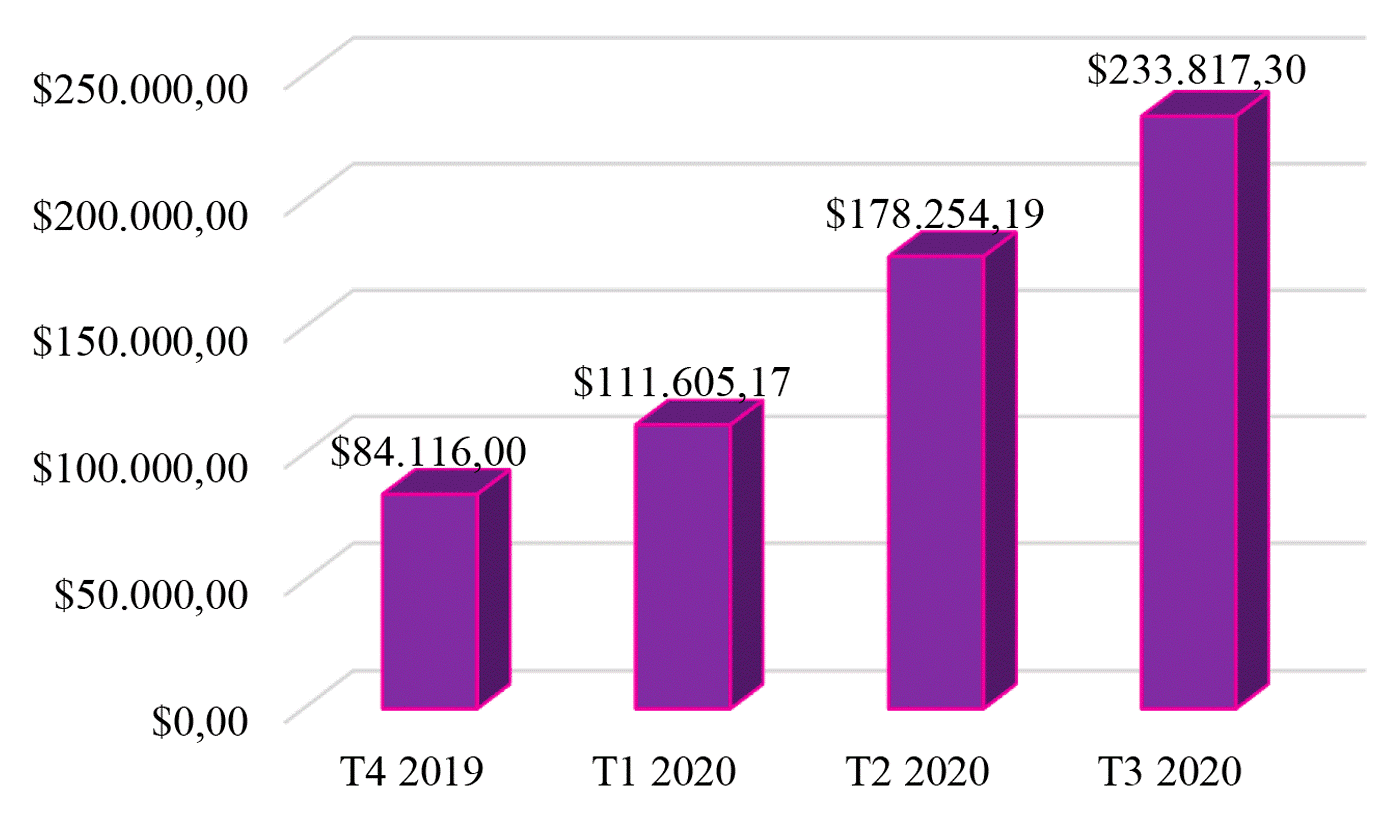

A loro volta, i dati tabulati nel 2020 da Coveware, società specializzata in cybersecurity e protezione e recupero dalle truffe elettroniche, mostrano un volume elevato di pagamenti di riscatti ransomware da parte di grandi organizzazioni nordamericane, provocando una proiezione al rialzo dei valori suggeriti nel azioni successive di questi gruppi criminali (PEREIRA e NEVES, 2021). Il grafico 2 mostra l’aumento dei pagamenti di rimborso del 31%, raggiungendo l’importo di US$ 233.817.

Grafico 2 – Media trimestrale del pagamento del riscatto per ransomware

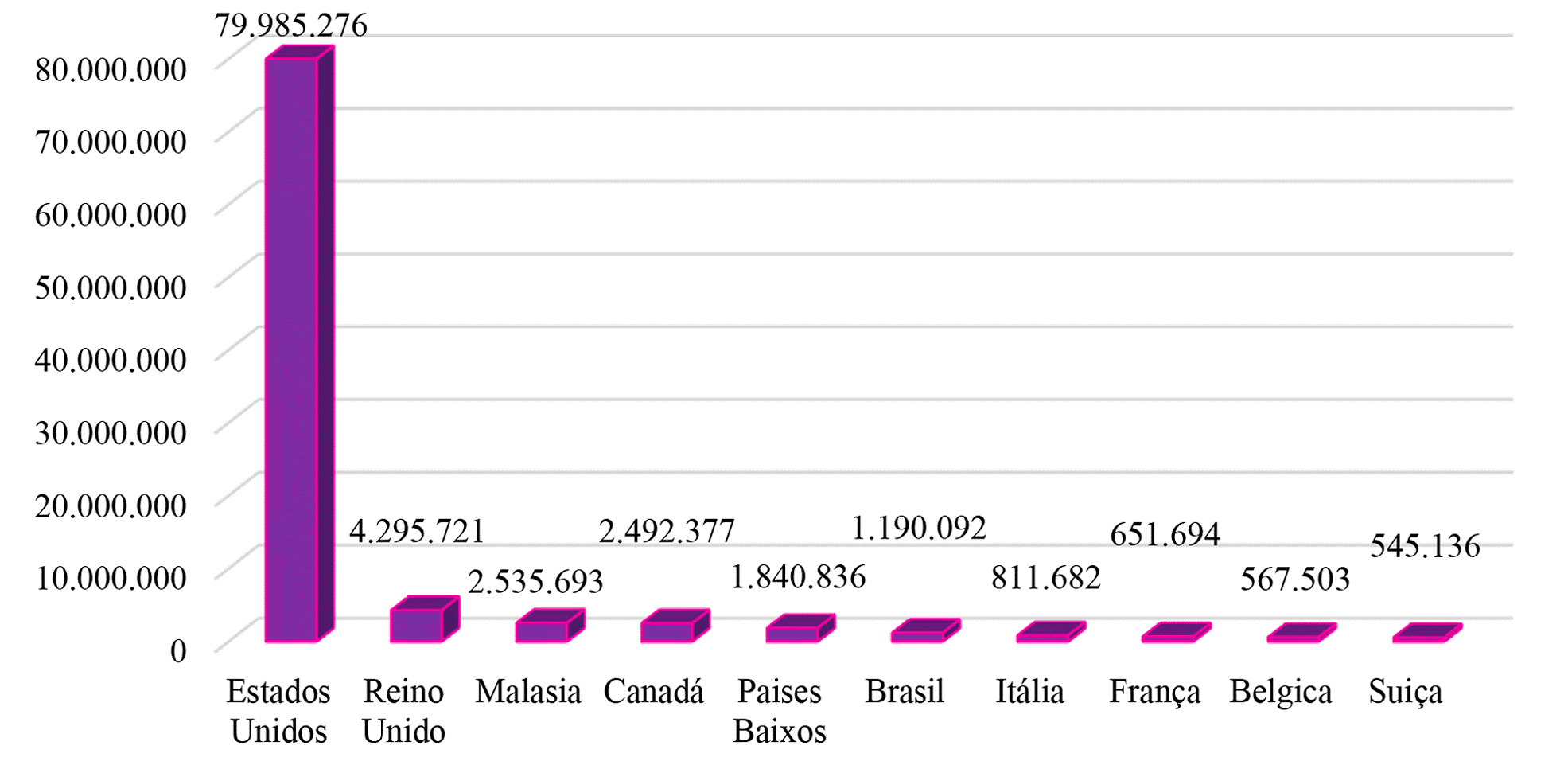

SonicWall, azienda specializzata nella creazione, scalabilità e gestione della sicurezza in ambienti cloud, ibridi e tradizionali, ha preparato un report sulle minacce informatiche verificatesi fino a luglio 2020 in diversi paesi, come mostrato nel grafico 3 (PEREIRA e NEVES, 2021).

Grafico 3 – Attacchi ransomware in 10 paesi fino a luglio 2020

Al fine di presentare i casi avvenuti negli ultimi anni negli Stati Uniti, vengono qui riportati i principali attacchi informatici a società e istituzioni.

A maggio 2017 è avvenuto l’attacco ransomware WannaCry, considerato il più grande di tutti i tempi, che ha colpito computer in diverse parti del mondo. Questo malware ha preso di mira il sistema Microsoft Windows installato su diversi tipi di dispositivi. Medeiros et al. (2020) spiegano che è stata la criminalità informatica a causare miliardi di dollari di perdite finanziarie, iniziando a essere considerata, da quel momento in poi, la grande lezione di quella che è stata definita “alfabetizzazione digitale”, nel senso dell’adozione di backup sistematici.

Il ransomware WannaCry era considerato un malware che ha causato una vera e propria “epidemia globale avvenuta nel maggio 2017, diffondendosi attraverso computer che avevano l’installazione di Microsoft Windows”, da rilasciare solo dietro pagamento di un riscatto in bitcoin. Questo attacco informatico è stato possibile, in parte, per la scarsa abitudine ad aggiornare i software installati sui migliaia di computer che utilizzano il suddetto sistema (KASPERSKY LAB, 2022A).

Kumari et al. (2019) riportano che il ransomware WannaCRy ha colpito i dispositivi su larga scala, raggiungendo macchine in 150 paesi in meno di 24 ore, prendendo di mira i sistemi operativi Windows di Microsoft. Il riscatto variava da $ 300 a $ 600, da pagare in bitcoin. Con il progredire degli attacchi e il pagamento dei riscatti, tale importo ha raggiunto $ 1.077, secondo il rapporto Symantec del 2017.

Tra le vittime di questo malware ci sono il British National Health Service, lo spedizioniere internazionale FedEx, Telefonica, tra le altre grandi aziende. Oltre a questi, sono stati minati i sistemi del dipartimento di polizia in India e diverse attività commerciali locali. I paesi interessati da WannaCry, invece, possono essere citati Spagna, Portogallo, Russia, Ucraina e Taiwan (KUMARI et al., 2019).

Vista la gravità del reato e la pubblicità ottenuta da tale contaminazione, sono state avviate alcune indagini. Un bollettino sulla sicurezza emesso da Kaspersky Lab assicura che, nel 2016, circa 20 aziende hanno pagato il riscatto, senza mai ricevere indietro i propri documenti. A sua volta, IBM[2] ha scoperto che il 70% degli amministratori su cui ha indagato ha riferito che avrebbero pagato i riscatti, mentre Osterman Research ha riferito che l’importo totale dei pagatori di riscatti era minimo (KUMARI et al., 2019).

La grande domanda che ha permesso tutti questi crimini informatici è dovuta alla proiezione del bitcoin, che, essendo una valuta non rintracciabile, ha fornito sempre più audacia a questi gruppi criminali (KUMARI et al., 2019).

Nel marzo 2020, il nuovo centro di test per il coronavirus presso l’ospedale universitario di Brno, nella Repubblica Ceca, è stato preso di mira da un ransomware. “I criminali hanno ottenuto l’accesso al sistema ospedaliero e hanno crittografato i database (NEWMAN, 2020; ARBULU, 2020, apud MEDEIROS et al., 2020, p. 653).

Una volta che la direzione di quell’ospedale ha deciso di affrontare il reato rifiutandosi di pagare il riscatto, la soluzione è stata quella di sospendere temporaneamente le cure, attraverso la riassegnazione dei suoi pazienti ad altri servizi sanitari (MEDEIROS et al., 2020).

Sempre nel marzo 2020, anche il sistema del Public Health District di Champaign-Urbana (Illinois) è stato oggetto di ransomware, danneggiando quel servizio medico. Poiché disponeva di un backup aggiornato dei suoi dati elettronici, è stato possibile per questo servizio sanitario decidere sul rifiuto di pagare qualsiasi riscatto, e i suoi dati sono stati solo leggermente influenzati dall’azione dei criminali (MEDEIROS et al., 2020, p. 653).

Il 7 maggio 2021 è stato effettuato un attacco informatico contro la società Colonial Pipeline, compagnia petrolifera incaricata di fornire circa 2,5 milioni di barili di petrolio che circolano quotidianamente attraverso gli oleodotti di tale organizzazione, che si occupa di fornire il 45% di diesel e benzina per l’intera costa orientale degli Stati Uniti (ALECRIM, 2021B).

Di conseguenza, lunghe code ai distributori di benzina, aumento dei prezzi e interruzione parziale o totale dei servizi. Le forniture di carburante sono state interrotte per alcuni giorni, portando il governo degli Stati Uniti a dichiarare lo stato di emergenza in quella regione il 9 maggio (ALECRIM, 2021B).

Dopo l’invasione cibernetica, la direzione dell’azienda ha ordinato l’arresto della maggior parte dei suoi sistemi, nel tentativo di contenere la crescita di quell’attacco. Per contenere l’entità della situazione, e vista la pressione subita per normalizzare l’offerta, Colonial Pipeline decise di pagare la cifra richiesta, fissata in 75 bitcoin da Dark Side, valore che corrispondeva, all’epoca, a 5 dollari americani milioni. Tale decisione ha consentito in pochi giorni la normalizzazione dei sistemi elettronici aziendali (ALECRIM, 2021B).

Le indagini promosse dall’FBI permisero di recuperare buona parte del riscatto pagato nel giugno dello stesso anno. Inoltre, hanno permesso di scoprire indizi su altri attacchi informatici avvenuti nel primo trimestre del 2021, che hanno colpito innumerevoli altre aziende, i cui risultati potrebbero aver raggiunto la soglia dei 50 milioni di dollari (ALECRIM, 2021B).

Per questi motivi, il governo degli Stati Uniti ha rilasciato l’offerta di una ricompensa dell’ordine di 10 milioni di dollari a gruppi specializzati che potrebbero collaborare con informazioni sui membri di DarkSide, che a quanto pare ha cessato le sue attività. Si ipotizza che i suoi membri possano aver fondato un nuovo gruppo chiamato BlackMatter (ALECRIM, 2021B).

A fine maggio 2021 la multinazionale JBS, che opera nella lavorazione di manzo, maiale, pecora e pollo, e nella lavorazione della pelle, ha subito un attacco informatico ai suoi server negli Stati Uniti e in Australia, decidendo infine di pagare di un riscatto totale di 11 milioni di dollari (LAVADO, 2021).

Dopo aver pagato il riscatto, l’azienda ha reso pubbliche le informazioni secondo cui i server di backup dell’azienda non sono stati interessati, rivelando ulteriormente l’adozione di “azioni immediate, la sospensione di tutti i sistemi interessati, la notifica alle autorità e l’attivazione della rete globale dell’azienda di professionisti IT ed esperti di terze parti per risolvere la situazione”. Infine, ha spiegato che la decisione di pagare il riscatto era dovuta al possibile ritardo di “determinate transazioni con clienti e fornitori” (LAVADO, 2021).

Nell’ottobre 2021, un attacco DDoS (Distributed Deny of Service) è stato commesso contro il Dipartimento della salute e dei servizi umani (HHS) degli Stati Uniti, che è il Dipartimento della salute e dei servizi umani degli Stati Uniti. L’hacking del sistema sanitario della Florida sudorientale ha avuto accesso a circa 1,3 milioni di persone, inclusi dati come numeri ID, storie mediche dei pazienti e dettagli bancari esposti nell’hacking Broward Health, che è una rete che comprende più di 30 unità e serve circa 2 milioni di pazienti a Broward , Florida (LYNGAAS, 2022).

L’attacco DDoS, noto anche come attacco denial of service distribuito, consiste nell’invio di numerose richieste di accesso fino all’esaurimento del limite di capacità specifico applicabile a tutte le risorse di rete, inclusa l’infrastruttura che consente il corretto funzionamento del sito Web particolare organizzazione/istituzione. In altre parole, per promuovere l’invio di richieste esagerate a un sito web, il criminale stabilisce una rete zombie di computer infetti, controllando tutte le azioni di ogni macchina per favorire il sovraccarico (KASPERSKY, 2022B).

Figura 8 – Rappresentazione dell’immagine di un attacco DDoS

A seguito della divulgazione di tale fatto, la citata criminalità informatica ha portato gli utenti del sistema sanitario nordamericano a ricercare informazioni sicure sulla pandemia di Covid 19 in altre fonti, evitando di consultare il sito ufficiale di tale ente, per timore del furto dei loro dati (MEDEIROS et al., 2020).

A dicembre 2021, un secondo caso si riferisce al Lincoln College, fondato nel 1865. Era un’università che promuoveva grandi conquiste nel Paese, tra cui la Costituzione degli Stati Uniti, il raggiungimento dei diritti civili individuali, oltre a generare opportunità professionali nel Paese. ambiente rurale nello stato dell’Illinois (PRIVACY TOOLS, 2022).

Secondo la rivista PPLware (2022), specializzata in notizie e informazioni in ambito tecnologico, il Lincoln College è “un’istituzione che ha superato periodi economici e sociali molto difficili e trasversali al mondo intero, come le due guerre mondiali, il Influenza Spagna o la Grande Depressione, ma non è riuscita a resistere a un attacco informatico ransomware, dopo due anni di pandemia”.

Nonostante i progressi digitali fatti per il suo sistema operativo, il Lincoln College non è riuscito a investire nella sicurezza informatica. Con questo, oltre al dramma del Covid 19, nel dicembre 2021, è stato vittima di un certo tipo di ransomware utilizzato per invadere i suoi sistemi, ai quali, avendo bloccato server e dati, è stato impedito di identificare circa 600 studenti che avrebbero le loro iscrizioni, nonché le donazioni (PRIVACY TOOLS, 2022).

Anche con investimenti dell’ordine di “100.000 USD per rivitalizzare i database e fermare ulteriori attacchi, la risorsa utilizzata non era un comune malware ma un software potenzialmente distruttivo”, ci sono voluti solo quattro mesi per chiudere quell’istituto, dopo 157 anni di attività ( STRUMENTI PER LA PRIVACY, 2022).

A gennaio 2022 è stata la volta del Bernalillo Detention Center, la contea più popolosa del Nuovo Messico. Si è verificata un’invasione cibernetica che ha bloccato tutte le telecamere di sicurezza e i meccanismi di apertura e chiusura delle porte, tra le 00:00 e le 5:00 del mattino. Inoltre, non erano disponibili tutti i dati contenenti le informazioni personali complete dei detenuti e dei reati commessi (TECMUNDO, 2022).

Figura 9 – Centro di detenzione Bernalillo (Nuovo Messico)

Fino all’adozione della soluzione tecnica, le visite sono state sospese, i detenuti sono stati tenuti nelle loro celle, richiedendo l’uso di chiavi manuali per aprire o chiudere le porte necessarie.

A loro volta, ci sono crimini informatici per le applicazioni di videoconferenza. L’idea è unanime sul fatto che nessuna applicazione di comunicazione è sicura al 100% per quanto riguarda la riservatezza delle informazioni che contengono, compresi i file nei cloud, poiché i cloud sono server fisici situati in paesi diversi, come dimostrato ad esempio dal caso Snowden (MEDEIROS et al., 2020, p.655).

Un’altra vulnerabilità delle applicazioni di videochiamata è la possibilità che i criminali informatici ascoltino le comunicazioni che avvengono durante una determinata conferenza, creando situazioni imbarazzanti, ad esempio quando tentano di chiudere la riunione o l’aula, o addirittura trasmettono messaggi razzisti e/o pornografici. Tra le diverse occasioni si può citare la mostra di “foto di incontri sui social network, che mostrano il codice identificativo del chiamante, come ha fatto il primo ministro britannico Boris Johnson a fine marzo” (MEDEIROS et al., 2020, pag. 655).

MIGLIORAMENTI NELLA GESTIONE DELLA SICUREZZA DELLE INFORMAZIONI

Secondo il portale Tecmundo (2022), gli attacchi ransomware sono considerati “le maggiori minacce informatiche per aziende private e istituzioni pubbliche negli USA”. Questa affermazione è arrivata quando Tecmundo ha riportato i dati elaborati da Forcepoint, una multinazionale americana che sviluppa software di sicurezza informatica, protezione dei dati, broker per la sicurezza dell’accesso al cloud, firewall e soluzioni cross-domain.

Questo sondaggio condotto da Forcepoint ha elencato i numeri su come il 75% dei professionisti della sicurezza credeva che nuovi attacchi di malware e ransomware sarebbero cresciuti sulle organizzazioni nei prossimi 12 mesi. Secondo un rapporto del Tesoro degli Stati Uniti su un possibile record di pagamenti di ransomware quell’anno, nel 2021 è stata creata una task force nel paese per combattere questi crimini (TECMUNDO, 2022).

A sua volta, il CISA ha pubblicato un elenco di cattive pratiche elettroniche, che sono: uso dell’autenticazione a fattore singolo; utilizzo di software non supportato (o fuori uso); utilizzo di password e credenziali note/fisse/standard (OWAIDA, 2021).

Tra le varie possibilità di protezione efficace dei vostri sistemi operativi, si riportano di seguito indicazioni raccolte da diverse fonti.

Brito (2016, p.12) fa riferimento all’importanza della gestione della sicurezza delle informazioni. Spiega che aziende e istituzioni sono sempre alla ricerca di soluzioni per mitigare i crimini informatici, un’attività in aumento. Si tratta di identificare e implementare buone pratiche che mirino alla protezione efficace dei dati e dei sistemi aziendali e governativi, attraverso le politiche pubbliche, contando anche sulla definizione di ruoli e responsabilità specifici.

Owaida (2021) riporta le raccomandazioni sviluppate da CISA, sulle aziende che adottano l’Autenticazione a più Fattori (MFA) come opzione più sicura, in quanto fornisce “un ulteriore livello di sicurezza e rende estremamente difficile effettuare attacchi agli account utente”. Questo autore fa riferimento ai soddisfacenti risultati ottenuti utilizzando il MFA, riportati in uno studio condotto da Google, in collaborazione con l’Università di New York e l’Università della California.

Secondo Cisa, tale studio ha dimostrato che “l’uso di MFA ha portato al blocco del 100% dei bot automatizzati, del 99% degli attacchi di phishing di massa e del 66% degli attacchi mirati agli account utente di Google” (OWAIDA, 2021).

Tra i diversi sistemi multistrato, Kok et al. (2019, p.3) si riferiscono a RansomWall, il cui ultimo livello utilizza “Machine Learning per prevedere il risultato delle funzionalità raccolte nell’analisi statica, nell’analisi dinamica e nei livelli trap”. È considerato un metodo con un alto tasso di rilevamento, il cui “tasso raggiunge il 98,25% ed è quasi zero falsi positivi utilizzando un algoritmo Gradient Tree Boosting“.

C’è anche AntiBiotics, che si basa sull’autenticazione e sulle applicazioni, utilizzato per controllare l’accesso a diversi file su un determinato dispositivo. È considerato efficace, poiché negare l’accesso ai file può impedire al ransomware di acquisire il file (KOK et al., 2019, p.3).

Per quanto riguarda la ricerca di anomalie del sistema, i processi di monitoraggio e le directory di file specifiche devono includere un processore, l’utilizzo della memoria e le velocità di I/O, le cui operazioni sono eseguite da vari dispositivi esterni, consentendo il trasferimento di dati tra l’ambiente esterno e il computer. Quando viene rilevata un’anomalia, l’utente riceve “un messaggio per rimuovere il sospetto di salvataggio” (KOK et al., 2019, p.3).

Si possono anche creare trappole denominate honeyfile, che hanno due funzioni: per attirare l’attacco su un file che non è quello reale, e la seconda, per analizzare il tipo di attacco, permettendo così una migliore comprensione delle minacce esistenti, e il elaborazione di un piano per eliminare nuove minacce (KOK et al., 2019).

Kumari et al. (2019) spiegano che è possibile spezzare la simmetria tra la visione di un analista antivirus e le idee e i processi di azione dei criminali. Questo è l’uso del concetto di crittografia a chiave pubblica. Sebbene l’analista antivirus sia a conoscenza di una chiave pubblica esistente in alcuni software dannosi, il criminale vede la chiave pubblica e anche la chiave privata corrispondente, che è al di fuori del malware, poiché questo aggressore è stato il creatore delle coppie di chiavi.

Eppure Kumari et al. (2019) afferma che individui, aziende di diverse filiali o istituzioni governative possono essere bersaglio di diversi tipi di attacchi informatici e c’è anche un elenco di diversi tipi di riscatti: CryptoLocker, CryptoLocker.F e TorrentLocker, CryptoWall, Fusob, WannaCry , Petya, Bad Rabbit e SamSam.

Tra i diversi approcci per abilitare l’analisi dei vari tipi di malware, ad esempio, l’utilizzo del metodo Randep per mappare il comportamento del malware. Ogni attacco ransomware è composto da tre fasi, che sono: “nella prima fase si verificano operazioni stealth, nella seconda attività sospette e nella terza vengono intraprese le azioni ovvie” (KOK et al., 2019, p.3 ).

L’analisi del ransomware deve essere effettuata attraverso due approcci: “l’analisi statica, che verifica il codice sorgente del malware, e l’analisi dinamica, che verifica le azioni del malware dopo la sua esecuzione” (KOK et al., 2019, p.3). Il metodo RanDroid mira a identificare le minacce sotto forma di testo o immagine, da qualche codice applicativo.

Per quanto riguarda gli attacchi di Spoofing, attraverso lo studio condotto da Carvalho e Pelli (2017, p.99), è emerso che l’applicazione di tecniche di selezione delle caratteristiche e di classificazione dei pattern per rilevare lo Spoofing DNS nelle reti locali di computer, sono stati risultati altamente positivi trovato, “la cui media era del 98,33% ± 0,64% nel rilevamento nella classe di errore di rete, ovvero quando erano sotto attacco di spoofing DNS”.

A sua volta, Branco (2021) riporta il manuale di istruzioni pubblicato dal CISA, suggerendo buone pratiche di protezione che collaborano per prevenire nuovi crimini informatici:

- Effettua frequenti backup dei dati, mantenendoli in un ambiente offline protetto dalla crittografia;

- Crea un piano di sicurezza informatica di base per rispondere agli incidenti, mantenere le operazioni e comunicare i passaggi da intraprendere;

- Utilizzare le impostazioni di accesso remoto appropriate, condurre frequenti scansioni delle vulnerabilità e mantenere aggiornato il software;

- Garantire che tutti utilizzino le impostazioni di sicurezza consigliate, disabilitando le porte e i protocolli inutilizzati come Server Message Block (SMB) quando possibile;

- Migliori pratiche di igiene informatica: mantenere attivo e aggiornato il software, antivirus e antimalware, limitare l’uso di account di accesso privilegiato e utilizzare sempre soluzioni di accesso multifattoriale quando possibile.

Secondo Brito (2016, p. 12-13), sono stati sviluppati alcuni standard standard internazionali per l’elaborazione e il mantenimento dei processi relativi alla gestione della sicurezza delle informazioni, che sono diventati noti come serie 27000. A tal fine sono state elencate 10 premesse di base applicabili per le diverse organizzazioni, sono: Information Security Policy; Sicurezza Organizzativa; Classificazione e controllo del patrimonio informativo; Sicurezza nelle persone; Sicurezza fisica e ambientale; Gestione delle operazioni e delle comunicazioni; Controllo di accesso; Sviluppo e Manutenzione di Sistemi; Gestione della continuità aziendale e della conformità.

La ISO 27001 appartiene alla serie citata. Si tratta della norma internazionale che specifica il Sistema di Gestione della Sicurezza delle Informazioni (ISMS), il cui obiettivo è l’adozione di una serie di requisiti per stabilire, implementare, far funzionare, monitorare, rivedere, mantenere e migliorare l’ISMS, al fine di attuare controlli che mirano per gestire correttamente i rischi per la sicurezza delle informazioni presenti nelle organizzazioni (BRITO, 2016).

Inoltre, la citata ISO 27001 ha lo scopo di garantire che tutti i dispositivi siano mantenuti con un’adeguata sicurezza virtuale, richiedendo un aggiornamento permanente del sistema operativo, prevenendo nuove minacce, vulnerabilità e impatti commerciali negativi (BRITO, 2016). Questo standard copre le aziende legate all’industria, al commercio, ai servizi, alle istituzioni governative e non governative.

Tra i progressi compiuti per rafforzare le buone pratiche nella gestione della sicurezza delle informazioni, Kumari et al. (2019) evidenziano l’antibiotico, come meccanismo di protezione del ransomware, il cui approccio consiste in diversi tipi di autenticazione periodica, come biometrica e umana, che viene eseguita tramite CAPTCHA. Il concetto di base dell’antibiotico è quello di adattarsi alla necessità di risposte nell’autenticazione dell’utente, pur mantenendo i livelli di sicurezza previsti.

CONCLUSIONE

La velocità con cui le risorse elettroniche e le diverse tecnologie sono progredite nel tempo ha permesso all’umanità di vivere, nel presente, situazioni molto audaci e positive, esemplificate nelle molte possibilità offerte dalla globalizzazione, in cui gli individui comunicano e costruiscono le proprie conoscenze e ricevono informazioni e notizie in tempo reale.

In risposta alla domanda guida relativa al presente tema, avente come domanda “quali sarebbero le migliori pratiche nell’Information Technology Systems Management e come possono collaborare per mitigare gli attacchi ransomware?”, si è detto che oltre all’analisi della letteratura selezionata Per quanto riguarda le teorie, gli eventi riportati e tutta l’evoluzione che stiamo vivendo, il lavoro di specialisti deve precedere le azioni dei criminali, attraverso l’intelligenza artificiale, le tecniche di prevenzione esistenti e lo sviluppo di strumenti volti alla sicurezza e alla protezione dei dati personali e le risorse finanziarie di individui e organizzazioni, anticipando i prossimi passi dei gruppi criminali che emergono dal dark web.

Tra le varie proposte di prevenzione elencate in questo articolo, già adottate dagli esperti all’interno delle organizzazioni, credo sinceramente nella necessità di sensibilizzazione, educazione e formazione in materia di sicurezza delle informazioni, attraverso l’adozione delle buone pratiche descritte dalla norma ISO/IEC 27001.

Con questa azione le aziende potranno mettere in pratica una buona gestione dell’Information Technology, prevenendo gli errori più semplici, come l’uso di password deboli, che i propri dipendenti cliccheranno su qualsiasi link ricevuto da email sconosciute, o cliccheranno su qualsiasi pubblicità che appare su un determinato sito web.

RIFERIMENTI

ALECRIM, Emerson. PF diz que dados do Ministério da Saúde não foram criptografados por hackers. 10 dez 2021A. Disponível em:

https://tecnoblog.net/noticias/2021/12/10/pf-diz-que-dados-do-ministerio-da-saude-nao-foram-criptografados-por-hackers/; acesso em 06 jul 2022.

ALECRIM, Emerson. EUA pagam US$ 10 mi por hackers do ransomware que atacou Colonial Pipeline. Matéria publicada em nov 2021B. Disponível em: https://tecnoblog.net/noticias/2021/11/05/eua-oferecem-10-milhes-dolares-informacoes-ransomware-darkside/ ; acesso em 28 jul 2022.

BRANCO, Dácio Castelo. FBI alerta sobre ataque ransomware que afetou 30 empresas dos EUA em 2021. 26 out 2021. Disponível em:

https://canaltech.com.br/seguranca/fbi-alerta-sobre-ataque-ransomware-que-afetou-30-empresas-dos-eua-em-2021-199963/ ; acesso em 06 jul 2022.

BRITO, Douglas Roberson de. Combatendo a ameaça ransomware aplicando a norma NBR ISO/IEC 27001:2013 na gestão da segurança da informação. Monografia [Especialização em gestão de Tecnologia da Informação e Comunicação] apresentada ao Departamento Acadêmico de Eletrônica da Universidade Tecnológica Federal do Paraná. Curitiba, PR. 2016. Disponível em:

http://repositorio.roca.utfpr.edu.br/jspui/bitstream/1/19456/1/CT_GETIC_V_2015_07.pdf; acesso em 06 jul 2022.

CARVALHO, Henrique Carlos Fonte Boa; PELLI, Eduardo. Técnicas de reconhecimento de padrões para identificação de ataque de DNS. Revista Brasileira de Computação Aplicada (ISSN 2176-6649), Passo Fundo, vol. 9, n. 2, p. 99-110, jul. 2017. Disponível em: http://seer.upf.br/index.php/rbca/article/view/6279/4288; acesso em 13 jul 2022.

FIREEYE. Visualização de ataques ransomware em tempo real. 2022. Disponível em: https://www.fireeye.com/cyber-map/threat-map.html; acesso em 06 jul 2022.

FORNASIER, Mateus de Oliveira; SPINATO, Tiago Protti; RIBEIRO, Fernanda Lencina. Ransomware e cibersegurança: a informação ameaçada por ataques a dados. Recista Thesis Juris. E-ISSN: 2317.3580. 20 mai 2020. Disponível em: https://periodicos.uninove.br/thesisjuris/article/view/16739; acesso em 11 jul 2022.

GAFETY. O que é RaaS (Ransomware as a Service)? Artigo publicado em 23 mar 2021. Disponível em: https://gatefy.com/pt-br/blog/o-que-e-raas-ransomware-as-a-service/; acesso em 28 jul 2022.

KASPERSKY LAB. O que é o ransomware WannaCry? 2022A. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ransomware-wannacry; acesso em 27 jul 2022.

KASPERSKY. O que são ataques de DDoS? 2022B. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ddos-attacks; acesso em 28 jul 2022.

KOK, Sim Hoong; ABDULLAH, Azween; JHANJHI, Noor Zarman; SUPRAMANIAM, Mahadevan. Prevenção de Crypto-Ransomware usando um Algoritmo de Detecção de Criptografia. Computadores, nov. 2019, 8, 79; doi:10.3390/computadores8040079. Disponível em: http://paper.ijcsns.org/07_book/201902/20190217.pdf; acesso em 27 jul 2022.

KUMARI, Anjali; BHUIYAN, Md Zakirul Alam; NAMDEO, Jigyasa; KANAUJIA, Shipra; AMIN, Ruhul; VOLLALA, Satyanarayana. Proteção contra ataques de resgate: Uma Abordagem Criptográfica. Springer Nature Switzerland AG 2019. G. Wang et al. (Eds.): SpaCCS 2019, LNCS 11611, pp. 15-25, 2019.

https://doi.org/10.1007/978-3-030-24907-6_2; acesso em 27 jul 2022.

LAVADO, Thiago. JBS pagou US$ 11 milhões em resgate a autores de ataque ransomware. Matéria publicada em 09 jun 2021. Disponível em: https://exame.com/tecnologia/jbs-pagou-us-11-milhoes-a-autores-de-ataque-de-ransomware/; acesso em 06 jul 2022.

LEMA, Markus Carpeggiani de; FREITAS, Marcio. Ataques Ransomware. 5º. Seminário de tecnologia, Gestão e Educação. III Jornada Acadêmica & Simpósio de Egressos. ISSN 2675-1623. Faculdade e Escola Técnica Alcides

Maya. Rio Grande do Sul – maio 2021. Disponível em:

http://raam.alcidesmaya.edu.br/index.php/SGTE/article/view/326/318; acesso em 11 jul 2022.

LYNGAAS, Sean. Sistema de saúde da Flórida é invadido e dados de 1,3 milhão são expostos. 04 jan 2022. Disponível em: https://www.cnnbrasil.com.br/tecnologia/sistema-de-saude-da-florida-e-invadido-e-dados-de-13-milhao-sao-expostos/; acesso em 28 jul 2022.

MARIETTO, Maria das Graças Bruno. Sociedade da Informação e Geografia do Ciberespaço. INTERAÇÕES Revista Internacional de Desenvolvimento Local. vol. 2, n. 3, p. 29-36, set. 2001.

MARTON, Fábio. Anonymous descobre que “ataque ransomware” ao Ministério da Saúde era outra coisa; PF confirma. 10 dez 2021. Disponível em:

https://olhardigital.com.br/2021/12/10/seguranca/anonymous-pf-ransomware-ministerio-saude/; acesso em 06 jul 2022.

MASSENO, Manuel David; WENDT, Emerson. O ransomware na lei: apontamentos breves de direito português e brasileiro. Revista Eletrônica Direito & TI, vol. 1, n. 8, 2017. Disponível em: https://direitoeti.emnuvens.com.br/direitoeti/article/view/80; acesso em 11 jul 2022.

MEDEIROS, Breno Pauli; GOLDONI, Luiz Rogério Franco; BATISTA JR, Eliezer; ROCHA, Henrique Ribeiro da. O uso do ciberespaço pela administração pública na pandemia da COVID-19: diagnósticos e vulnerabilidades. Revista de Administração Pública. Rio de Janeiro, vol. 54, n. 4, p. 650-662, jul. – ago. 2020. Disponível em: https://www.scielo.br/j/rap/a/x3VKDBRYpkvNb8dmXN4rNyR/?lang=pt&format=pdf; acesso em 06 jul 2022.

MITRA, Amrita. What is ARP Spoofing? Figura 5. Publicada em março de 2017. Disponível em: https://www.thesecuritybuddy.com/data-breaches-prevention/what-is-arp-spoofing/; acesso em 28 jul 2022.

OLIVEIRA, Jéssica Cristina de. Ransomware – Laboratório de Ataque do WannaCry. Monografia [graduação em Engenharia de Software] apresentada à Universidade de Brasília – UnB Faculdade UnB Gama – FGA Engenharia de Software. Nov. 2018. Disponível em: https://bdm.unb.br/bitstream/10483/23052/1/2018_JessicaCristinaDeOliveira_tcc.pdf; acesso em 11 jul 2022.

OWAIDA, Amer. Agência de cibersegurança dos EUA adiciona a autenticação de fator único à lista de práticas inadequadas. Matéria publicada em 20 Oct 2021. Disponível em: https://www.welivesecurity.com/br/2021/10/20/agencia-de-ciberseguranca-dos-eua-adiciona-a-autenticacao-de-fator-unico-a-lista-de-praticas-inadequadas/; acesso em 06 jul 2022.

PEREIRA, Nicholas de Lucas Bastos; NEVES, Lucas Miranda. Ransomware e Phishing durante a pandemia Covid-19 (Coronavírus). Revista Tecnológica Fatec Americana, vol. 9, n. 01. 31 ago 2021. Disponível em: DOI: 10.47283/244670492021090167; Acesso em 11 jul 2022.

PHILOT, Daniel Rocha. Segurança da Informação: Ataques Ransomware e Proteção de Dados. Relatório de pesquisa na modalidade de Estudo de Caso apresentado ao Curso de Tecnólogo em Gestão da Tecnologia da Informação da Universidade do Sul de Santa Catarina. Palhoça (SC), 2021. Disponível em: https://repositorio.animaeducacao.com.br/bitstream/ANIMA/17754/1/DANIEL_ROCHA_PHILOT-Estudo_Caso-2021.pdf; acesso em 11 jul 2022.

PIMENTEL, Jose Eduardo de Souza; CABRERA, Diego Antunes; FORTE, Cleberson Eugênio. Ransomware: do surgimento aos ataques “as a service”. Congresso de Segurança da Informação das Fatec (FATEC SEG). I FatecSeg – Congresso de Segurança da Informação – 17 e 18 set 2021. Disponível em: https://www.fatecourinhos.edu.br/fatecseg/index.php/fatecseg/article/view/44/4; acesso em 11 jul 2022.

PPLWARE. Universidade com 157 anos fecha portas devido… a Ransomware. Matéria publicada em 11 mai 2022. Disponível em: https://pplware.sapo.pt/informacao/universidade-com-157-anos-fecha-portas-devido-a-ransomware/; acesso em

PRIVACY TOOLS. Tradicional universidade dos EUA, Lincoln College, fecha suas portas após um ataque ransomware. 2022. Disponível em: https://www.privacytools.com.br/tradicional-universidade-dos-eua-lincoln-college-fecha-suas-portas-apos-um-ataque-ransomware/; acesso em 06 jul 2022.

SILVA, Daniel Neves. Guerra Fria. 2022. Disponível em: https://mundoeducacao.uol.com.br/historiageral/guerra-fria.htm#:~:text=A%20Guerra%20Fria%20teve%20os,)%2C%20entre%201947%20e%201991; acesso em 12 jul 2022.

SILVA, Eduardo Araújo da. Ciberespaço e Cibercultura: Definições e Realidades Virtuais Inseridas na Práxis do Homem Moderno. 15 abr 2014. Disponível em: https://www.pedagogia.com.br/artigos/ciberespaco_cibercultura/index.php?pagina=3; acesso em 13 jul 2022.

SONICWALL. Visualização de ataques ransomware em tempo real. 2022A. Disponível em: https://attackmap.sonicwall.com/live-attack-map/; acesso em 06 jul 2022.

TECMUNDO – Ataque de ransomware desligou portas automáticas de prisão nos EUA. 11 jan 2022. Disponível em: https://www.tecmundo.com.br/seguranca/231807-ataque-ransomware-desligou-portas-automaticas-prisao-eua.htm; acesso em 06 jul 2022.

TIC NEWS. Senado norte-americano aprova pacote de cibersegurança. 10 03 2022. Disponível em: https://www.apdc.pt/noticias/atualidade-internacional/senado-norte-americano-aprova-pacote-de-ciberseguranca; acesso em 29 jul 2022.

APPENDICE – NOTA A PIÈ

2. International Business Machines.

[1] Tecnologo in gestione delle tecnologie dell’informazione. ORCID: 0000-0002-5179-3114.

Inviato: Agosto 2022.

Approvato: Agosto 2022.