REVOIR L’ARTICLE

SANTOS, Levi Alves dos [1]

SANTOS, Levi Alves dos. Attaques de ransomware et couche de protection sur les systèmes gouvernementaux. Revista Científica Multidisciplinar Núcleo do Conhecimento. An. 07, éd. 08, Vol. 04, p. 132-161. Août 2022. ISSN : 2448-0959, Lien d’accès: https://www.nucleodoconhecimento.com.br/technologie-fr/attaques-de-ransomware

RÉSUMÉ

Un ransomware est un logiciel malveillant utilisé pour détourner et crypter des données personnelles, professionnelles ou gouvernementales, suite à ce vol/bloquer une demande de rançon via la crypto-monnaie, dont le suivi est impossible. La question directrice est la suivante : quelles sont les meilleures pratiques en matière de gestion des systèmes de technologie de l’information et comment peuvent-elles collaborer pour atténuer les attaques de ransomware ? Le but de cet article est de présenter plusieurs cas d’attaques de ransomwares sur les systèmes électroniques de différentes grandes entreprises aux États-Unis et les moyens de prévention existants pour atténuer ces risques. Cet article original a été élaboré en adoptant la méthodologie de la recherche bibliographique, pour discuter des programmes électroniques malveillants (malware) dans le schéma expliqué. Les principales conclusions trouvées étaient les suivantes : nécessité d’adopter de bonnes pratiques liées à la sécurité et à la gestion de l’information ; investissements dans des systèmes de sécurité de haut niveau pour la protection des réseaux locaux ou distants ; investissements dans des professionnels spécialisés dans les technologies de l’information et détenteurs de solides connaissances en rançongiciels ; standardisation des usages et des pratiques d’utilisation des dispositifs organisationnels ; élaboration et stockage de sauvegardes systémiques ; sensibilisation des particuliers et des entreprises au non-paiement des rançons.

Mots-clés : Cyberespace, Cybercriminalité, Ransomware.

INTRODUCTION

L’information est actuellement la ressource la plus puissante pour les individus, les organisations et les institutions étatiques. Selon Brito (2016, p. 8), l’information en est venue, au fil du temps, à représenter un capital important dans le contexte des organisations, ainsi que des institutions gouvernementales, et dans la sphère personnelle. En ce qui concerne le périmètre commercial, l’accès abusif de tiers aux informations confidentielles d’une entreprise peut la conduire à l’échec sur son segment de marché, ainsi que sur le secteur financier.

Dans cette perspective, le cyberespace est une structure dont la territorialité s’est construite au niveau mondial, sur la base de la Société de l’Information. Sa dynamique inclut les relations entre les espaces locaux et globaux, réalisées à travers des « réseaux d’information et de coopération de natures les plus variées », s’appuyant sur sa structure physique et les flux d’informations possibles pour la formation et le fonctionnement de communautés virtuelles rendues possibles par la internet (SILVA, 2014).

L’incidence des attaques de rançongiciels à grande échelle sur les entreprises américaines à partir de 2017 sera présentée, sur la base de la présentation des différents cas, avec et sans paiement de rançon. De plus, les différents types de logiciels malveillants et les effets qui opèrent sur les appareils de ses victimes ont été répertoriés.

La question directrice est la suivante : quelles sont les meilleures pratiques en matière de gestion des systèmes de technologie de l’information et comment peuvent-elles collaborer pour atténuer les attaques de ransomware ?

Le but de cet article est de présenter de multiples cas d’attaques de ransomwares sur les systèmes électroniques de différentes grandes entreprises aux États-Unis et les moyens préventifs qui existent actuellement pour atténuer ces risques.

La présente recherche bibliographique apportera une brève chronologie liée à l’émergence d’Internet, à l’avancement des technologies de l’information et des appareils, à l’émergence et à l’évolution des programmes virtuels malveillants, aux plus grandes cyberattaques survenues au cours de la dernière décennie contre des entreprises nord-américaines et une liste de mesures de sécurité qui, ensemble, constituent les meilleures pratiques dans ce segment.

L’AVENEMENT D’INTERNET

Dans l’intervalle entre 1947 et 1991, la guerre froide éclate, un conflit non armé, mais de caractère politico-idéologique, entre les deux plus grandes puissances mondiales, à l’époque, les États-Unis d’Amérique (USA) et l’Union soviétique (URSS), divisant le village global en deux groupes qui représentaient respectivement le capitalisme et le communisme (SILVA, 2022).

À ce moment, le besoin d’une communication agile, sûre et efficace a émergé, qui a été développé par l’administration publique des États-Unis pour permettre l’interconnexion entre les universités et les centres de recherche (SILVA, 2022).

Internet est né, qui s’est popularisé dans les années 1990, grâce à l’émergence des technologies de l’information et de la communication (TIC), qui ont permis la numérisation progressive de différents types de matériaux et de documents (SILVA, 2014), en plus de concevoir les médias électroniques comme un nouvelle option de communication agile dans l’intégration entre les gouvernements et les citoyens, à travers « l’innovation, la rationalisation et l’adoption de modèles de gestion qui donnent la priorité à la disponibilité des informations et des services aux citoyens » (MEDEIROS et al., 2020, p. 652).

Pour Medeiros et al. (2020, p. 651), le cyberespace domine les interactions humaines, étant un espace artificiel, cependant, constitué de « particularités uniques, qui s’est formé à partir de l’interconnexion de couches physiques (personnes et machines) avec des couches numériques (logiciels et informations) ».

En ce qui concerne la société de l’information, Marietto (2001) enseigne qu’elle se compose non seulement d’un certain espace physique délimité, mais aussi de celui vécu par les communautés, dont l’environnement de communication est précisément le cyberespace.

Pour définir ce concept, Marietto (2001, p. 32) rapporte la définition d’Irvine (1998), lorsqu’il explique qu’il s’agit « d’une couche imaginaire de réseaux située au-dessus de la structure physique des villes, une couche qui implique le ‘ l’économie spatiale et l’infrastructure globale’ », mentionnant que la composition de cet espace matériel passe aussi par le téléphone, le télégraphe, le fax, les réseaux informatiques, etc.

Le terme cyberespace apparaît dans le livre de science-fiction intitulé « Neuromancer », écrit par William Gibson, dans lequel le cyberespace est attribué à la « conception d’un environnement artificiel où les données et les relations sociales voyagent sans distinction, c’est-à-dire qu’il s’agit d’un espace non physique » dans lequel une hallucination consensuelle peut être vécue à tout moment par ses utilisateurs » (SILVA, 2014).

Pour Marietto (2001), le cyberespace a favorisé des changements dans les concepts liés à l’espace et au temps, qui s’adaptent progressivement à la nouvelle réalité mondiale, puisque des structures physiques et des flux d’informations sont en cours de conception, représentés par des cybercartes, qui montrent : le nombre d’hôtes dans chaque unité spatiale ; le nombre d’ordinateurs avec accès à Internet ; le nombre de domaines enregistrés et le nombre d’utilisateurs de téléphone.

À son tour, Silva (2014) rapporte la définition donnée par Manuel Castells (2000) concernant la formation de nouvelles cultures à partir de nouveaux processus de communication, qui sont également basés sur la consommation de différents signaux, permettant le mélange des comportements humains au sein de la réalité virtuelle. Il est à noter que le cyberespace se réalise à travers une infrastructure technique gigantesque, impliquant le domaine des télécommunications et l’enchevêtrement de câbles, fils, réseaux, ordinateurs, etc.

Comme échantillon du volume et de la vitesse des attaques, deux liens sont indiqués ici qui permettent leur visualisation en temps réel, ils sont : sur le site SonicWall : https://attackmap.sonicwall.com/live-attack-map/ ; et une deuxième indication serait sur le site Web de Fireeye : https://www.fireeye.com/cyber-map/threat-map.html.

C’est un geste impressionnant.

QU’EST-CE QU’UN RANSOMWARE ?

Selon Oliveira (2018), avec la création et l’évolution de différents logiciels, avec des caractéristiques spécifiques, c’est-à-dire qu’ils sont larges et ouverts, ce sont des créations qui ont permis l’existence de vulnérabilités, qui, associées à d’éventuelles pannes matérielles, rassemblent des failles pour attaques sur vos systèmes, appelées cyberattaques.

Ainsi, à propos de la cybercriminalité, Philot (2021) explique qu’internet est une frontière illimitée qui réunit des individus, des entreprises et des entités gouvernementales disposées à plat, compte tenu des accès désormais acquis.

Le terme ransomware est né de la fusion des mots rançon (sauvetage) et malware (programme malveillant), et a été utilisé pour décrire une classe de malware dont le but est de bloquer, détourner et brouiller les données personnelles et financières existant sur les appareils électroniques, avec dans le but d’extorquer leurs victimes (LEMA et FREITAS, 2021).

Dans le but d’infiltrer illégalement un certain système informatique d’autrui, l’infection d’un certain appareil par un ransomware vise à causer des dommages et à bloquer le système en question et toutes les informations qu’il contient, afin de demander une rançon monétaire via des crypto-monnaies, qui est une monnaie virtuelle introuvable, car il n’y a aucun contrôle de l’État.

Selon Fornasier (2020, p. 209), les rançongiciels sont apparus vers 1990, lorsque Joseph Popp a découvert des codes malveillants destinés à infecter différents ordinateurs. Pimentel (2021) décrit que ces groupes constituaient la nouvelle industrie du crime.

Le succès dans l’obtention de cyberattaques et la réception conséquente de rançons ont permis aux criminels de devenir de plus en plus audacieux. Fornasier (2020, p. 209) mentionne qu’en 2020, les opérateurs du rançongiciel Doppelpaymer ont lancé un site web pour exposer les données volées de différentes entreprises qui sont au centre de leurs crimes, dont les victimes ont refusé de payer la rançon.

Lema et Freitas (2021, p. 6) expliquent que les attaques de ransomwares ont initialement affecté la plate-forme Windows, mais que son évolution a commencé à permettre des crimes également sur d’autres plates-formes, telles qu’Apple, Android et Linux. Actuellement, ils atteignent même les montres connectées via le rançongiciel Locker.

Pimentel (2021, p. 3) rapporte que le concept initial de virus informatique est né vers 1940, annoncé par John von Neumann dans son article “Theory of Self-Reproducing Automata” (“Théorie des automates auto-reproducteurs”), publié en 1966. Des codes ont été formulés pour endommager les machines, qui devraient se copier pour infecter de nouveaux hôtes.

Pourtant, Pimentel (2021, p. 3) décrit une brève chronologie de l’émergence des virus informatiques :

-

-

- 1971 – Vírus Creeper, sem objetivo malicioso, foi criado por Bob Thomas, da empresa BBN Technologies, cuja finalidade era autorreplicar-se e ser removido do host anterior de forma automática a cada nova infecção (KASPERSKY, 2021, apud PIMENTEL, 2021);

- 1982 – Vírus Elk Cloner, o primeiro utilizado de forma massiva, atingiu os computadores populares dotados de sistema operacional da Apple II. Depois de 50 inserções do disquete infectado no sistema leitor de um dispositivo, o vírus exibia um poema na tela do aparelho infectado do usuário (AVG, 2021, apud PIMENTEL, 2021);

- 1984 – Vírus Core Wars, criado nos laboratórios Bell Computers. Era um tipo de vírus mais potente que os anteriores, que comprometia a memória RAM das máquinas; alastrou-se nas universidades americanas (MEYER, 2015, apud PIMENTEL, 2021);

- 1986 – Brain e Bouncing Ball foram os malwares capazes de infectar o setor de boot dos disquetes. Ao mesmo tempo surgiram outros vírus capazes de infectar arquivos com extensão exe e com. O vírus Brain é considerado o primeiro vírus capaz de contaminar os personal computers (PCs) (MEYER, 2015, apud PIMENTEL, 2021);

- Para combatê-lo, John McAfee desenvolveu, em 2012, o famoso antivírus McAfee, ao mesmo tempo em que abriu sua empresa homônima (AVG, 2021; OFICINA DA NET, 2015, apud PIMENTEL, 2021).

- Já o Bouncing Ball é considerado um vírus com função não destrutiva, porém, instalava-se no primeiro setor do disquete, contaminando todo o sistema conforme inseridos outros disquetes (MEYER, 2015, apud PIMENTEL, 2021);

- 1989 – Cavalo de troia AIDS (ou PC Cyborg Trojan) primeiro ransomware, desenvolvido por Joseph Frank Popp. Utilizava-se de um contador para numerar cada reinicialização do sistema operacional, até chegar à 90ª., quando então os arquivos da máquina infectada ficavam ocultos e inacessíveis para a vítima. Uma única chave era utilizada para criptografar e decriptar os arquivos, depois do pagamento do resgate. Uma vez que o criminoso fornecia uma caixa postal no Panamá para o pagamento de US $189, ele foi descoberto pela polícia, porém, sob a alegação de que seus ganhos seriam destinados às pesquisas pela cura da AIDS, foi considerado legalmente inimputável (PIMENTEL, 2021, p. 3-4);

- 1992 – Vírus Michelangelo, criado para ser inativo e indetectável até o dia 06 de março, aniversário do artista, e a partir dessa data, ele corrompia os arquivos, sobrescrevendo caracteres aleatórios (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 1999 – Vírus de macro Melissa, criado por David L. Smith, considerado o primeiro a empregar engenharia social para ser espalhado, que ocorre por e-mail, partindo de um dos contatos da vítima (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 2000 – Vírus Iloveyou infectou milhões de usuários do Windows, incluindo o Pentágono e a CIA. Era difundido por um e-mail com um arquivo anexo denominado Love-letter-for-you, que, ao ser executado, retransmitia a mensagem para todos os contatos do usuário (AVG, 2021, apud PIMENTEL, 2021, p. 3-4).

-

Entre 1989 (création d’AIDS) et 2005, des attaques de ransomwares peu significatives ont été enregistrées, ne reprenant de l’ampleur qu’en 2005. Durant la période précédant l’émergence du bitcoin (en 2007), il a été possible pour des enquêtes de retracer le paiement de rançons ; cependant, à partir de 2017, les attaques sont revenues avec beaucoup plus de force et de fréquence (PIMENTEL, 2021).

Brito (2016, p. 16) explique la survenue de certains cas entre 2005 et 2006 signalés par Trend Micro, en Russie, lors de la vérification d’une «compression de certains types de fichiers et de leur écrasement avec le fichier compressé avec un mot de passe». Simultanément, un fichier texte a été créé qui informait l’utilisateur que ses données avaient été piratées, qui pourraient être communiquées à la victime moyennant le paiement de 300,00 USD.

Avec la popularisation de cette nouvelle activité commerciale criminelle, à partir de mars 2012, Trend Micro a vérifié la propagation des cas à travers l’Europe et l’Amérique du Nord, quand, alors, un nouveau type de rançongiciel a émergé qui cryptait (brouillait) les fichiers en même temps que bloqué le système d’exploitation de l’appareil concerné (BRITO, 2016, p. 16).

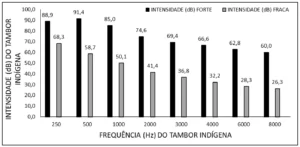

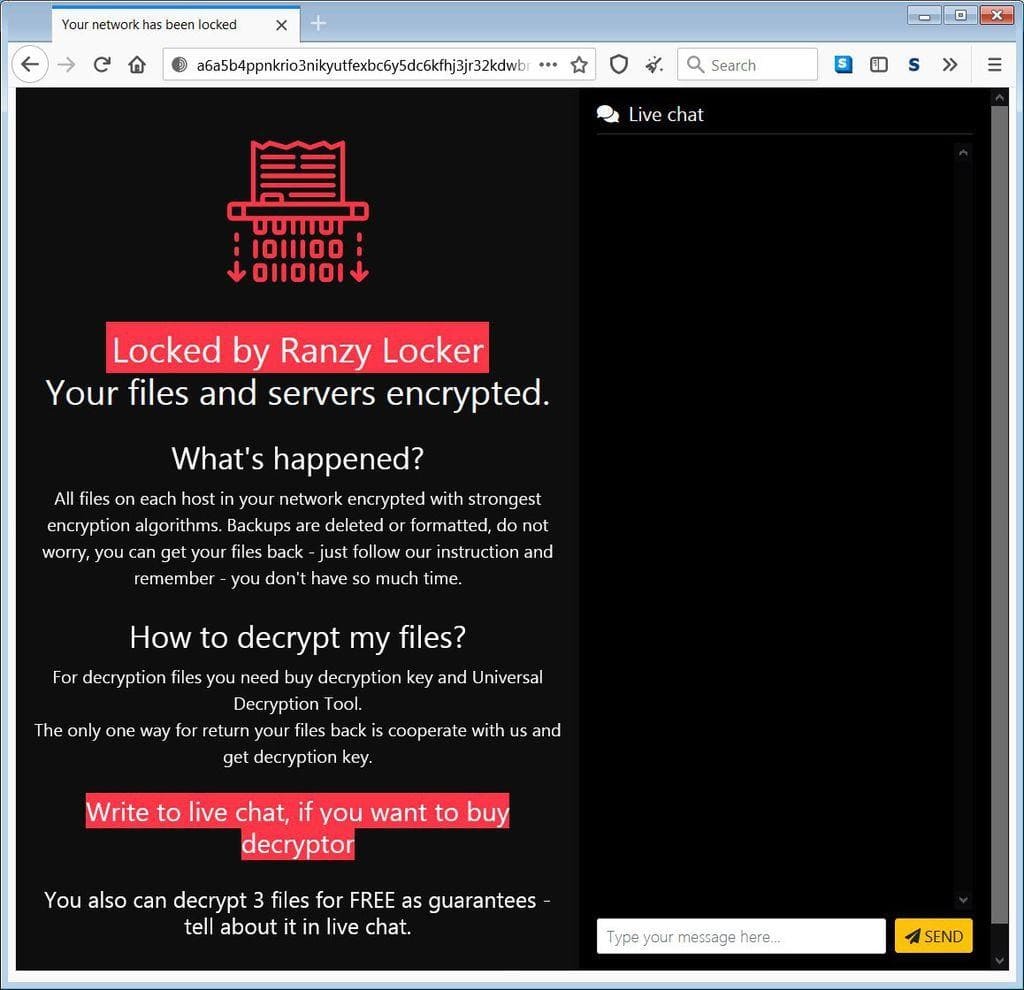

Figure 1 – Représentation en images du blocage des informations

Le cryptage vise à verrouiller le fichier volé, incitant la victime à payer la rançon. Cependant, il convient de noter que la cryptographie peut également être utilisée légitimement, afin de « protéger la vie privée et la confidentialité des utilisateurs » (KOK et al., 2019, p. 2). À cette fin, il existe une définition concernant la limite de la fréquence de cryptage, qui différencie son action en justice de l’illégitime.

Philot (2021) explique que le terme malware couvre différentes catégories d’applications d’espionnage, les logiciels espions étant utilisés pour surveiller le comportement des utilisateurs et voler leurs données, tandis que les ransomwares capturent le système, chiffrent les fichiers et demandent une rançon pour eux.

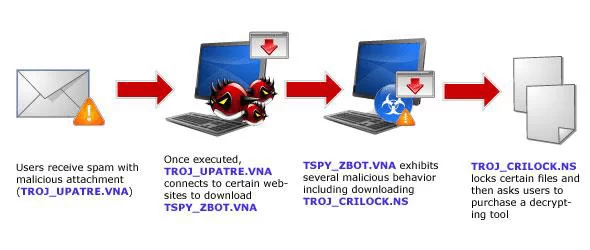

De telles caractéristiques ont rendu ces malwares appelés CryptoLocker, en 2013. Cette même année, des crypto-ransomwares connus sous le nom de CryptoDefense ou Cryptorbit sont entrés en scène, dans le but de chiffrer « bases de données, fichiers Web, fichiers bureautiques, vidéos, images, scripts, textes et autres fichiers non binaires, avec suppression ultérieure des sauvegardes existantes » (BRITO, 2016, p. 16).

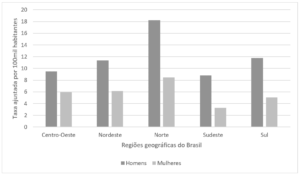

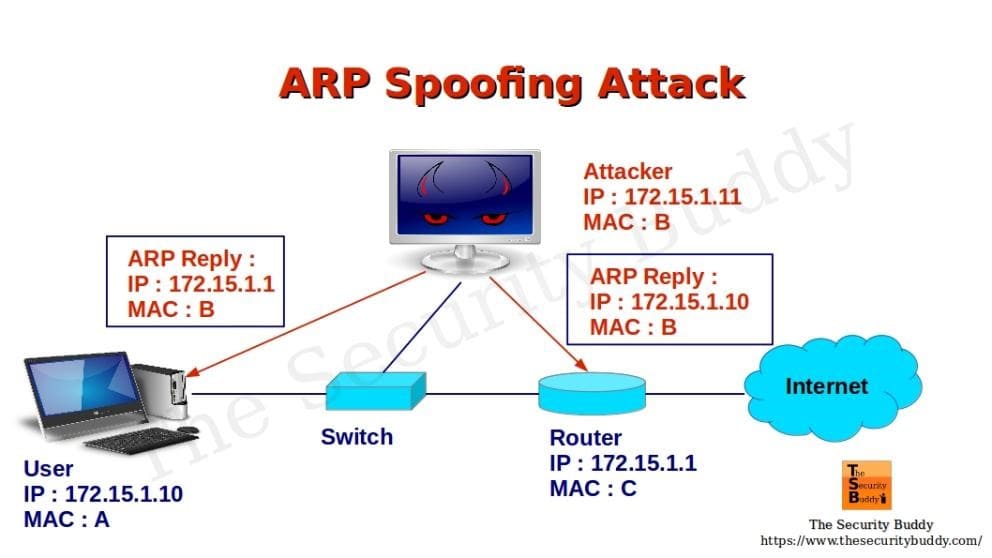

Figure 2 – Chaîne d’infection CryptoLocker

Depuis son invention, le rançongiciel attire de plus en plus de cybercriminels, en raison de ses taux de rendement et de rentabilité élevés, et des versions plus améliorées sont progressivement créées (KOK et al., 2019).

Son émergence et son expansion ont été grandement facilitées grâce à un modèle économique que l’on pouvait trouver sur le Dark Web. Il s’agit de Ransomware-as-a-Service (Raas), également connu sous le nom de kit de ransomware, dont le fonctionnement consiste en la vente de ce kit par un hacker, en facturant des frais mensuels pour la vente, ou une partie du profit des escroqueries , qui peut varier de 20 % à 50 % (GAFETY, 2021).

Lema et Freitas (2021, p. 4) défendent l’existence de deux types de base de ransomwares en circulation, ce sont les « crypto ransomwares et locker ransomwares ». Le ransomware crypto est utilisé pour brouiller (chiffrer) certains types de fichiers de données et de fichiers personnels, tandis que le ransomware locker fonctionne en verrouillant l’ordinateur et en empêchant son utilisation. Dans les deux cas, les hacker tentent de forcer leurs victimes à payer la rançon via des canaux de paiement en ligne, en utilisant des clés de déchiffrement.

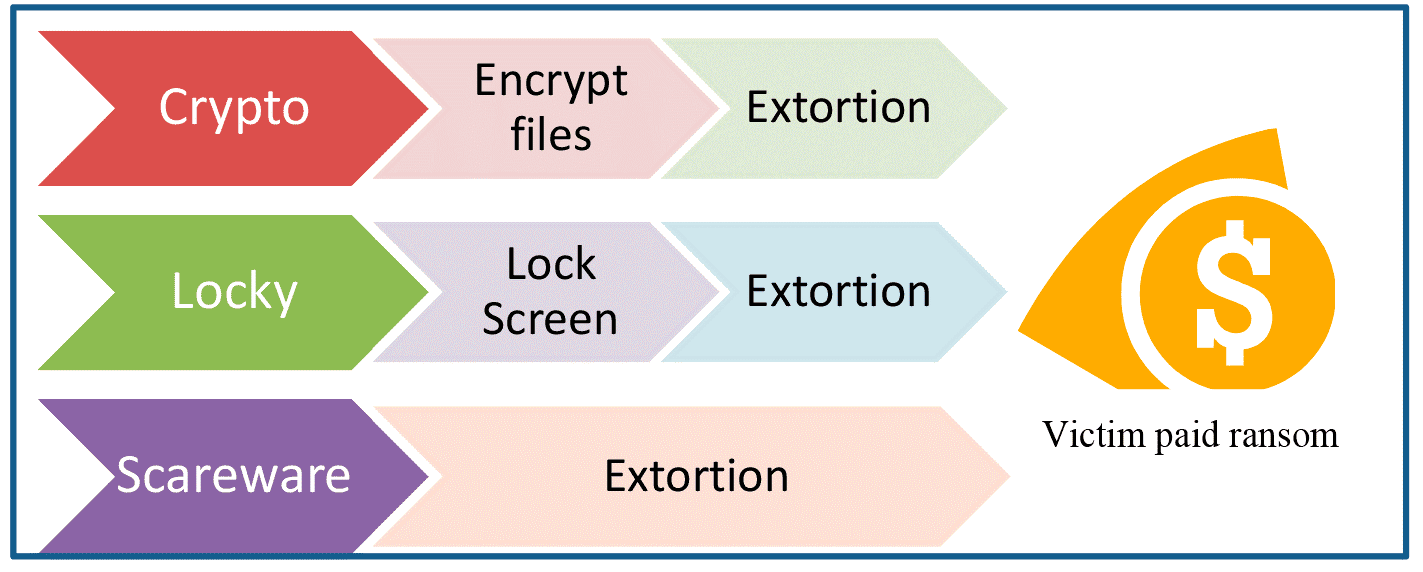

Kok et al. (2019) défendent l’existence de trois types de ransomwares, comme le montre la figure 3.

Figure 3 – Types de rançongiciels

Selon Kok et al. (2019, p. 2), chacun des 3 types de ransomwares peut être défini comme suit :

1er. type – logiciel effrayant. Il imite une autorité qui cherche à alerter sa victime et à lui demander paiement, sous peine de dénonciation judiciaire. En pratique, il ne représente aucun danger réel, car il ne sert qu’à faire peur, avec l’intention d’obtenir le paiement de la rançon. Dans la même modalité, il existe des leakwares, utilisés pour menacer sa victime en exposant le crime (non commis) à ses amis et sa famille.

2ème. type – casier-ransomware (ou casier-restaurateur). Ransomware qui verrouille le système de la victime lorsqu’elle accède à la page de connexion. Considéré par les experts comme légèrement dangereux, il peut être résolu par la victime en redémarrant le système en mode sans échec.

3ème. type – crypto-ransomware – il s’agit d’un malware très dangereux, car il brouille les fichiers de la victime, et avec cela, empêche l’accès aux données sans décryptage.

Lors de l’accès au réseau de la victime, l’escroquerie par hameçonnage permet le vol de documents avant de procéder à leur cryptage, afin d’obtenir des informations et des données client considérées comme « sensibles », notamment des données personnelles et des dossiers financiers, petits échantillons fournis à la victime(s), afin qu’elle soit convaincue, afin de les convaincre de payer la rançon, une pratique qualifiée de « double extorsion attack » (BRANCO, 2021).

En même temps que le groupe criminel fournit à la victime un accès gratuit à jusqu’à trois fichiers, prouvant que la restauration aura bien lieu, ce groupe dirige sa ou ses victimes vers un chat où elles entendent mener à bien la négociation, le chat installé sur le site Tor, « où les communications sont 100% anonymes » (BRANCO, 2021). La tentative de convaincre la victime de payer consiste en un chantage à la mise à la disposition du public des documents volés, si le paiement n’a pas lieu.

Figure 4 – Image du site de paiement Ranzy Locker

Il existe d’autres moyens de favoriser les attaques électroniques, provoquant une panique générale chez les victimes, qu’il s’agisse d’individus, d’entreprises ou d’institutions gouvernementales. Un simple changement de Domain Name Service (DNS), qui consiste en la déviation de l’adresse IP (Internet Protocol) d’origine, favorise la redirection de la requête en cours vers une autre IP, qui ne correspond pas aux serveurs attaqués. Un « defacing » est effectué, c’est-à-dire une page qui remplace l’original par le message du groupe de hackers » (ALECRIM, 2021A).

Il s’agit d’un DNS Spoofing, ou d’un « DNS cheating » (ALECRIM, 2021A). S’agissant d’une arnaque plus élémentaire, elle agit comme suit : l’utilisateur entre l’adresse du site Web auquel il souhaite accéder, seulement qu’en contournant le DNS, il sera redirigé vers le DNS du groupe criminel.

Selon Carvalho et Pelli (2017, p. 99), en général, les différents appareils qui se connectent à Internet ont un accès gratuit aux services DNS pour définir les noms de domaine. Puisqu’il n’y a aucune restriction à la mise à disposition de packages de ce type de service, il devient un service sensible aux attaques de ransomwares.

Les attaques de DNS Spoofing sont considérées comme très dangereuses, étant donné le manque d’études et de recherches sur les solutions de protection appropriées Carvalho et Pelli (2017).

Parmi les variantes concernant le type d’attaque, citons : IP Spoofing, qui est facile à camoufler sur Internet ; l’adresse IP est usurpée, suggérant qu’il s’agit d’une adresse de confiance, permettant au criminel d’obtenir un accès non autorisé à un appareil ou à un réseau particulier ; il s’agit d’un rançongiciel qui se camoufle facilement sur internet (CARVALHO et PELLI, 2017, p. 100).

DNS Spoofing parvient à tromper l’appareil de la victime, en redirigeant ses requêtes vers une page d’intérêt pour l’utilisateur malveillant. Son action se déroule en quatre étapes : 1. l’utilisateur cible fait une requête au serveur DNS ; 2. l’attaquant renvoie une fausse IP à la requête de l’utilisateur cible avant d’arriver à la réponse du serveur DNS avec la vraie IP ; 3. la réponse du serveur DNS avec l’adresse IP réelle est reçue et rejetée par la cible, car une réponse a déjà été reçue auparavant ; 4. l’utilisateur accède à l’adresse fournie par l’attaquant (CARVALHO et PELLI, 2017, p. 100).

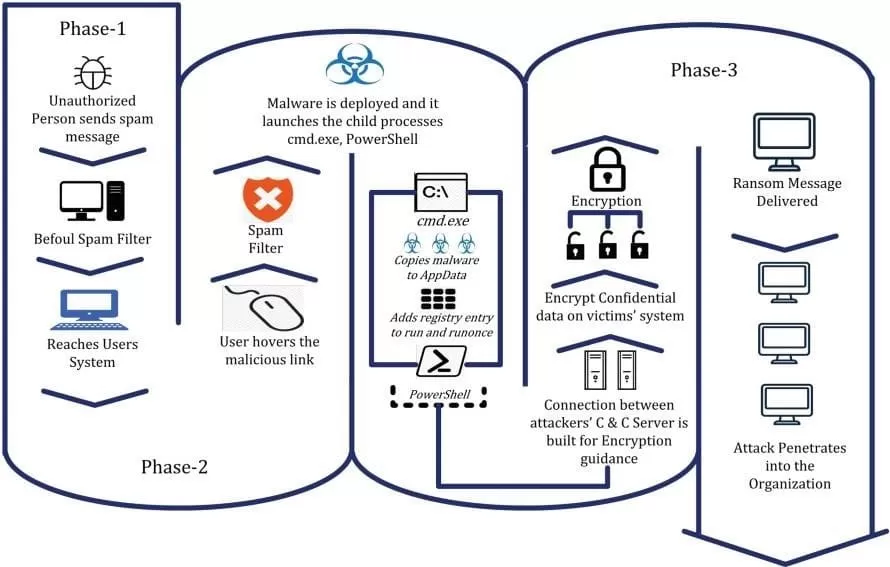

À son tour, ARP Spoofing modifie la réponse envoyée à une demande d’origine, en envoyant à l’utilisateur une fausse réponse ARP (Address Resolution Protocol). Avec cette fausse réponse, les données envoyées par le routeur de la victime seront envoyées à l’utilisateur malveillant (CARVALHO et PELLI, 2017).

Figure 5 – Représentation d’image d’un ARP Spoofing

Si nous prenons comme exemple la récente attaque contre le portail du ministère brésilien de la Santé, signalée comme un ransomware, mais analysée par le groupe Anonymous, dans sa collaboration avec des explications et des graphiques, il a été constaté qu’en fait, ce qui s’était passé était une redirection DNS de ce MS, prouvé avec une explication de base donnée par le groupe Anonyme (MARTON, 2021).

Cette analyse a consisté à observer une fausse piste donnée par des criminels, lorsqu’ils ont déclaré avoir téléchargé 50 To (téraoctets) de données de ce ministère, dont l’IP est hébergée au Japon. Il s’agit d’un transfert jugé impossible à effectuer sur des serveurs à fort trafic en peu de temps, en plus de ne pas avoir reçu d’échantillons d’informations récentes (ALECRIM, 2021A).

Le contournement DNS dans ce cas a été démontré par le groupe Anonymous, comme le montre le graphique 1.

Graphique 1 – Déviation DNS

La solution trouvée par les criminels était de supprimer le défaceur, car il n’y aurait aucun moyen de restaurer les données, car elles n’auraient pas été volées.

ORGANISMES NORD-AMÉRICAINS DE SÉCURITÉ ÉLECTRONIQUE

Les données et informations personnelles et financières d’un individu/entreprise/institution constituent des éléments fondamentaux à protéger. Cette protection implique « dans la confidentialité, l’intégrité et la disponibilité, qui constituent les trois piliers de la sécurité de l’information » (PHILOT, 2021, p. 9).

La confidentialité implique la confidentialité des informations sensibles, car elle fait référence à la nécessité pour toutes les données d’être hors de portée des personnes non autorisées ; de plus, toutes les informations doivent rester intactes.

Figure 6 – Représentation d’image d’une attaque de sauvetage

La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis collabore avec le Federal Bureau of Investigation (FBI) concernant la survenue de crimes électroniques aux États-Unis (BRANCO, 2021). En octobre 2021, le FBI a averti le gouvernement américain de la survenance d’au moins 30 attaques cette année-là, menées contre des entreprises locales dans les domaines de la technologie, des transports et de l’information. En plus de surveiller les événements, le CISA et le FBI indiquent également des moyens d’identifier les tentatives de ce type de menace.

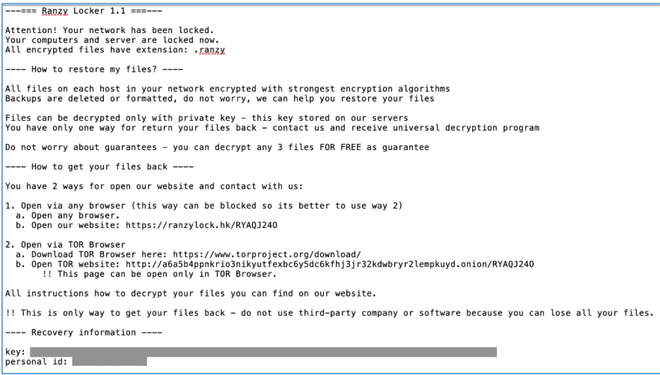

Selon le FBI, parmi les groupes impliqués se trouve Ranzy Locker, dont l’avis d’enlèvement ressemble à des escroqueries menées par deux autres groupes de ransomware ALO et ThunderX, apparemment portés disparus, qui se sont peut-être réunis pour fonctionner sous le nom de Ranzy Locker (WHITE, 2021).

L’invasion de différents systèmes consiste en des attaques par force brute ou des escroqueries par hameçonnage, à travers lesquelles les criminels tentent d’utiliser des informations d’identification aléatoires jusqu’à ce qu’ils y accèdent, ou en évaluant les vulnérabilités pour voler les mots de passe de messagerie Microsoft Exchange, programme qui permet d’accéder aux e-mails des utilisateurs même s’ils sont déconnectés sur Internet (BRANCO, 2021).

Figure 7 – Message d’avertissement de piratage de Ranzy Locker

En ce qui concerne la loi américaine, puisque différentes lois américaines s’appliquent à l’ensemble de l’État. Masseno et Wendt (2017) mentionnent que l’article 523 du Code pénal californien prévoit la classification du crime d’extorsion, où la liberté de la vie de disposer de ses biens, en relation avec ses appareils, ainsi que ses informations confidentielles est assurée.

Cependant, en mars 2022, une nouvelle loi a été votée par le Sénat américain sur la défense des entreprises et des institutions qui souffrent de toute cyberattaque. Il s’agit d’un effort conjoint entre républicains et démocrates, visant à protéger les zones d’infrastructures critiques, ainsi que l’économie nationale (TIC NEWS, 2022).

Selon Gary Peters de la Commission sénatoriale de la sécurité nationale (TIC NEWS, 2022), il s’agit d’une « législation bipartite de bon sens qui contribuera à protéger les infrastructures critiques contre les cyberattaques incessantes qui menacent à la fois notre économie et notre sécurité nationale ».

Depuis la nouvelle loi, toutes les opérations d’infrastructures critiques sont tenues d’alerter le Department of Homeland Security dans les 72 heures suivant la survenance de toute attaque subie, en plus d’informer dans les 24 heures si vous avez effectué le paiement de la rançon pour accéder à nouveau aux données volées (TIC NEWS, 2022).

CYBERATTAQUES RÉCENTES AUX ÉTATS-UNIS

Les grandes entreprises américaines et les systèmes gouvernementaux ont été les cibles les plus fréquentes des attaques de hacker, qui utilisent des logiciels malveillants capables de bloquer les systèmes au point d’exiger de grandes quantités de données contre rançon. Medeiros et al. (2020) font référence à des actions criminelles récurrentes pour bloquer, voler et demander des rançons payables via des crypto-monnaies, qui ne peuvent être retracées.

Medeiros et al. (2020, p. 653) informent qu’il existe une préférence des cybercriminels pour les « sites Web publics, qui opèrent dans la création de clones simulant les adresses de sites Web officiels ». Ces auteurs font référence à plusieurs attaques de hacker qui ont eu lieu contre des institutions nord-américaines, les conséquences et les solutions adoptées à cette époque.

En ce qui concerne la manière dont les rançongiciels envahissent un système d’entreprise, Sophos, un développeur et fournisseur britannique de logiciels et de matériel de sécurité, y compris antivirus, antispyware, antispam, logiciel de contrôle d’accès au réseau, de cryptage et de prévention de la perte de données pour les ordinateurs de bureau, les serveurs de protection des systèmes de messagerie et le filtrage des passerelles de réseau, ont compilé les formes et les pourcentages de l’incidence des cyber-intrusions, comme indiqué dans le tableau 1.

Tableau 1 – Formulaires de saisie des rançongiciels en %

| COMMENT LE RANSOMWARE ENTRE DANS LE SYSTÈME D’ORGANISATION | % D’INCIDENTS |

| Via téléchargement de fichier/email avec lien malveillant | 29% |

| Par attaque à distance sur le serveur | 21% |

| Par email avec pièce jointe malveillante | 16% |

| Instances Public Cloud mal configurées | 9% |

| Grâce à notre protocole de bureau à distance (RDP) | 9% |

| Via un fournisseur qui travaille avec notre organisation | 9% |

| Via un périphérique USB/un support amovible | 7% |

Source : Pereira et Neves (2021, p. 75).

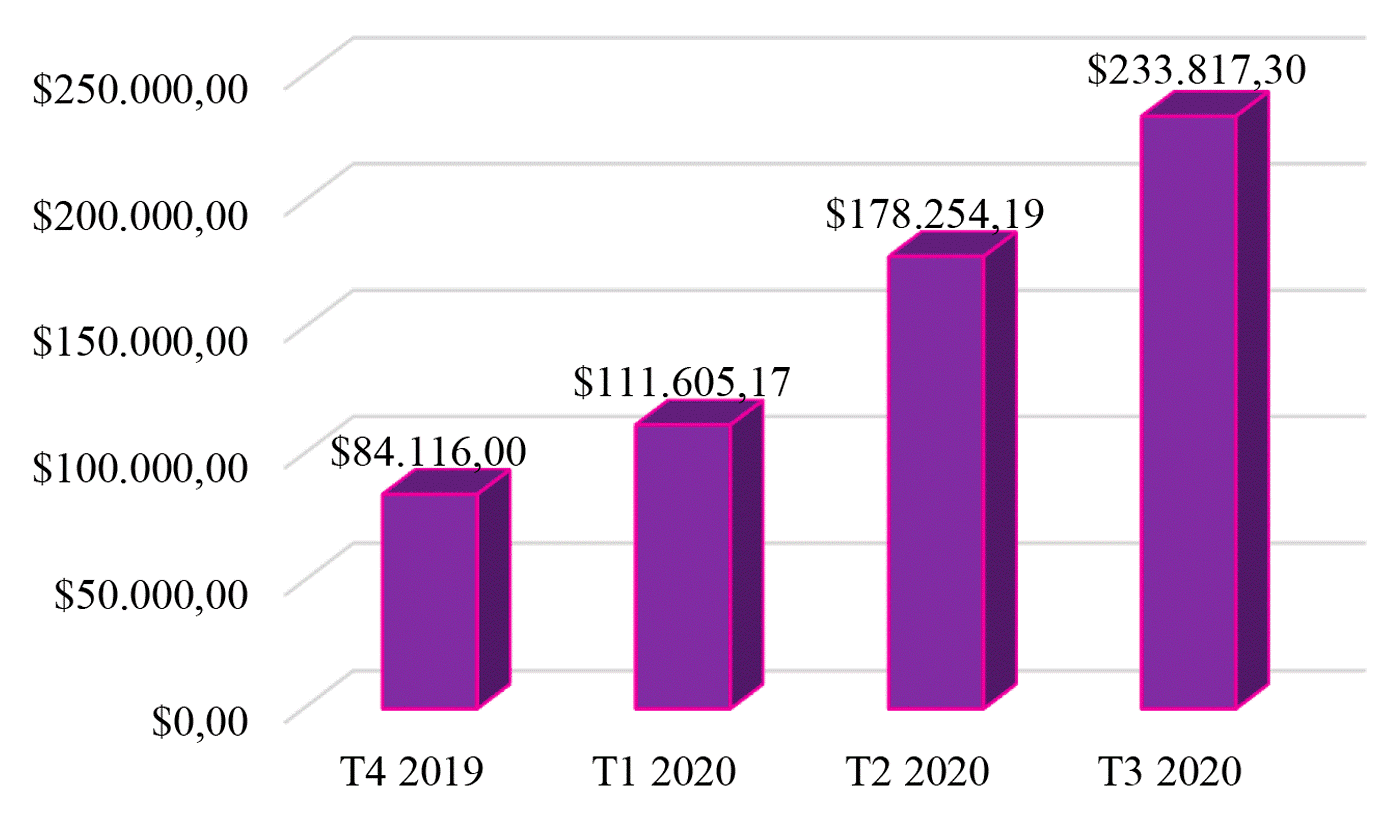

À leur tour, les données tabulées en 2020 par Coveware, une entreprise spécialisée dans la cybersécurité et la protection et la récupération contre les escroqueries électroniques, montrent un volume élevé de paiements de rançon de ransomware par de grandes organisations nord-américaines, provoquant une projection à la hausse des valeurs suggérées dans le actions ultérieures de ces groupes criminels (PEREIRA et NEVES, 2021). Le graphique 2 montre l’augmentation des paiements de rachat de 31%, atteignant le montant de 233 817 dollars américains.

Graphique 2 – Moyenne trimestrielle des paiements de rançon pour les rançongiciels

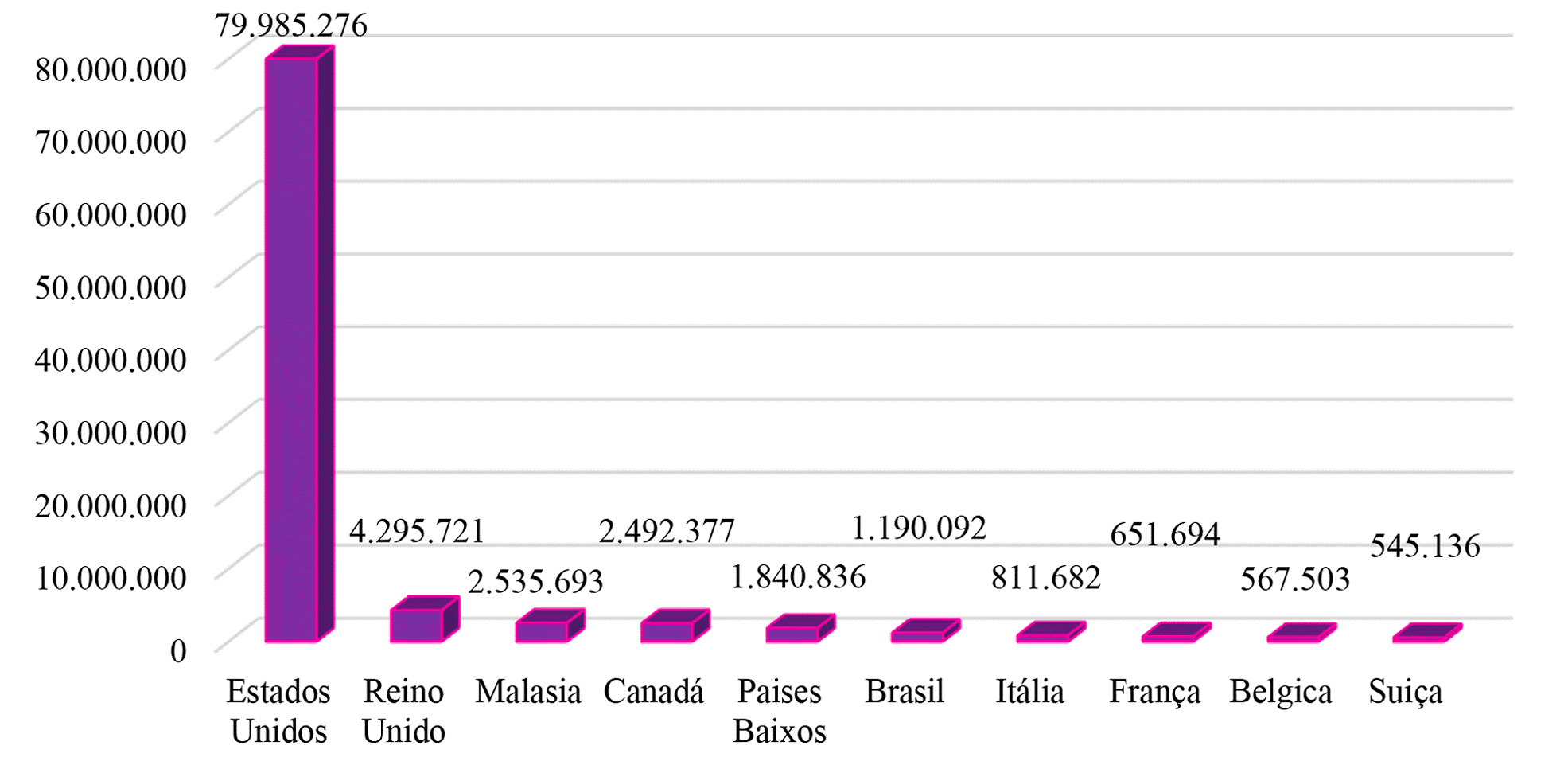

SonicWall, une entreprise spécialisée dans la création, la mise à l’échelle et la gestion de la sécurité dans les environnements cloud, hybrides et traditionnels, a préparé un rapport sur les cybermenaces survenues jusqu’en juillet 2020 dans différents pays, comme le montre le graphique 3 (PEREIRA et NEVES, 2021).

Graphique 3 – Attaques de ransomwares dans 10 pays jusqu’en juillet 2020

Afin de présenter les cas survenus ces dernières années aux États-Unis, les principales cyberattaques contre des entreprises et des institutions sont désormais rapportées ici.

En mai 2017, l’attaque du rançongiciel WannaCry a eu lieu, considérée comme la plus importante de tous les temps, affectant des ordinateurs dans différentes parties du monde. Ce logiciel malveillant ciblait le système Microsoft Windows installé sur différents types d’appareils. Medeiros et al. (2020) expliquent que c’est la cybercriminalité qui a causé des milliards de dollars de pertes financières, commençant à être considérée, dès lors, comme la grande leçon de ce qu’on appelait la « littératie numérique », au sens de l’adoption de sauvegardes systématiques.

Le rançongiciel WannaCry était considéré comme un logiciel malveillant qui a provoqué une véritable « épidémie mondiale qui s’est produite en mai 2017, se propageant à travers des ordinateurs sur lesquels Microsoft Windows était installé », pour être libéré uniquement sur paiement d’une rançon en bitcoins. Cette cyberattaque a été possible, en partie, en raison du manque d’habitude à mettre à jour les logiciels installés sur les milliers d’ordinateurs qui utilisent le système susmentionné (KASPERSKY LAB, 2022A).

Kumari et al. (2019) rapportent que le rançongiciel WannaCRy a affecté les appareils à grande échelle, atteignant des machines dans 150 pays en moins de 24 heures, ciblant les systèmes d’exploitation Windows de Microsoft. La rançon variait de 300 $ à 600 $, à payer en bitcoins. Au fur et à mesure que les attaques progressaient et que les rançons étaient payées, ce montant a atteint 1 077 dollars, selon le rapport Symantec 2017.

Parmi les victimes de ce malware figurent le British National Health Service, l’expéditeur international FedEx, Telefonica, entre autres grandes entreprises. En plus de cela, les systèmes du service de police en Inde et de plusieurs entreprises locales ont été sapés. Les pays touchés par WannaCry, en revanche, peuvent être mentionnés l’Espagne, le Portugal, la Russie, l’Ukraine et Taïwan (KUMARI et al., 2019).

Compte tenu de la gravité de ce crime et de la publicité obtenue par cette contamination, des enquêtes ont été ouvertes. Un bulletin de sécurité publié par Kaspersky Lab assure qu’en 2016, une vingtaine d’entreprises ont payé la rançon, sans jamais récupérer leurs documents. À son tour, IBM[2] a découvert que 70 % des administrateurs sur lesquels il avait enquêté avaient déclaré qu’ils auraient payé les rançons, tandis qu’Osterman Research a signalé que le montant total des payeurs de rançon était minime (KUMARI et al., 2019).

La grande question qui a permis tous ces cybercrimes est due à la projection du bitcoin, qui, étant une monnaie introuvable, a fourni de plus en plus d’audace à ces groupes criminels (KUMARI et al., 2019).

En mars 2020, le nouveau centre de dépistage du coronavirus de l’hôpital universitaire de Brno, en République tchèque, a été la cible d’un ransomware. « Les criminels ont eu accès au système hospitalier et ont chiffré les bases de données (NEWMAN, 2020 ; ARBULU, 2020, apud MEDEIROS et al., 2020, p. 653).

Une fois que la direction de cet hôpital a décidé de faire face au crime en refusant de payer la rançon, la solution a été de suspendre temporairement les soins, par la réaffectation de ses patients vers d’autres services médicaux (MEDEIROS et al., 2020).

Toujours en mars 2020, le système du district de santé publique de Champaign-Urbana (Illinois) a également été la cible de ransomwares, nuisant à ce service médical. Disposant d’une sauvegarde à jour de ses données électroniques, ce service de santé a pu décider du refus de payer toute rançon, et ses données n’ont été que peu affectées par l’action des malfaiteurs (MEDEIROS et al., 2020, p. 653).

Le 7 mai 2021, une cyberattaque a été menée contre la société Colonial Pipeline, une compagnie pétrolière chargée de fournir environ 2,5 millions de barils de pétrole qui circulent quotidiennement dans les pipelines de cette organisation, qui est chargée de fournir 45 % du diesel et de l’essence pour toute la côte est des États-Unis (ALECRIM, 2021B).

En conséquence, il y avait de longues files d’attente dans les stations-service, la hausse des prix et l’arrêt partiel ou total des services. L’approvisionnement en carburant a été interrompu pendant quelques jours, ce qui a conduit le gouvernement américain à déclarer l’état d’urgence dans cette région le 9 mai (ALECRIM, 2021B).

Lors de l’invasion cybernétique, la direction de l’entreprise a ordonné l’arrêt de la plupart de ses systèmes, dans le but de contenir la croissance de cette attaque. Pour contenir l’ampleur de la situation, et compte tenu de la pression subie pour normaliser l’approvisionnement, Colonial Pipeline a décidé de payer le montant réclamé, fixé à 75 bitcoins par Dark Side, une valeur qui correspondait, à l’époque, à 5 dollars américains million. Cette décision a permis la normalisation des systèmes électroniques de l’entreprise en quelques jours (ALECRIM, 2021B).

Les enquêtes promues par le FBI ont permis de récupérer une bonne partie de la rançon payée en juin de la même année. De plus, ils ont permis la découverte d’indices sur d’autres cyberattaques survenues au premier trimestre 2021, qui ont frappé d’innombrables autres entreprises, dont les résultats pourraient avoir atteint la barre des 50 millions de dollars américains (ALECRIM, 2021B).

Pour ces raisons, le gouvernement américain a publié l’offre d’une récompense de l’ordre de 10 millions de dollars américains à des groupes spécialisés qui pourraient collaborer avec des informations sur les membres de DarkSide, qui a apparemment cessé ses activités. On suppose que ses membres ont peut-être fondé un nouveau groupe appelé BlackMatter (ALECRIM, 2021B).

Fin mai 2021, la multinationale JBS, qui opère dans la transformation du bœuf, du porc, du mouton et du poulet, et dans la transformation du cuir, a subi une cyberattaque sur ses serveurs aux États-Unis et en Australie, décidant finalement de payer d’une rançon totale de 11 millions de dollars américains (LAVADO, 2021).

Après avoir payé la rançon, la société a rendu publique l’information selon laquelle les serveurs de sauvegarde de la société n’étaient pas affectés, révélant en outre qu’elle avait pris « des mesures immédiates, suspendu tous les systèmes concernés, notifié les autorités et activé le réseau mondial de professionnels de l’informatique et d’experts tiers de la société pour résoudre la situation ». Enfin, il a expliqué que la décision de payer la rançon était due au retard éventuel de « certaines transactions avec des clients et des fournisseurs » (LAVADO, 2021).

En octobre 2021, un attaque hacker a été commis DDoS (Distributed Deny of Service) a été commis contre le United States Department of Health and Human Services (HHS), qui est le Département américain de la Santé et des Services sociaux. Le piratage du système de santé du sud-est de la Floride a eu accès à environ 1,3 million de personnes, comprenant des données telles que les numéros d’identification, les antécédents médicaux des patients et les coordonnées bancaires exposées dans le piratage de Broward Health, qui est un réseau comprenant plus de 30 unités et dessert environ 2 millions de patients à Broward, Floride (LYNGAAS, 2022).

L’attaque DDoS, également connue sous le nom d’attaque par déni de service distribué, consiste à envoyer de nombreuses demandes d’accès jusqu’à épuisement de la limite de capacité spécifique applicable à toutes les ressources du réseau, y compris l’infrastructure qui permet le bon fonctionnement du site Web d’une organisation/institution particulière. Autrement dit, pour favoriser l’envoi de requêtes exagérées vers un site web, le criminel met en place un réseau zombie d’ordinateurs infectés, contrôlant toutes les actions de chaque machine pour favoriser la surcharge (KASPERSKY, 2022B).

Figure 8 – Représentation en image d’une attaque DDoS

À la suite de la divulgation de ce fait, la cybercriminalité susmentionnée a conduit les utilisateurs du système de santé nord-américain à rechercher des informations sécurisées sur la pandémie de Covid 19 dans d’autres sources, en évitant de consulter le site officiel de cet organisme, par crainte du vol de leur données (MEDEIROS et al., 2020).

En décembre 2021, une deuxième affaire fait référence au Lincoln College, fondé en 1865. C’était une université qui a promu de grandes réalisations dans le pays, notamment la Constitution américaine, la réalisation des droits civils individuels, en plus de générer des opportunités professionnelles dans le pays environnement rural dans l’État de l’Illinois (PRIVACY TOOLS, 2022).

Selon le magazine PPlware (2022), spécialisé dans l’actualité et l’information dans le domaine technologique, le Lincoln College est une « institution qui a surmonté des périodes économiques et sociales très difficiles qui ont été transversales au monde entier, comme les deux guerres mondiales, la Grippe Espagne ou la Grande Dépression, mais n’a pas été en mesure de résister à une attaque informatique par rançongiciel, après deux ans de pandémie ».

Malgré les avancées numériques réalisées pour son système d’exploitation, le Lincoln College n’a pas réussi à investir dans la cybersécurité. Avec cela, en plus du drame Covid 19, en décembre 2021, il a été victime d’un certain type de ransomware utilisé pour envahir ses systèmes, qui, ayant leurs serveurs et leurs données bloqués, ont été empêchés d’identifier environ 600 étudiants qui feraient leurs inscriptions, ainsi que les dons (PRIVACY TOOLS, 2022).

Même avec des investissements de l’ordre de « 100 000 dollars américains pour revitaliser les bases de données et stopper de nouvelles attaques, la ressource utilisée n’était pas un logiciel malveillant courant mais un logiciel potentiellement destructeur », il n’a fallu que quatre mois pour que cette institution ferme, après 157 ans d’activités ( OUTILS DE CONFIDENTIALITÉ, 2022).

En janvier 2022, c’était au tour du centre de détention de Bernalillo, le comté le plus peuplé du Nouveau-Mexique. Une invasion cybernétique a eu lieu qui a laissé toutes les caméras de sécurité et les mécanismes d’ouverture et de fermeture des portes, entre 00h00 et 5h00 du matin. De plus, toutes les données contenant les informations personnelles complètes des détenus et des crimes commis n’étaient pas disponibles (TECMUNDO, 2022).

Figure 9 – Centre de détention de Bernalillo (Nouveau-Mexique)

Jusqu’à la mise en place de la solution technique, les visites étaient suspendues, les détenus étaient maintenus dans leurs cellules, nécessitant l’utilisation de clés manuelles pour ouvrir ou fermer les portes nécessaires.

À leur tour, il y a des cybercrimes dans les applications de vidéoconférence. L’idée est unanime sur le fait qu’aucune application de communication n’est sécurisée à 100% quant à la confidentialité des informations qu’elles contiennent, y compris les fichiers dans les clouds, puisque les clouds sont des serveurs physiques situés dans différents pays, comme l’a démontré par exemple l’affaire Snowden (MEDEIROS et al., 2020, p.655).

Une autre vulnérabilité des applications d’appel vidéo est la possibilité pour les cybercriminels d’écouter les communications qui se produisent lors d’une conférence donnée, créant des situations embarrassantes, en essayant de fermer la réunion ou la salle de classe, par exemple, ou encore de transmettre des messages racistes et/ou pornographiques. Parmi les différentes occasions, on peut citer l’exposition de « photos de rendez-vous sur les réseaux sociaux, montrant le code d’identification de l’appelant, comme l’a fait le Premier ministre britannique, Boris Johnson, fin mars » (MEDEIROS et al., 2020, p. 655).

AMÉLIORATIONS DANS LA GESTION DE LA SÉCURITÉ DE L’INFORMATION

Selon le portail Tecmundo (2022), les attaques de ransomwares sont considérées comme « les plus grandes cybermenaces pour les entreprises privées et les institutions publiques aux États-Unis ». Cette déclaration est intervenue lorsque Tecmundo a rapporté des données calculées par Forcepoint, un développeur multinational américain de logiciels de sécurité informatique, de protection des données, de courtier de sécurité d’accès au cloud, de pare-feu et de solutions inter-domaines.

Cette enquête menée par Forcepoint a compilé des chiffres sur la manière dont 75 % des professionnels de la sécurité pensaient que de nouvelles attaques de logiciels malveillants et de rançongiciels se développeraient dans les organisations au cours des 12 prochains mois. Selon un rapport du Trésor américain sur un éventuel record de paiements de rançongiciels cette année-là, un groupe de travail a été créé dans le pays pour lutter contre ces crimes en 2021 (TECMUNDO, 2022).

À son tour, la CISA a publié une liste de mauvaises pratiques électroniques, qui sont : l’utilisation de l’authentification à facteur unique ; utilisation de logiciels non pris en charge (ou en fin de vie) ; utilisation de mots de passe et d’identifiants connus/fixes/standards (OWAIDA, 2021).

Parmi les différentes possibilités de protection efficace de vos systèmes d’exploitation, voici des indications recueillies auprès de différentes sources.

Brito (2016, p.12) fait référence à l’importance de la gestion de la sécurité de l’information. Il explique que les entreprises et les institutions sont toujours à la recherche de solutions pour atténuer la cybercriminalité, une activité en plein essor. Il s’agit d’identifier et de mettre en œuvre les bonnes pratiques qui visent à la protection efficace des données et des systèmes commerciaux et gouvernementaux, à travers des politiques publiques, en comptant également sur la définition de rôles et de responsabilités spécifiques.

Owaida (2021) rapporte les recommandations élaborées par la CISA, à propos des entreprises adoptant l’authentification multifacteur (MFA) comme option plus sécurisée, car elle fournit « une couche de sécurité supplémentaire et rend extrêmement difficile la réalisation d’attaques sur les comptes d’utilisateurs ». Cet auteur évoque les résultats satisfaisants obtenus en utilisant le MFA, rapportés dans une étude réalisée par Google, en partenariat avec l’Université de New York et l’Université de Californie.

Selon Cisa, une telle étude a démontré que « l’utilisation de MFA a entraîné le blocage de 100 % des bots automatisés, 99 % des attaques de phishing de masse et 66 % des attaques ciblant les comptes d’utilisateurs Google » (OWAIDA, 2021).

Parmi les différents systèmes multicouches, Kok et al. (2019, p.3) font référence à RansomWall, dont la dernière couche utilise « Machine Learning pour prédire le résultat des caractéristiques collectées dans les couches d’analyse statique, d’analyse dynamique et de trap ». Elle est considérée comme une méthode avec un taux de détection élevé, dont « le taux atteint 98,25 % et est quasiment nul de faux positifs en utilisant un algorithme Gradient Tree Boosting ».

Il existe également AntiBiotics, qui est basé sur l’authentification et les applications, utilisé pour contrôler l’accès à différents fichiers sur un appareil donné. Il est considéré comme efficace, car refuser l’accès aux fichiers peut empêcher les ransomwares de capturer le fichier (KOK et al., 2019, p.3).

En ce qui concerne la recherche d’anomalies système, les processus de surveillance et les répertoires de fichiers spécifiques doivent inclure un processeur, l’utilisation de la mémoire et les taux d’E/S, dont les opérations sont effectuées par divers périphériques externes, permettant le transfert de données entre l’environnement externe et l’ordinateur. Lorsqu’une anomalie est détectée, l’utilisateur reçoit « un message pour supprimer le suspect de sauvetage » (KOK et al., 2019, p.3).

Des pièges appelés honeyfiles peuvent également être créés, qui ont deux fonctions : attirer l’attaque vers un fichier qui n’est pas le vrai, et la seconde, analyser le type d’attaque, permettant ainsi une meilleure compréhension des menaces existantes, et la élaboration d’un plan d’élimination des nouvelles menaces (KOK et al., 2019).

Kumari et al. (2019) expliquent qu’il est possible de briser la symétrie entre la vision d’un analyste antivirus et les idées et les processus d’action des criminels. C’est l’utilisation du concept de clé publique de la cryptographie. Alors que l’analyste antivirus a connaissance d’une clé publique existant dans certains logiciels malveillants, le criminel voit la clé publique et également la clé privée correspondante, qui est extérieure au logiciel malveillant, puisque cet attaquant était le créateur des paires de clés.

Pourtant, Kumari et al. (2019) mentionne que des individus, des entreprises de différentes branches ou des institutions gouvernementales peuvent être la cible de différents types de cyberattaques, et il existe également une liste de différents types de rançons : CryptoLocker, CryptoLocker.F et TorrentLocker, CryptoWall, Fusob, WannaCry, Petya, Bad Rabbit et SamSam.

Parmi les différentes approches pour permettre l’analyse des différents types de malwares, par exemple, l’utilisation de la méthode Randep pour cartographier le comportement des malwares. Chaque attaque de ransomware se compose de trois phases, à savoir : « dans la première phase, des opérations furtives se produisent, dans la seconde, des activités suspectes, et dans la troisième, les actions évidentes sont prises » (KOK et al., 2019, p.3 ).

L’analyse des ransomwares doit se faire selon deux approches : « l’analyse statique, qui vérifie le code source du malware, et l’analyse dynamique, qui vérifie les actions du malware après son exécution » (KOK et al., 2019, p.3). La méthode RanDroid vise à identifier les menaces sous forme de texte ou d’image, à partir de certains codes applicatifs.

En ce qui concerne les attaques d’usurpation d’identité, à travers l’étude réalisée par Carvalho et Pelli (2017, p.99), il a été constaté que l’application de techniques de sélection de caractéristiques et de classification de modèles pour détecter l’usurpation DNS dans les réseaux locaux d’ordinateurs, des résultats très positifs ont été trouvé, « dont la moyenne était de 98,33% ± 0,64% dans la détection dans la classe de défaillance du réseau, c’est-à-dire lorsqu’ils étaient sous attaque DNS Spoofing ».

À son tour, Branco (2021) rapporte le manuel d’instructions publié par CISA, suggérant de bonnes pratiques de protection qui collaborent pour prévenir de nouveaux cybercrimes :

- Effectuez des sauvegardes fréquentes des données, en les conservant dans un environnement hors ligne protégé par cryptage ;

- Créez un plan de cybersécurité de base pour répondre aux incidents, maintenir les opérations et communiquer sur les mesures à prendre;

- Utilisez les paramètres d’accès à distance appropriés, effectuez des analyses de vulnérabilité fréquentes et maintenez les logiciels à jour ;

- S’assurer que tout le monde utilise les paramètres de sécurité recommandés, en désactivant les ports et protocoles inutilisés tels que Server Message Block (SMB) lorsque cela est possible ;

- Meilleures pratiques d’hygiène en matière de cybersécurité : gardez les logiciels antivirus et antimalware actifs et à jour, limitez l’utilisation des comptes à accès privilégié et utilisez toujours des solutions d’accès multifacteur lorsque cela est possible.

Selon Brito (2016, p. 12-13), certaines normes internationales standard ont été développées pour l’élaboration et la maintenance des processus liés à la gestion de la sécurité de l’information, qui sont devenues connues sous le nom de série 27000. À cette fin, 10 prémisses de base applicables ont été répertoriées pour les différentes organisations, il s’agit de : Politique de sécurité de l’information ; sécurité organisationnelle ; Classification et contrôle des actifs informationnels ; Sécurité des personnes ; sécurité physique et environnementale ; Gestion des opérations et des communications ; Contrôle d’accès; développement et maintenance de systèmes ; Gestion de la continuité des activités et de la conformité.

L’ISO 27001 appartient à la série mentionnée. Il s’agit de la norme internationale qui spécifie le système de gestion de la sécurité de l’information (SGSI), dont l’objectif est l’adoption d’un ensemble d’exigences pour établir, mettre en œuvre, exploiter, surveiller, réviser, maintenir et améliorer le SGSI, afin de mettre en œuvre des contrôles qui visent pour gérer correctement les risques de sécurité de l’information présents dans les organisations (BRITO, 2016).

En outre, la norme ISO 27001 susmentionnée vise à garantir que tous les appareils sont maintenus avec une sécurité virtuelle adéquate, nécessitant une mise à jour permanente du système d’exploitation, empêchant de nouvelles menaces, vulnérabilités et impacts commerciaux négatifs (BRITO, 2016). Cette norme couvre les entreprises liées à l’industrie, au commerce, aux services, aux institutions gouvernementales et non gouvernementales.

Parmi les avancées réalisées pour renforcer les bonnes pratiques en Management de la Sécurité de l’Information, Kumari et al. (2019) mettent en avant l’antibiotique, en tant que mécanisme de protection contre les ransomwares, dont l’approche consiste en plusieurs types d’authentification périodique, telle que biométrique et humaine, qui se fait via CAPTCHA. Le concept de base de l’antibiotique est de s’adapter au besoin de réponses dans l’authentification de l’utilisateur, tout en maintenant les niveaux de sécurité prévus.

CONCLUSION

La rapidité avec laquelle les ressources électroniques et les différentes technologies ont évolué au fil du temps a permis à l’humanité de vivre, dans le présent, des situations positives très audacieuses, illustrées par les nombreuses possibilités apportées par la mondialisation, dans lesquelles les individus communiquent et construisent leurs connaissances et reçoivent des informations et l’actualité en temps réel.

En réponse à la question directrice liée au présent thème, ayant comme question « quelles seraient les meilleures pratiques en matière de gestion des systèmes de technologie de l’information et comment peuvent-elles collaborer pour atténuer les attaques de ransomware ? », il a été dit qu’en plus de l’analyse de la littérature sélectionnée Quant aux théories, aux événements rapportés et à toute l’évolution que nous vivons, le travail des spécialistes doit précéder les actions des criminels, à travers l’intelligence artificielle, les techniques de prévention existantes, et le développement d’instruments visant la sécurité et la protection des données personnelles et les actifs financiers des individus et des organisations, anticipant les prochaines étapes des groupes criminels émergeant du dark web.

Parmi les différentes propositions de prévention listées dans cet article, déjà adoptées par des experts au sein des organisations, je crois sincèrement au besoin de sensibilisation, d’éducation et de formation en Sécurité de l’Information, à travers l’adoption des bonnes pratiques décrites par la Norme ISO/IEC 27001.

Avec cette action, les entreprises pourront mettre en pratique une bonne gestion des technologies de l’information, empêchant les erreurs les plus simples, telles que l’utilisation de mots de passe faibles, que leurs employés cliquent sur n’importe quel lien reçu d’e-mails inconnus, ou cliquent sur n’importe quelle publicité qui apparaît sur un site Web particulier.

RÉFÉRENCES

ALECRIM, Emerson. PF diz que dados do Ministério da Saúde não foram criptografados por hackers. 10 dez 2021A. Disponível em:

https://tecnoblog.net/noticias/2021/12/10/pf-diz-que-dados-do-ministerio-da-saude-nao-foram-criptografados-por-hackers/; acesso em 06 jul 2022.

ALECRIM, Emerson. EUA pagam US$ 10 mi por hackers do ransomware que atacou Colonial Pipeline. Matéria publicada em nov 2021B. Disponível em: https://tecnoblog.net/noticias/2021/11/05/eua-oferecem-10-milhes-dolares-informacoes-ransomware-darkside/ ; acesso em 28 jul 2022.

BRANCO, Dácio Castelo. FBI alerta sobre ataque ransomware que afetou 30 empresas dos EUA em 2021. 26 out 2021. Disponível em:

https://canaltech.com.br/seguranca/fbi-alerta-sobre-ataque-ransomware-que-afetou-30-empresas-dos-eua-em-2021-199963/ ; acesso em 06 jul 2022.

BRITO, Douglas Roberson de. Combatendo a ameaça ransomware aplicando a norma NBR ISO/IEC 27001:2013 na gestão da segurança da informação. Monografia [Especialização em gestão de Tecnologia da Informação e Comunicação] apresentada ao Departamento Acadêmico de Eletrônica da Universidade Tecnológica Federal do Paraná. Curitiba, PR. 2016. Disponível em:

http://repositorio.roca.utfpr.edu.br/jspui/bitstream/1/19456/1/CT_GETIC_V_2015_07.pdf; acesso em 06 jul 2022.

CARVALHO, Henrique Carlos Fonte Boa; PELLI, Eduardo. Técnicas de reconhecimento de padrões para identificação de ataque de DNS. Revista Brasileira de Computação Aplicada (ISSN 2176-6649), Passo Fundo, vol. 9, n. 2, p. 99-110, jul. 2017. Disponível em: http://seer.upf.br/index.php/rbca/article/view/6279/4288; acesso em 13 jul 2022.

FIREEYE. Visualização de ataques ransomware em tempo real. 2022. Disponível em: https://www.fireeye.com/cyber-map/threat-map.html; acesso em 06 jul 2022.

FORNASIER, Mateus de Oliveira; SPINATO, Tiago Protti; RIBEIRO, Fernanda Lencina. Ransomware e cibersegurança: a informação ameaçada por ataques a dados. Recista Thesis Juris. E-ISSN: 2317.3580. 20 mai 2020. Disponível em: https://periodicos.uninove.br/thesisjuris/article/view/16739; acesso em 11 jul 2022.

GAFETY. O que é RaaS (Ransomware as a Service)? Artigo publicado em 23 mar 2021. Disponível em: https://gatefy.com/pt-br/blog/o-que-e-raas-ransomware-as-a-service/; acesso em 28 jul 2022.

KASPERSKY LAB. O que é o ransomware WannaCry? 2022A. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ransomware-wannacry; acesso em 27 jul 2022.

KASPERSKY. O que são ataques de DDoS? 2022B. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ddos-attacks; acesso em 28 jul 2022.

KOK, Sim Hoong; ABDULLAH, Azween; JHANJHI, Noor Zarman; SUPRAMANIAM, Mahadevan. Prevenção de Crypto-Ransomware usando um Algoritmo de Detecção de Criptografia. Computadores, nov. 2019, 8, 79; doi:10.3390/computadores8040079. Disponível em: http://paper.ijcsns.org/07_book/201902/20190217.pdf; acesso em 27 jul 2022.

KUMARI, Anjali; BHUIYAN, Md Zakirul Alam; NAMDEO, Jigyasa; KANAUJIA, Shipra; AMIN, Ruhul; VOLLALA, Satyanarayana. Proteção contra ataques de resgate: Uma Abordagem Criptográfica. Springer Nature Switzerland AG 2019. G. Wang et al. (Eds.): SpaCCS 2019, LNCS 11611, pp. 15-25, 2019.

https://doi.org/10.1007/978-3-030-24907-6_2; acesso em 27 jul 2022.

LAVADO, Thiago. JBS pagou US$ 11 milhões em resgate a autores de ataque ransomware. Matéria publicada em 09 jun 2021. Disponível em: https://exame.com/tecnologia/jbs-pagou-us-11-milhoes-a-autores-de-ataque-de-ransomware/; acesso em 06 jul 2022.

LEMA, Markus Carpeggiani de; FREITAS, Marcio. Ataques Ransomware. 5º. Seminário de tecnologia, Gestão e Educação. III Jornada Acadêmica & Simpósio de Egressos. ISSN 2675-1623. Faculdade e Escola Técnica Alcides

Maya. Rio Grande do Sul – maio 2021. Disponível em:

http://raam.alcidesmaya.edu.br/index.php/SGTE/article/view/326/318; acesso em 11 jul 2022.

LYNGAAS, Sean. Sistema de saúde da Flórida é invadido e dados de 1,3 milhão são expostos. 04 jan 2022. Disponível em: https://www.cnnbrasil.com.br/tecnologia/sistema-de-saude-da-florida-e-invadido-e-dados-de-13-milhao-sao-expostos/; acesso em 28 jul 2022.

MARIETTO, Maria das Graças Bruno. Sociedade da Informação e Geografia do Ciberespaço. INTERAÇÕES Revista Internacional de Desenvolvimento Local. vol. 2, n. 3, p. 29-36, set. 2001.

MARTON, Fábio. Anonymous descobre que “ataque ransomware” ao Ministério da Saúde era outra coisa; PF confirma. 10 dez 2021. Disponível em:

https://olhardigital.com.br/2021/12/10/seguranca/anonymous-pf-ransomware-ministerio-saude/; acesso em 06 jul 2022.

MASSENO, Manuel David; WENDT, Emerson. O ransomware na lei: apontamentos breves de direito português e brasileiro. Revista Eletrônica Direito & TI, vol. 1, n. 8, 2017. Disponível em: https://direitoeti.emnuvens.com.br/direitoeti/article/view/80; acesso em 11 jul 2022.

MEDEIROS, Breno Pauli; GOLDONI, Luiz Rogério Franco; BATISTA JR, Eliezer; ROCHA, Henrique Ribeiro da. O uso do ciberespaço pela administração pública na pandemia da COVID-19: diagnósticos e vulnerabilidades. Revista de Administração Pública. Rio de Janeiro, vol. 54, n. 4, p. 650-662, jul. – ago. 2020. Disponível em: https://www.scielo.br/j/rap/a/x3VKDBRYpkvNb8dmXN4rNyR/?lang=pt&format=pdf; acesso em 06 jul 2022.

MITRA, Amrita. What is ARP Spoofing? Figura 5. Publicada em março de 2017. Disponível em: https://www.thesecuritybuddy.com/data-breaches-prevention/what-is-arp-spoofing/; acesso em 28 jul 2022.

OLIVEIRA, Jéssica Cristina de. Ransomware – Laboratório de Ataque do WannaCry. Monografia [graduação em Engenharia de Software] apresentada à Universidade de Brasília – UnB Faculdade UnB Gama – FGA Engenharia de Software. Nov. 2018. Disponível em: https://bdm.unb.br/bitstream/10483/23052/1/2018_JessicaCristinaDeOliveira_tcc.pdf; acesso em 11 jul 2022.

OWAIDA, Amer. Agência de cibersegurança dos EUA adiciona a autenticação de fator único à lista de práticas inadequadas. Matéria publicada em 20 Oct 2021. Disponível em: https://www.welivesecurity.com/br/2021/10/20/agencia-de-ciberseguranca-dos-eua-adiciona-a-autenticacao-de-fator-unico-a-lista-de-praticas-inadequadas/; acesso em 06 jul 2022.

PEREIRA, Nicholas de Lucas Bastos; NEVES, Lucas Miranda. Ransomware e Phishing durante a pandemia Covid-19 (Coronavírus). Revista Tecnológica Fatec Americana, vol. 9, n. 01. 31 ago 2021. Disponível em: DOI: 10.47283/244670492021090167; Acesso em 11 jul 2022.

PHILOT, Daniel Rocha. Segurança da Informação: Ataques Ransomware e Proteção de Dados. Relatório de pesquisa na modalidade de Estudo de Caso apresentado ao Curso de Tecnólogo em Gestão da Tecnologia da Informação da Universidade do Sul de Santa Catarina. Palhoça (SC), 2021. Disponível em: https://repositorio.animaeducacao.com.br/bitstream/ANIMA/17754/1/DANIEL_ROCHA_PHILOT-Estudo_Caso-2021.pdf; acesso em 11 jul 2022.

PIMENTEL, Jose Eduardo de Souza; CABRERA, Diego Antunes; FORTE, Cleberson Eugênio. Ransomware: do surgimento aos ataques “as a service”. Congresso de Segurança da Informação das Fatec (FATEC SEG). I FatecSeg – Congresso de Segurança da Informação – 17 e 18 set 2021. Disponível em: https://www.fatecourinhos.edu.br/fatecseg/index.php/fatecseg/article/view/44/4; acesso em 11 jul 2022.

PPLWARE. Universidade com 157 anos fecha portas devido… a Ransomware. Matéria publicada em 11 mai 2022. Disponível em: https://pplware.sapo.pt/informacao/universidade-com-157-anos-fecha-portas-devido-a-ransomware/; acesso em

PRIVACY TOOLS. Tradicional universidade dos EUA, Lincoln College, fecha suas portas após um ataque ransomware. 2022. Disponível em: https://www.privacytools.com.br/tradicional-universidade-dos-eua-lincoln-college-fecha-suas-portas-apos-um-ataque-ransomware/; acesso em 06 jul 2022.

SILVA, Daniel Neves. Guerra Fria. 2022. Disponível em: https://mundoeducacao.uol.com.br/historiageral/guerra-fria.htm#:~:text=A%20Guerra%20Fria%20teve%20os,)%2C%20entre%201947%20e%201991; acesso em 12 jul 2022.

SILVA, Eduardo Araújo da. Ciberespaço e Cibercultura: Definições e Realidades Virtuais Inseridas na Práxis do Homem Moderno. 15 abr 2014. Disponível em: https://www.pedagogia.com.br/artigos/ciberespaco_cibercultura/index.php?pagina=3; acesso em 13 jul 2022.

SONICWALL. Visualização de ataques ransomware em tempo real. 2022A. Disponível em: https://attackmap.sonicwall.com/live-attack-map/; acesso em 06 jul 2022.

TECMUNDO – Ataque de ransomware desligou portas automáticas de prisão nos EUA. 11 jan 2022. Disponível em: https://www.tecmundo.com.br/seguranca/231807-ataque-ransomware-desligou-portas-automaticas-prisao-eua.htm; acesso em 06 jul 2022.

TIC NEWS. Senado norte-americano aprova pacote de cibersegurança. 10 03 2022. Disponível em: https://www.apdc.pt/noticias/atualidade-internacional/senado-norte-americano-aprova-pacote-de-ciberseguranca; acesso em 29 jul 2022.

ANNEXE – NOTE DE BAS

2. International Business Machines.

[1] Technologue en gestion des technologies de l’information. ORCID : 0000-0002-5179-3114.

Envoyé : Août 2022.

Approuvé : Août 2022.