ОБЗОРНАЯ СТАТЬЯ

SANTOS, Levi Alves dos [1]

SANTOS, Levi Alves dos. Атаки ransomware и уровень защиты государственных систем. Revista Científica Multidisciplinar Núcleo do Conhecimento. Год. 07, изд. 08, Том. 04, с. 132-161. Август 2022 г. ISSN: 2448-0959, ссылка для доступа: https://www.nucleodoconhecimento.com.br/технология-ru/атаки-ransomware

СВОДКА

Ransomware — это вредоносное software, используемое для захвата и шифрования личных, деловых или правительственных данных, после чего происходит кража/блокировка требования о выкупе с помощью криптовалюты, отслеживание которой невозможно. Наводящим вопросом является вопрос: каковы передовые методы управления системами информационных технологий и как они могут сотрудничать для смягчения атак ransomware? Цель этой статьи — представить несколько случаев атак ransomware на электронные системы различных крупных компаний в США и существующие превентивные средства для снижения таких рисков. Эта оригинальная статья была разработана с использованием методологии библиографического исследования для обсуждения вредоносных электронных программ (malwares) в объясненной схеме. Были сделаны следующие основные выводы: необходимо применять передовой опыт, связанный с безопасностью и управлением информацией; инвестиции в системы безопасности высокого уровня для защиты локальной или удаленной сети; инвестиции в профессионалов, специализирующихся в области информационных технологий, и обладателей солидных знаний в области ransomware; стандартизация использования и практики использования организационных устройств; создание и хранение системных резервных копий; осведомленность физических лиц и компаний о невыплате выкупа.

Ключевые слова: Киберпространство, Киберпреступность, Ransomware.

ВВЕДЕНИЕ

Информация в настоящее время является самым мощным ресурсом для отдельных лиц, организаций и государственных учреждений. По словам Brito (2016, стр. 8), информация со временем стала представлять собой важный капитал в контексте организаций, государственных учреждений и в личной сфере. Что касается коммерческой сферы, то неправомерный доступ третьих лиц к конфиденциальной информации компании может привести к ее провалу в своем рыночном сегменте, а также в финансовом секторе.

В этой перспективе киберпространство представляет собой структуру, территориальность которой выстроена на глобальном уровне на основе информационного общества. Его динамика включает в себя отношения между локальными и глобальными пространствами, осуществляемые через «информационные и кооперационные сети самой разнообразной природы», опираясь на свою физическую структуру и поток информации, возможный для формирования и функционирования виртуальных сообществ Интернет (СИЛЬВА, 2014).

Частота крупномасштабных атак ransomware на американские компании с 2017 года будет представлена на основе представления различных случаев с выплатой выкупа и без нее. Кроме того, были перечислены различные типы malwares ПО и эффекты, действующие на устройствах его жертв.

Наводящим вопросом является вопрос: каковы передовые методы управления системами информационных технологий и как они могут сотрудничать для смягчения атак ransomware?

Цель этой статьи — представить многочисленные случаи атак ransomware на электронные системы различных крупных компаний в США и превентивные средства, которые в настоящее время существуют для снижения таких рисков.

Настоящее библиографическое исследование представит краткую хронологию, связанную с появлением Интернета, развитием информационных технологий и устройств, появлением и эволюцией вредоносных виртуальных программ, крупнейшими кибератаками, которые произошли за последнее десятилетие против североамериканских компаний, и список мер безопасности, которые вместе составляют лучшие практики в этом сегменте.

ПОЯВЛЕНИЕ ИНТЕРНЕТА

В промежутке между 1947 и 1991 годами возникает Холодная война, невооруженный конфликт, но политико-идеологического характера, между двумя величайшими мировыми державами, на тот момент, Соединенными Штатами Америки (США) и Советским Союзом (СССР), разделив глобальную деревню на две группы, которые представляли соответственно капитализм и коммунизм (SILVA, 2022).

В этот момент возникла потребность в гибкой, безопасной и эффективной связи, которая была разработана государственной администрацией США для обеспечения взаимосвязи между университетами и исследовательскими центрами (SILVA, 2022).

Родился Интернет, ставший популярным в 1990-х годах, благодаря появлению информационных и коммуникационных технологий (ИКТ), которые позволили постепенно оцифровывать различные типы материалов и документов (SILVA, 2014), в дополнение к разработке электронных средств массовой информации в качестве новый вариант гибкой коммуникации при интеграции между правительствами и гражданами за счет «инноваций, рационализации и принятия моделей управления, в которых приоритет отдается доступности информации и услуг для граждан (MEDEIROS et al., 2020, стр. 652).

Для Medeiros et al. (2020, стр. 651), киберпространство доминирует над человеческими взаимодействиями, будучи, однако, искусственным пространством, состоящим из «уникальных особенностей, которые сформировались из взаимосвязи физических слоев (людей и машин) с цифровыми слоями (software и информация)».

Что касается информационного общества, Marietto (2001) учит, что оно состоит не только из определенного ограниченного физического пространства, но и из того, что переживается сообществами, чьей коммуникационной средой является именно киберпространство.

Чтобы определить это понятие, Marietto (2001, стр. 32) приводит определение Irvine (1998), когда он объясняет, что это «воображаемый слой сетей, расположенный поверх физической структуры городов, слой, который включает в себя « космическая экономика и глобальная инфраструктура», отмечая, что композиция этого материального пространства также происходит посредством телефонных, телеграфных, факсимильных, компьютерных сетей и т. д.

Термин киберпространство появляется в научно-фантастической книге «Neuromancer» за авторством William Gibson, в которой киберпространство приписывается «концепции искусственной среды, в которой данные и социальные отношения перемещаются без разбора, то есть это нефизическое пространство» в котором согласованная галлюцинация может быть испытана его пользователями в любое время» (SILVA, 2014).

Для Marietto (2001) киберпространство способствовало изменению концепций, связанных с пространством и временем, которые постепенно адаптируются к новой мировой реальности, поскольку разрабатываются физические структуры и информационные потоки, представленные cybermaps, которые демонстрируют: количество хостов в каждой пространственной единице; количество компьютеров с выходом в интернет; количество зарегистрированных доменов и количество телефонных пользователей.

В свою очередь, Silva (2014) приводит определение, данное Manuel Castells (2000) в отношении формирования новых культур из новых коммуникативных процессов, которые также основаны на потреблении различных сигналов, что позволяет смешивать человеческое поведение в виртуальной реальности. Следует отметить, что киберпространство реализуется через гигантскую техническую инфраструктуру, включающую в себя телекоммуникационную сферу и клубок кабелей, проводов, сетей, компьютеров и т.д.

В качестве примера объема и скорости атак здесь указаны две ссылки, позволяющие их визуализацию в режиме реального времени, это: на сайте SonicWall: https://attackmap.sonicwall.com/live-attack-map/; а второе указание будет на веб-сайте Fireeye: https://www.fireeye.com/cyber-map/threat-map.html.

Это впечатляющий ход.

ЧТО ТАКОЕ RANSOMWARE?

Согласно Oliveira (2018), с созданием и эволюцией различного softwares со специфическими характеристиками, т. е. широкими и открытыми, это творения, допускающие существование уязвимостей, которые вместе с возможными hardware сбоями объединяют лазейки для атаки на ваши системы, известные как кибератаки.

Таким образом, в отношении киберпреступлений Philot (2021) объясняет, что Интернет — это неограниченная граница, объединяющая отдельных лиц, компании и государственные учреждения, с учетом доступа, полученного с тех пор.

Термин «ransomware» появился в результате слияния слов ransom (выкуп) и malware (вредоносная программа) и использовался для объяснения класса malwares, целью которых является блокирование, захват и скремблирование личных и финансовых данных, существующих на электронных устройствах, с с целью вымогательства у своих жертв (LEMA и FREITAS, 2021).

С целью незаконного проникновения в определенную компьютерную систему других, заражение определенного устройства ransomware направлено на то, чтобы нанести ущерб и заблокировать рассматриваемую систему и всю содержащуюся в ней информацию, чтобы запросить денежный выкуп через криптовалюты, которые является неотслеживаемой виртуальной валютой, так как отсутствует государственный контроль.

Согласно Fornasier (2020, стр. 209), ransomware появились примерно в 1990 году, когда Joseph Popp обнаружил вредоносные коды, предназначенные для заражения различных компьютеров. Pimentel (2021) описывает, что эти группы составили новую преступную индустрию.

Успех в проведении кибератак и последующее получение выкупа позволяли преступникам становиться все более и более смелыми. Fornasier (2020, стр. 209) упоминает, что в 2020 году операторы ransomware Doppelpaymer запустили веб-сайт для разоблачения украденных данных различных компаний, являющихся объектом их преступлений, чьи жертвы отказались платить выкуп.

Lema и Freitas (2021, стр. 6) объясняют, что атаки ransomware первоначально затронули платформу Windows, но ее эволюция стала позволять совершать преступления и на других платформах, таких как Apple, Android и Linux. В настоящее время они даже попадают на умные часы через ransomware Locker.

Pimentel (2021, стр. 3) сообщает, что первоначальная концепция компьютерного вируса родилась примерно в 1940 году,объявил John von Neumann в своей статье «Theory of Self-Reproducing Automata» («Теория самовоспроизводящихся автоматов»), опубликованной в 1966 году. Были сформулированы коды для повреждения машин, которые должны копировать себя для заражения новых хостов.

Тем не менее Pimentel (2021, стр. 3) описывает краткую хронологию появления компьютерных вирусов:

-

-

- 1971 – Vírus Creeper, sem objetivo malicioso, foi criado por Bob Thomas, da empresa BBN Technologies, cuja finalidade era autorreplicar-se e ser removido do host anterior de forma automática a cada nova infecção (KASPERSKY, 2021, apud PIMENTEL, 2021);

- 1982 – Vírus Elk Cloner, o primeiro utilizado de forma massiva, atingiu os computadores populares dotados de sistema operacional da Apple II. Depois de 50 inserções do disquete infectado no sistema leitor de um dispositivo, o vírus exibia um poema na tela do aparelho infectado do usuário (AVG, 2021, apud PIMENTEL, 2021);

- 1984 – Vírus Core Wars, criado nos laboratórios Bell Computers. Era um tipo de vírus mais potente que os anteriores, que comprometia a memória RAM das máquinas; alastrou-se nas universidades americanas (MEYER, 2015, apud PIMENTEL, 2021);

- 1986 – Brain e Bouncing Ball foram os malwares capazes de infectar o setor de boot dos disquetes. Ao mesmo tempo surgiram outros vírus capazes de infectar arquivos com extensão exe e com. O vírus Brain é considerado o primeiro vírus capaz de contaminar os personal computers (PCs) (MEYER, 2015, apud PIMENTEL, 2021);

- Para combatê-lo, John McAfee desenvolveu, em 2012, o famoso antivírus McAfee, ao mesmo tempo em que abriu sua empresa homônima (AVG, 2021; OFICINA DA NET, 2015, apud PIMENTEL, 2021).

- Já o Bouncing Ball é considerado um vírus com função não destrutiva, porém, instalava-se no primeiro setor do disquete, contaminando todo o sistema conforme inseridos outros disquetes (MEYER, 2015, apud PIMENTEL, 2021);

- 1989 – Cavalo de troia AIDS (ou PC Cyborg Trojan) primeiro ransomware, desenvolvido por Joseph Frank Popp. Utilizava-se de um contador para numerar cada reinicialização do sistema operacional, até chegar à 90ª., quando então os arquivos da máquina infectada ficavam ocultos e inacessíveis para a vítima. Uma única chave era utilizada para criptografar e decriptar os arquivos, depois do pagamento do resgate. Uma vez que o criminoso fornecia uma caixa postal no Panamá para o pagamento de US $189, ele foi descoberto pela polícia, porém, sob a alegação de que seus ganhos seriam destinados às pesquisas pela cura da AIDS, foi considerado legalmente inimputável (PIMENTEL, 2021, p. 3-4);

- 1992 – Vírus Michelangelo, criado para ser inativo e indetectável até o dia 06 de março, aniversário do artista, e a partir dessa data, ele corrompia os arquivos, sobrescrevendo caracteres aleatórios (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 1999 – Vírus de macro Melissa, criado por David L. Smith, considerado o primeiro a empregar engenharia social para ser espalhado, que ocorre por e-mail, partindo de um dos contatos da vítima (AVG, 2021, apud PIMENTEL, 2021, p. 3-4);

- 2000 – Vírus Iloveyou infectou milhões de usuários do Windows, incluindo o Pentágono e a CIA. Era difundido por um e-mail com um arquivo anexo denominado Love-letter-for-you, que, ao ser executado, retransmitia a mensagem para todos os contatos do usuário (AVG, 2021, apud PIMENTEL, 2021, p. 3-4).

-

В период с 1989 г. (создание AIDS) по 2005 г. были зафиксированы малозначимые атаки ransomware, вновь обретшие силу только в 2005 г. В период до появления биткойна (в 2007 г.) расследованиям удалось проследить выплату выкупов; однако по состоянию на 2017 г. атаки возобновились с гораздо большей силой и частотой (PIMENTEL, 2021).

Brito (2016, стр. 16) объясняет возникновение некоторых случаев в период между 2005 и 2006 годами, отмеченных Trend Micro, в России при проверке «сжатия некоторых типов файлов и перезаписи их заархивированным файлом с паролем». Одновременно был создан текстовый файл, информирующий пользователя о том, что его данные были украдены, которые могут быть переданы жертве после уплаты 300 долларов США.

С популяризацией этой новой преступной коммерческой деятельности, по состоянию на март 2012 г., Trend Micro подтвердила распространение случаев в Европе и Северной Америке, когда затем появился новый тип ransomware, которые шифровали (перемешивать) файлы одновременно с заблокировал операционную систему пострадавшего устройства (BRITO, 2016, стр. 16).

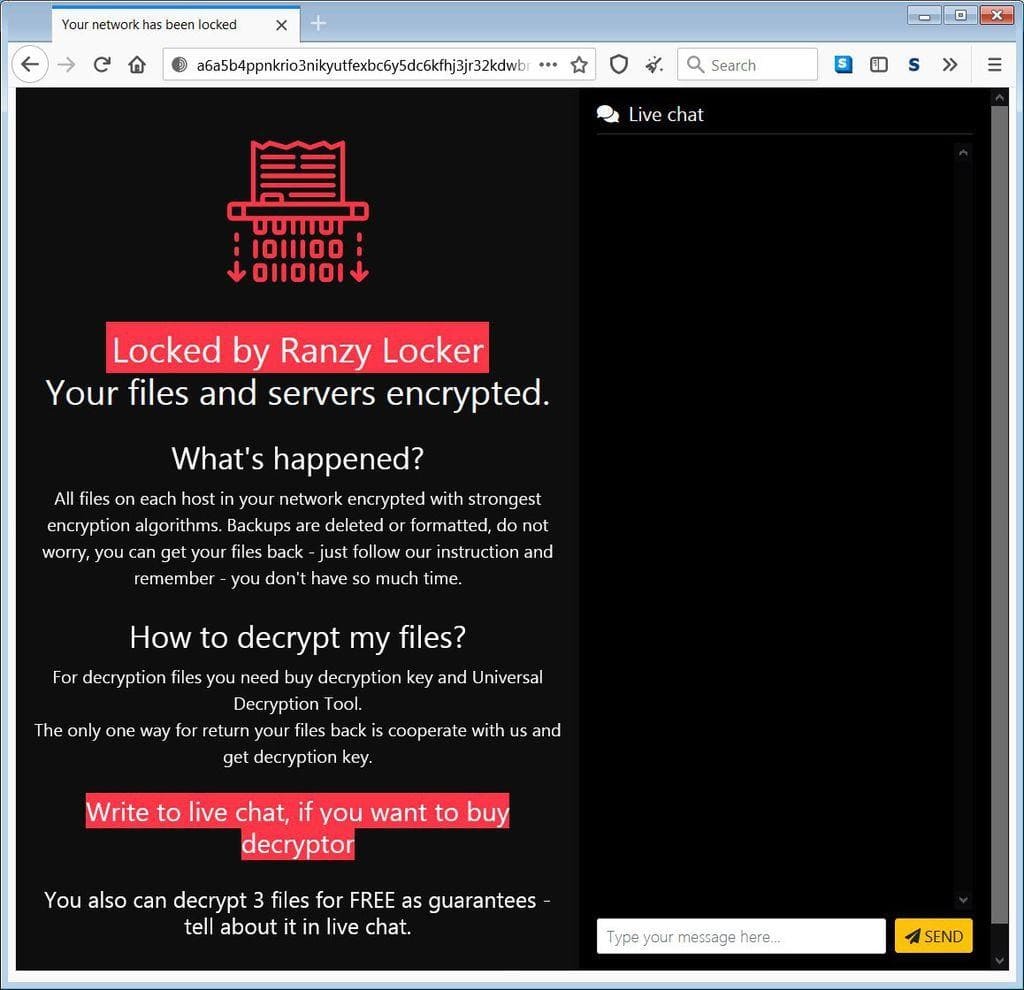

Рисунок 1 – Изображение информационного блокирования

Шифрование направлено на то, чтобы заблокировать украденный файл, обманом заставив жертву заплатить выкуп. Однако следует отметить, что криптография также может использоваться на законных основаниях, чтобы «защитить конфиденциальность и конфиденциальность пользователей» (KOK et al., 2019, стр. 2). Для этого существует определение предела частоты шифрования, отличающее его законное действие от неправомерного.

Philot (2021) объясняет, что термин malware охватывает различные категории шпионских приложений: spywares используется для отслеживания поведения пользователей и кражи их данных, а ransomwares захватывают систему, шифруют файлы и требуют за них выкуп.

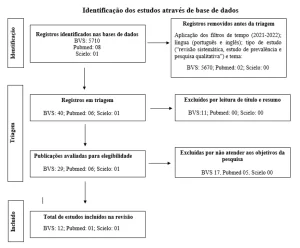

Благодаря таким характеристикам эти вредоносные программы получили название CryptoLocker в 2013 году. В том же году на сцену вышли crypto-ransomwares, известные как CryptoDefense или Cryptorbit, с целью шифрования «баз данных, веб-файлов, офиса, видео, изображений, скриптов, текстов и других -файлы бинарного типа с последующим удалением существующих резервных копий» (BRITO, 2016, стр. 16).

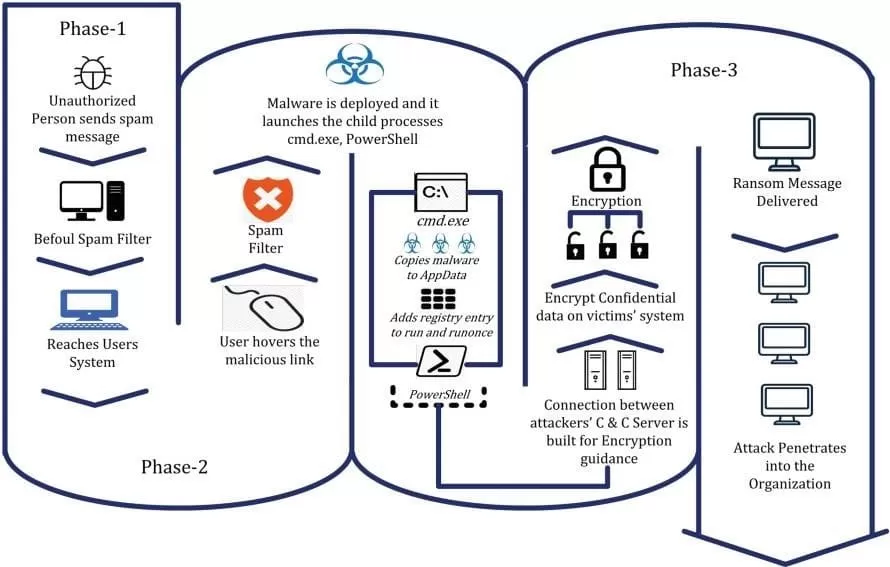

Рисунок 2. Цепочка заражения CryptoLocker

С момента изобретения ransomware она привлекает все больше и больше киберпреступников из-за своей высокой доходности и прибыльности, при этом постепенно создаются все более улучшенные версии (KOK et al., 2019).

Его появлению и расширению в значительной степени способствовала бизнес-модель, которую можно было найти в Dark Web. Это Ransomware-as-a-Service (Raas), также известный как kit ransomware, операция которого заключается в продаже этого набора хакером, взимании ежемесячной платы за продажу или части прибыли от мошенничества, который может варьироваться от 20% до 50% (GAFETY, 2021).

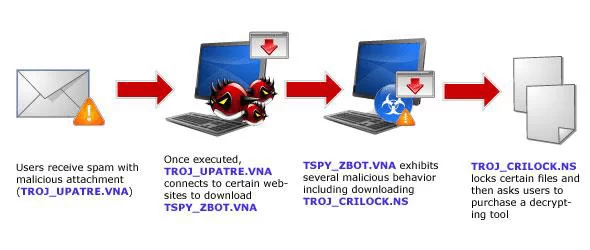

Lema и Freitas (2021, стр. 4) защищают существование двух основных типов ransomware, находящихся в обращении: «crypto ransomware и locker ransomware». Crypto ransomware используются для скремблирования (шифрования) определенных типов файлов данных и личных файлов, в то время как locker ransomware для шкафчиков работают, блокируя компьютер и предотвращая его использование. В обоих случаях хакеры пытаются заставить своих жертв заплатить выкуп через каналы онлайн-платежей, используя ключи для расшифровки.

Кок и др. (2019) защищают существование трех типов ransomware, как показано на рисунке 3.

Рисунок 3 – Типы ransomware

Согласно Kok et al. (2019, стр. 2), каждый из 3 типов ransomware можно определить следующим образом:

1-й. тип – scareware. Он имитирует власть, которая стремится предупредить свою жертву и потребовать оплаты под страхом судебного доноса. На практике он не представляет никакой реальной опасности, так как служит только для устрашения с намерением получить уплату выкупа. В той же модальности существует leakware, используемая для того, чтобы угрожать своей жертве, разоблачая преступление (не совершенное) своим друзьям и семье.

2-й. тип – locker-ransomware (или локер-восстановитель). Ransomware, которая блокирует систему жертвы при доступе к странице входа. Эксперты считают его умеренно опасным, жертва может решить его, перезапустив систему в безопасном режиме.

3-й. тип — crypto-ransomware — это очень опасное malware, так как шифрует файлы жертвы и тем самым предотвращает доступ к данным без расшифровки.

При доступе к сети жертвы phishing афера позволяет украсть документы до проведения их шифрования, чтобы получить информацию и данные клиентов, считающиеся «конфиденциальными», включая личные данные и финансовые отчеты, с небольшими образцами, предоставляемыми жертве. s) жертву(ы), чтобы убедить их заплатить выкуп, что считается «атакой двойного вымогательства» (BRANCO, 2021).

В то же время, когда преступная группа предоставляет жертве свободный доступ к трем файлам, доказывая, что восстановление действительно будет иметь место, эта группа направляет свою жертву (жертв) в чат, где они намерены провести переговоры, чат установлен на веб-сайте Tor, «где общение является 100% анонимным» (BRANCO, 2021). Попытка убедить жертву заплатить состоит в шантаже публичной доступностью украденных документов, если оплата не происходит.

Рис. 4. Изображение платежного сайта Ranzy Locker

Существуют и другие способы продвижения электронных атак, вызывающие всеобщую панику у жертв, будь то отдельные лица, компании или государственные учреждения. Простое изменение Domain Name Service (DNS), заключающееся в отклонении исходного адреса Internet Protocol (IP), способствует перенаправлению выполняемого запроса на другой IP-адрес, не соответствующий атакуемым серверам. Выполняется «defacing — то есть страница, которая заменяет оригинал сообщением от хакерской группы» (ALECRIM, 2021A).

Это DNS Spoofing или «обман DNS» (ALECRIM, 2021A). Как более элементарная афера, она действует следующим образом: пользователь вводит адрес сайта, к которому он хочет получить доступ, только тот, в обход DNS, попадает на DNS преступной группы.

Согласно Carvalho и Pelli (2017, стр. 99), в целом различные устройства, подключенные к Интернету, имеют свободный доступ к службам DNS для определения доменных имен. Поскольку нет никаких ограничений на доступность пакетов этого типа службы, она становится службой, подверженной атакам ransomware.

Атаки DNS Spoofing считаются очень опасными, учитывая отсутствие исследований и исследований соответствующих защитных решений Carvalho и Pelli (2017).

Среди вариаций типа атаки: IP-Spoofing, который легко замаскировать в Интернете; IP-адрес подделывается, предполагая, что это доверенный адрес, что позволяет преступнику получить несанкционированный доступ к определенному устройству или сети; это ransomware, которые легко маскируются в Интернете (CARVALHO и PELLI, 2017, стр. 100).

DNS Spoofing удается обмануть устройство жертвы, перенаправляя их запросы на интересующую злоумышленника страницу. Его действие происходит в четыре этапа: 1. целевой пользователь делает запрос к DNS-серверу; 2. злоумышленник возвращает поддельный IP-адрес на запрос целевого пользователя до того, как он получит ответ DNS-сервера с реальным IP-адресом; 3. ответ DNS-сервера с реальным IP-адресом принимается и отбрасывается целью, так как ответ уже был получен ранее; 4. пользователь получает доступ к адресу, предоставленному злоумышленником (CARVALHO и PELLI, 2017, стр. 100).

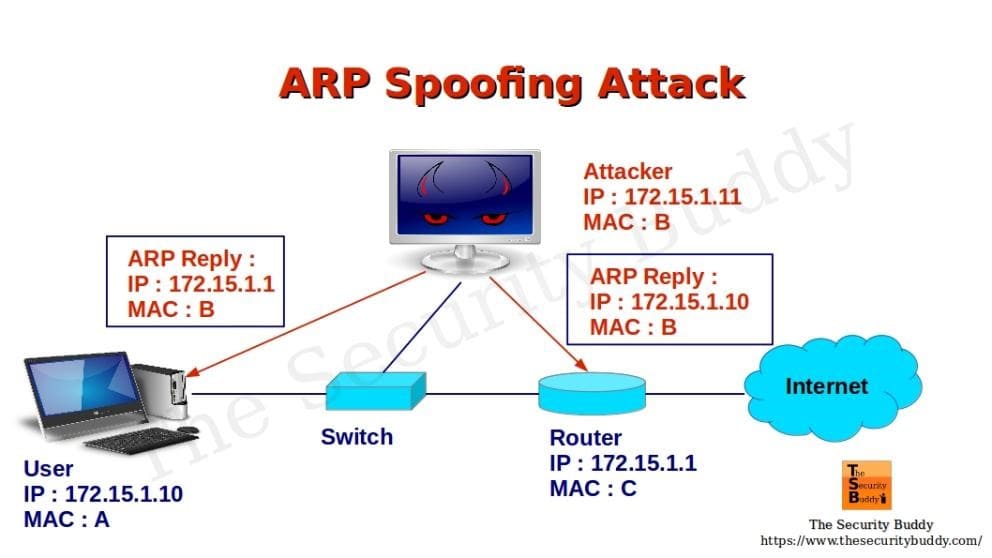

В свою очередь, ARP Spoofing изменяет ответ, отправленный на исходный запрос, отправляя пользователю ложный ответ Address Resolution Protocol (ARP). При таком ложном ответе данные, отправленные маршрутизатором жертвы, будут отправлены злоумышленнику (CARVALHO и PELLI, 2017).

Рис. 5. Изображение ARP Spoofing

Если взять в качестве примера недавнюю атаку на портал Министерства здравоохранения Бразилии, заявленную как ransomware, но проанализированную группой Anonymous в сотрудничестве с пояснениями и графикой, было обнаружено, что на самом деле произошло перенаправление DNS. этого MS, что подтверждается основным объяснением, данным группой Anonymous (MARTON, 2021).

Этот анализ заключался в наблюдении за ложным следом, оставленным преступниками, когда они сообщили о загрузке 50 ТБ (terabytes) данных из этого министерства, IP-адрес которого размещен в Японии. Это передача, которая считается невозможной для выполнения на серверах с интенсивным трафиком за короткое время, в дополнение к тому, что не были предоставлены образцы последней информации (ALECRIM, 2021A).

Обход DNS в этом случае был продемонстрирован группой Anonymous, как показано на графике 1.

График 1 — отклонение DNS

Выход, найденный преступниками, состоял в том, чтобы удалить дефейсер, так как восстановить данные было бы невозможно, потому что они не были бы украдены.

ОРГАНЫ ЭЛЕКТРОННОЙ БЕЗОПАСНОСТИ СЕВЕРНОЙ АМЕРИКИ

Личные и финансовые данные и информация физического лица/компании/учреждения представляют собой основные элементы, подлежащие защите. Эта защита подразумевает «конфиденциальность, целостность и доступность, составляющие три столпа информационной безопасности» (PHILOT, 2021, стр. 9).

Конфиденциальность подразумевает конфиденциальность конфиденциальной информации, поскольку это означает необходимость того, чтобы любые данные были недоступны для неуполномоченных лиц; кроме того, вся информация должна оставаться нетронутой.

Рисунок 6 – Изображение спасательной атаки

Агентство кибербезопасности и безопасности инфраструктуры США (CISA) работает вместе с Федеральным бюро расследований (ФБР) в отношении случаев электронных преступлений в Соединенных Штатах (BRANCO, 2021). В октябре 2021 года ФБР предупредило правительство США о возникновении в этом году не менее 30 атак, совершенных против местных компаний в сфере технологий, транспорта и информации. В дополнение к мониторингу событий, CISA и ФБР также указывают способы выявления попыток этого типа угроз.

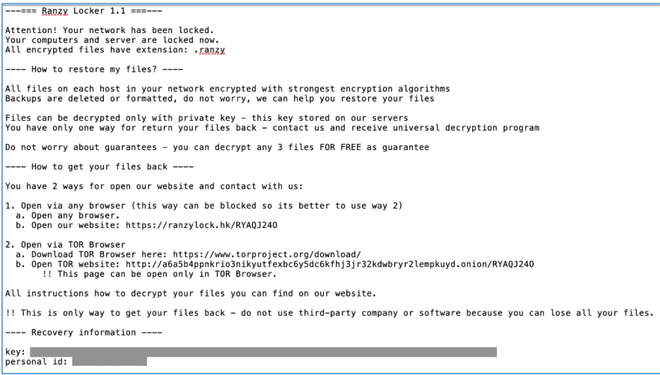

По данным ФБР, среди вовлеченных групп есть Ranzy Locker, чье уведомление о похищении напоминает мошенничество, осуществленное двумя другими группами ransomware ALO и ThunderX, по-видимому, пропавшими без вести, которые, возможно, объединились, чтобы действовать как Ranzy Locker (BRANCO, 2021).

Вторжение в различные системы состоит из атак грубой силы или фишинговых атак, с помощью которых преступники пытаются использовать случайные учетные данные, пока не получат доступ, или путем оценки уязвимостей для кражи паролей электронной почты Microsoft Exchange, программы, которая позволяет получить доступ к электронной почте пользователей, даже если они отключены из Интернета (BRANCO, 2021).

Рис. 7. Предупреждающее сообщение Ranzy Locker Hijack

Что касается законодательства США, поскольку разные законы США действуют по всему штату. Masseno и Wendt (2017) ссылаются на то, что раздел 523 Уголовного кодекса Калифорнии предусматривает классификацию преступления вымогательства, когда обеспечивается свобода жизни распоряжаться своими активами в отношении своих устройств, а также своей конфиденциальной информацией.

Однако в марте 2022 года Сенатом США был принят новый закон о защите компаний и учреждений, пострадавших от любых кибератак. Это совместные усилия республиканцев и демократов, направленные на защиту важнейших объектов инфраструктуры, а также экономики страны (TIC NEWS, 2022).

По словам Гэри Питерса из сенатской комиссии по национальной безопасности, это считается «двухпартийным, основанным на здравом смысле законодательством, которое поможет защитить критически важную инфраструктуру от безжалостных кибератак, которые угрожают как нашей экономике, так и нашей национальной безопасности» (TIC NEWS, 2022).

Согласно новому закону, все операции с критически важной инфраструктурой обязаны уведомлять Департамент внутренней безопасности в течение 72 часов после совершения любой атаки, а также сообщать в течение 24 часов, если вы заплатили выкуп за повторный доступ к украденным данным. (TIC NEWS, 2022).

ПОСЛЕДНИЕ КИБЕРАТАКИ В СОЕДИНЕННЫХ ШТАТАХ

Крупные американские компании и правительственные системы чаще всего становятся объектами хакерских атак, в которых используется malwares, способное блокировать системы вплоть до требования выкупа больших объемов данных. Medeiros et al. (2020) относятся к повторяющимся преступным действиям по блокировке, краже и требованию выкупа, подлежащего уплате через криптовалюты, которые невозможно отследить.

Medeiros et al. (2020, стр. 653) сообщают, что киберпреступники отдают предпочтение «общедоступным веб-сайтам, которые действуют путем создания клонов, имитирующих адреса официальных веб-сайтов». Эти авторы ссылаются на несколько хакерских атак, произошедших против североамериканских учреждений, их последствия и решения, принятые в то время.

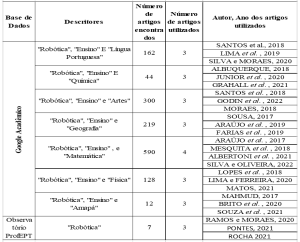

Что касается того, каким образом ransomware проникает в бизнес-систему, Sophos, британский разработчик и softwares и hardwares безопасности, включая антивирусы, antispyware, антиспам, software контроля доступа к сети, шифрование и предотвращение потери данных для настольных компьютеров, серверы для защиты систем электронной почты и фильтрацию сетевых gateways, свели в таблицу формы и проценты случаев кибервторжений, как показано в таблице 1.

Таблица 1 – Формы входа ransomware в %

| КАК RANSOMWARE ПОПАДАЮТ В СИСТЕМУ ОРГАНИЗАЦИИ | % ПРОИСШЕСТВИЙ |

| Через загрузку файла/электронную почту с вредоносной ссылкой | 29% |

| Через удаленную атаку на сервер | 21% |

| По электронной почте с вредоносным вложением | 16% |

| Неправильно настроенные экземпляры общедоступного облака | 9% |

| Через наш протокол удаленного рабочего стола (RDP) | 9% |

| Через поставщика, который работает с нашей организацией | 9% |

| Через USB-устройство/съемный носитель | 7% |

Источник: Pereira и Neves (2021, стр. 75).

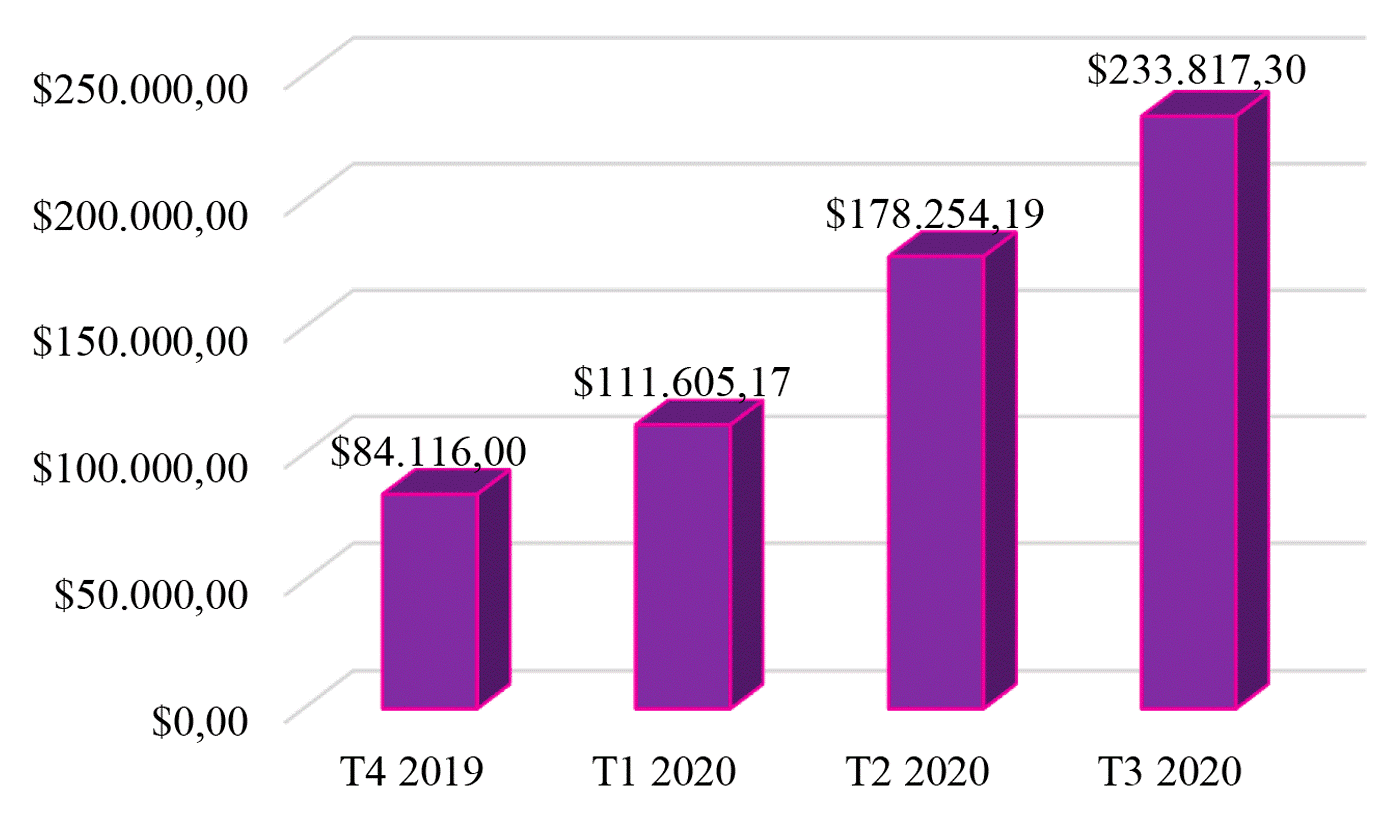

В свою очередь, данные, представленные в 2020 году компанией Coveware, специализирующейся на кибербезопасности, а также защите и восстановлении после электронного мошенничества, показывают большой объем платежей выкупа ransomware крупными североамериканскими организациями, что приводит к восходящей проекции предлагаемых значений в последующие действия этих преступных групп (PEREIRA и NEVES, 2021). На графике 2 показано увеличение выкупных платежей на 31%, достигнув суммы 233 817 долларов США.

График 2. Среднеквартальные платежи за выкуп Ransomware

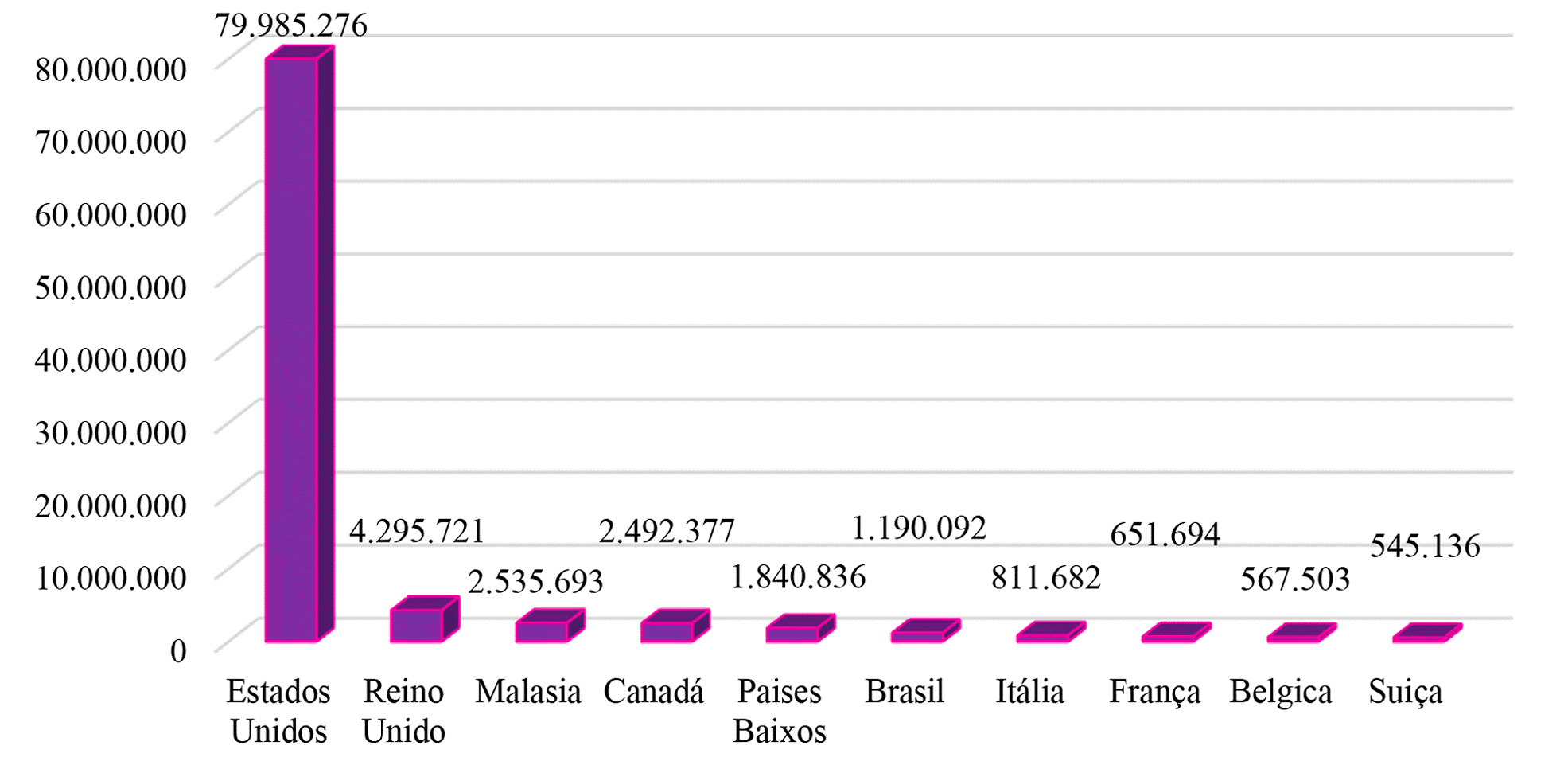

SonicWall, компания, специализирующаяся на создании, масштабировании и управлении безопасностью в облачных, гибридных и традиционных средах, подготовила отчет о киберугрозах, имевших место до июля 2020 года в разных странах, как показано на графике 3 (PEREIRA and NEVES, 2021).

График 3. Атаки ransomware в 10 странах по состоянию на июль 2020 г.

Чтобы представить случаи, произошедшие в последние годы в Соединенных Штатах, здесь теперь сообщается об основных кибератаках на компании и учреждения.

В мае 2017 года произошла атака ransomware WannaCry, которая считается крупнейшей за все время и затронула компьютеры в разных частях мира. Эта malware нацелена на систему Microsoft Windows, установленную на различных типах устройств. Medeiros et al. (2020) объясняют, что именно киберпреступность привела к финансовым потерям в миллиарды долларов, что с тех пор стало рассматриваться как великий урок так называемой «цифровой грамотности» в смысле принятия систематических резервных копий.

Ransomware WannaCry считалась malware, вызвавшей настоящую «глобальную эпидемию, случившуюся в мае 2017 года, распространяющуюся через компьютеры с установленной Microsoft Windows», которая должна была быть выпущена только после выплаты выкупа в биткойнах. Эта кибератака стала возможной отчасти из-за отсутствия привычки обновлять программное обеспечение, установленное на тысячах компьютеров, использующих вышеупомянутую систему (KASPERSKY LAB, 2022A).

Kumari et al. (2019) сообщают, что ransomware WannaCRy поразила устройства в больших масштабах, достигнув компьютеров в 150 странах менее чем за 24 часа и нацеленных на операционные системы Microsoft Windows. Сумма выкупа варьировалась от 300 до 600 долларов в биткойнах. Согласно отчету Symantec за 2017 год, по мере развития атак и выплаты выкупов эта сумма достигла 1077 долларов.

Среди жертв этой malware — британская Национальная служба здравоохранения, международный грузоотправитель FedEx, Telefonica и другие крупные компании. В дополнение к этому были подорваны системы полицейского управления Индии и нескольких местных предприятий. С другой стороны, к странам, затронутым WannaCry, можно отнести Испанию, Португалию, Россию, Украину и Тайвань (KUMARI et al., 2019).

Учитывая серьезность этого преступления и огласку, достигнутую этим заражением, были начаты некоторые расследования. В бюллетене по безопасности, выпущенном «Лабораторией Касперского», утверждается, что в 2016 году около 20 компаний заплатили выкуп, так и не получив обратно свои документы. В свою очередь, IBM[2] обнаружила, что 70% администраторов, которых она исследовала, сообщили, что они заплатили бы выкуп, в то время как Osterman Research сообщила, что общее количество плательщиков выкупа было минимальным (KUMARI et al., 2019).

Большой вопрос, который допустил все эти киберпреступления, связан с проекцией биткойнов, которые, будучи неотслеживаемой валютой, придавали этим преступным группам все большую смелость (KUMARI et al., 2019).

В марте 2020 года новый центр тестирования на коронавирус в университетской больнице Брно в Чешской Республике подвергся атаке ransomware. «Преступники получили доступ к больничной системе и зашифровали базы данных (NEWMAN, 2020; ARBULU, 2020, apud MEDEIROS et al., 2020, стр. 653).

После того, как руководство этой больницы решило столкнуться с преступлением, отказавшись платить выкуп, решением было временно приостановить лечение путем перевода пациентов в другие медицинские службы (MEDEIROS et al., 2020).

Также в марте 2020 года система общественного здравоохранения округа Шампейн-Урбана (Иллинойс) также стала мишенью ransomware, нанесших ущерб этой медицинской службе. Поскольку у него была обновленная резервная копия его электронных данных, эта служба здравоохранения могла принять решение об отказе в выплате какого-либо выкупа, а ее данные лишь незначительно пострадали от действий преступников (MEDEIROS et al., 2020, p. 653).

7 мая 2021 года была совершена кибератака на компанию Colonial Pipeline, нефтяную компанию, отвечающую за поставку примерно 2,5 млн баррелей нефти, которая ежедневно циркулирует по трубопроводам этой организации, отвечающей за поставку 45 % дизельного топлива и бензина для всего восточного побережья США (ALECRIM, 2021B).

В результате возникли длинные очереди на заправках, рост цен и частичное или полное прекращение обслуживания. Поставки топлива были прерваны на несколько дней, в результате чего 9 мая правительство США объявило чрезвычайное положение в этом регионе (ALECRIM, 2021B).

После кибернетического вторжения руководство компании приказало отключить большинство своих систем, пытаясь сдержать распространение этой атаки. Чтобы сдержать масштаб ситуации и ввиду давления, которое оказывалось на нормализацию поставок, Colonial Pipeline решила выплатить требуемую сумму, установленную Dark Side в размере 75 биткойнов, что в то время соответствовало 5 долларам США млн. Это решение позволило нормализовать электронные системы компании за несколько дней (ALECRIM, 2021B).

Расследования, проведенные ФБР, позволили вернуть значительную часть выкупа, уплаченного в июне того же года. Кроме того, они позволили обнаружить ключи к разгадке других кибератак, имевших место в первом квартале 2021 года, которые затронули бесчисленное множество других компаний, а их результаты могли достигать отметки в 50 миллионов долларов США (ALECRIM, 2021B).

По этим причинам правительство США выпустило предложение вознаграждения в размере порядка 10 миллионов долларов США специализированным группам, которые могли бы сотрудничать с информацией о членах DarkSide, которые, по-видимому, прекратили свою деятельность. Предполагается, что его члены могли основать новую группу под названием BlackMatter (ALECRIM, 2021B).

В конце мая 2021 года многонациональная компания JBS, занимающаяся переработкой говядины, свинины, овец и кур, а также обработкой кожи, подверглась кибератаке на свои серверы в США и Австралии, в конечном итоге решив заплатить общей суммой выкупа в размере 11 миллионов долларов США (LAVADO, 2021).

После выплаты выкупа компания обнародовала информацию о том, что резервные серверы компании не пострадали, а также сообщила о принятии «немедленных мер, приостановке работы всех затронутых систем, уведомлении властей и активации глобальной сети ИТ-специалистов и сторонних экспертов компании для решения проблемы» ситуация”. Наконец, он пояснил, что решение выплатить выкуп было связано с возможной задержкой «некоторых операций с клиентами и поставщиками» (LAVADO, 2021).

В октябре 2021 года был совершен взлом DDoS (Distributed Deny of Service) против United States Department of Health and Human Services (HHS), которое является Министерством здравоохранения и социальных служб США. Взлом системы здравоохранения Юго-Восточной Флориды имел доступ примерно к 1,3 миллионам человек, включая такие данные, как идентификационные номера, истории болезни пациентов и банковские реквизиты, раскрытые в результате взлома Broward Health, который представляет собой сеть, состоящую из более чем 30 единиц и обслуживает около 2 миллионов пациентов в Броварде, Флорида (LYNGAAS, 2022 г.).

Атака DDoS, также известная как распределенная атака типа «отказ в обслуживании», заключается в отправке многочисленных запросов на доступ до тех пор, пока не будет исчерпан конкретный предел пропускной способности, применимый ко всем сетевым ресурсам, включая инфраструктуру, которая позволяет веб-сайту функционировать должным образом в конкретной организации/учреждении. Другими словами, чтобы способствовать отправке преувеличенных запросов к веб-сайту, преступник создает зомби-сеть зараженных компьютеров, контролируя все действия каждой машины, чтобы способствовать перегрузке (KASPERSKY, 2022B).

Рис. 8. Изображение DDoS-атаки

В результате раскрытия этого факта вышеупомянутое киберпреступление побудило пользователей системы здравоохранения Северной Америки искать защищенную информацию о пандемии Covid 19 в других источниках, избегая обращения к официальному веб-сайту этого органа, опасаясь кражи своих данных данные (MEDEIROS et al., 2020).

В декабре 2021 года второй случай касается Линкольн-колледжа, основанного в 1865 году. Это был университет, который способствовал великим достижениям в стране, включая Конституцию США, достижение индивидуальных гражданских прав, а также создание профессиональных возможностей в стране сельская среда в штате Иллинойс (PRIVACY TOOLS, 2022).

Согласно журналу PPlware (2022 г.), специализирующемуся на новостях и информации в области технологий, Линкольн-колледж — это «учреждение, преодолевшее очень сложные экономические и социальные периоды, охватившие весь мир, такие как две мировые войны, Грипп в Испании или Великая депрессия, но не смог противостоять компьютерной атаке Ransomware после двух лет пандемии».

Несмотря на цифровые достижения своей операционной системы, Линкольн-колледж не смог инвестировать в кибербезопасность. При этом, в дополнение к драме Covid 19, в декабре 2021 года он стал жертвой определенного типа ransomware, которые использовались для вторжения в его системы, которые из-за блокировки своих серверов и данных не могли идентифицировать примерно 600 студентов, которые могли бы сделать их регистрации, а также пожертвования (PRIVACY TOOLS, 2022).

Даже при инвестициях порядка «100 000 долларов США на оживление баз данных и прекращение дальнейших атак, используемый ресурс был не обычным malware, а потенциально разрушительным software», этому учреждению потребовалось всего четыре месяца, чтобы закрыться после 157 лет деятельности (PRIVACY TOOLS, 2022).

В январе 2022 года настала очередь следственного изолятора Берналильо, самого густонаселенного округа Нью-Мексико. Произошло кибернетическое вторжение, в результате которого все камеры видеонаблюдения и механизмы открывания и закрывания дверей были отключены с 00:00 до 5:00 утра. Кроме того, все данные, содержащие полную личную информацию о задержанных и совершенных преступлениях, были недоступны (TECMUNDO, 2022).

Рисунок 9 – Центр заключения Берналильо (Нью-Мексико)

Пока техническое решение не было реализовано, посещения были приостановлены, задержанные содержались в своих камерах, требуя использования ручных ключей для открытия или закрытия необходимых дверей.

В свою очередь, есть киберпреступления к приложениям для видеоконференций. Единодушно мнение о том, что ни одно коммуникационное приложение не защищено на 100% в отношении конфиденциальности содержащейся в нем информации, включая файлы в облаках, поскольку облака — это физические серверы, расположенные в разных странах, как это продемонстрировал, например, случай Сноудена (MEDEIROS и др., 2020, стр. 655).

Еще одной уязвимостью приложений для видеозвонков является возможность прослушивания киберпреступниками сообщений, происходящих во время данной конференции, создания неловких ситуаций, например, при попытке закрыть собрание или класс, или даже передачи расистских и/или порнографических сообщений. Среди различных поводов можно отметить выставку «фотографий встреч в социальных сетях с указанием идентификационного кода звонящего, как это сделал премьер-министр Великобритании Boris Johnson в конце марта» (MEDEIROS et al., 2020, p.655).

УЛУЧШЕНИЯ В УПРАВЛЕНИИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

По данным портала Tecmundo (2022 г.), атаки ransomware считаются «крупнейшими киберугрозами для частных компаний и государственных учреждений в США». Это заявление было сделано, когда Tecmundo сообщила о данных, вычисленных Forcepoint, американским многонациональным разработчиком softwares для компьютерной безопасности, защиты данных, брокера безопасности облачного доступа, firewall и междоменных решений.

В этом опросе, проведенном Forcepoint, приведены данные о том, как 75% специалистов по безопасности считают, что новые атаки malware и ransomware будут расти в организациях в течение следующих 12 месяцев. Согласно отчету Минфина США о возможных платежах ransomware в этом году, в стране была создана целевая группа для борьбы с этими преступлениями в 2021 году (TECMUNDO, 2022).

В свою очередь, CISA опубликовала список недобросовестных электронных практик, а именно: использование однофакторной аутентификации; использование неподдерживаемого software (или устаревшего) программного обеспечения; использование известных/фиксированных/стандартных паролей и учетных данных (OWAIDA, 2021).

Среди различных возможностей эффективной защиты ваших операционных систем следующие сведения собраны из разных источников.

Brito (2016, стр. 12) говорит о важности управления информационной безопасностью. Он объясняет, что компании и учреждения всегда ищут решения для смягчения последствий киберпреступлений, и эта деятельность находится на подъеме. Речь идет об определении и внедрении передового опыта, направленного на эффективную защиту данных, а также коммерческих и государственных систем посредством государственной политики, а также с учетом определения конкретных ролей и обязанностей.

Owaida (2021) сообщает о рекомендациях, разработанных CISA, о компаниях, использующих многофакторную аутентификацию (МФА) как более безопасный вариант, поскольку он обеспечивает «дополнительный уровень безопасности и чрезвычайно затрудняет атаки на учетные записи пользователей». Этот автор ссылается на удовлетворительные результаты, полученные с помощью МФА, о которых сообщается в исследовании, проведенном Google в партнерстве с Университетом Нью-Йорка и Калифорния университетом.

Согласно Cisa, такое исследование показало, что «использование МФА привело к блокировке 100% автоматических ботов, 99% массовых phishing атак и 66% атак, направленных на учетные записи пользователей Google» (OWAIDA, 2021).

Среди различных многослойных систем Kok et al. (2019, стр. 3) относятся к RansomWall, последний слой которого использует «Machine Learning для прогнозирования результатов функций, собранных в статическом анализе, динамическом анализе и слоях ловушек». Он считается методом с высокой степенью обнаружения, чья «скорость достигает 98,25% и почти ноль ложных срабатываний с использованием алгоритма Gradient Tree Boosting».

Существует также AntiBiotics, основанный на аутентификации и приложениях, которые используются для управления доступом к различным файлам на данном устройстве. Это считается эффективным, поскольку отказ в доступе к файлам может помешать ransomware захватить файл (KOK et al., 2019, стр. 3).

Что касается поиска системных аномалий, мониторинг процессов и конкретных файловых каталогов должен включать процессор, использование памяти и скорость ввода-вывода, операции которых выполняются различными внешними устройствами, что позволяет передавать данные между внешней средой и компьютером. При обнаружении какой-либо аномалии пользователь получает «сообщение об удалении подозреваемого в спасении» (KOK et al., 2019, стр. 3).

Также могут быть созданы ловушки, называемые honeyfile, которые выполняют две функции: привлечь атаку к файлу, который не является настоящим, и, во-вторых, проанализировать тип атаки, что позволяет лучше понять существующие угрозы и разработка плана устранения новых угроз (KOK et al., 2019).

Kumari et al. (2019) объясняют, что можно нарушить симметрию между видением антивирусного аналитика и идеями и процессами действий преступников. Это использование концепции открытого ключа в криптографии. В то время как антивирусный аналитик знает об открытом ключе, существующем в определенном software вредоносном, преступник видит открытый ключ, а также соответствующий закрытый ключ, который находится вне malware, поскольку этот злоумышленник был создателем пары ключей.

Тем не менее, Kumari et al. (2019) упоминает, что физические лица, компании из разных отраслей или государственных учреждений могут быть целью различных типов кибератак, а также приводится список различных типов выкупа: CryptoLocker, CryptoLocker.F и TorrentLocker, CryptoWall, Fusob, WannaCry, Petya, Bad Rabbit и SamSam.

Среди различных подходов, позволяющих анализировать различные типы malweare, например, использование метода Randep для картирования поведения malware. Каждая атака ransomware состоит из трех фаз, а именно: «на первой фазе происходят скрытые операции, на второй — подозрительные действия, а на третьей — предпринимаются очевидные действия» (KOK et al., 2019, стр. 3).

Анализ ransomware должен проводиться с использованием двух подходов: «статический анализ, который проверяет исходный код malware, и динамический анализ, который проверяет действия malware после его запуска» (KOK et al., 2019, стр. 3). Метод RanDroid направлен на выявление угроз в виде текста или изображения из кода некоторого приложения.

Что касается атак Spoofing, то в ходе исследования, проведенного Carvalho и Pelli (2017, стр. 99), было обнаружено, что применение методов выбора характеристик и классификации шаблонов для обнаружения DNS Spoofing в локальных сетях компьютеров дало весьма положительные результаты найдено, «чье среднее значение составило 98,33% ± 0,64% при обнаружении в классе сетевых отказов, то есть когда они подвергались атаке DNS Spoofing».

В свою очередь, Branco (2021) сообщает о руководстве по эксплуатации, опубликованном CISA, в котором предлагаются передовые методы защиты, которые помогают предотвратить новые киберпреступления:

- Делайте частые резервные копии данных, сохраняя их в автономной среде, защищенной шифрованием;

- Создайте базовый план кибербезопасности, чтобы реагировать на инциденты, поддерживать операции и сообщать о шагах, которые необходимо предпринять;

- Используйте правильные настройки удаленного доступа, часто проводите сканирование на наличие уязвимостей и обновляйте softwares;

- Обеспечение того, чтобы все использовали рекомендуемые параметры безопасности, отключая неиспользуемые порты и протоколы, такие как Server Message Block (SMB), когда это возможно;

- Лучшие практики кибергигиены: сохранить softwares, антивирус и antimalware активны и актуальны, ограничьте использование учетных записей с привилегированным доступом и всегда используйте решения многофакторного доступа, когда это возможно.

По словам Brito (2016, стр. 12-13), были разработаны некоторые международные стандартные стандарты для разработки и обслуживания процессов, связанных с управлением информационной безопасностью, которые стали известны как серия 27000. С этой целью были перечислены 10 применимых основных предпосылок для разных организаций это: Политика информационной безопасности; Организационная безопасность; Классификация и контроль информационных активов; Безопасность в людях; физическая и экологическая безопасность; Управление операциями и коммуникациями; Контроль доступа; Разработка и обслуживание систем; Непрерывность бизнеса и управление соответствием.

ISO 27001 относится к указанной серии. Это международный стандарт, определяющий Систему Управления Информационной Безопасностью (СУИБ), целью которой является принятие набора требований для создания, внедрения, эксплуатации, мониторинга, проверки, обслуживания и улучшения СМИБ с целью реализации средств контроля, направленных на для надлежащего управления рисками информационной безопасности, присутствующими в организациях (BRITO, 2016).

Кроме того, вышеупомянутый стандарт ISO 27001 предназначен для обеспечения того, чтобы все устройства поддерживались с адекватной виртуальной безопасностью, требуя постоянного обновления операционной системы, предотвращения новых угроз, уязвимостей и негативных коммерческих последствий (BRITO, 2016). Этот стандарт распространяется на компании, связанные с промышленностью, торговлей, услугами, государственными и негосударственными учреждениями.

Среди достижений, направленных на укрепление передового опыта в области управления информационной безопасностью, Kumari et al. (2019) выделяют антибиотик как механизм защиты от ransomware, подход которого состоит из нескольких типов периодической аутентификации, например биометрической и человеческой, которая выполняется с помощью CAPTCHA. Основная концепция антибиотика заключается в том, чтобы адаптироваться к необходимости ответов при аутентификации пользователя, сохраняя при этом прогнозируемые уровни безопасности.

ВЫВОД

Скорость, с которой электронные ресурсы и различные технологии развивались с течением времени, позволила человечеству испытать в настоящее время очень смелые позитивные ситуации, примером которых являются многочисленные возможности, вызванные глобализацией, в которых люди общаются и накапливают свои знания, а также получают информацию и новости в режиме реального времени.

В ответ на наводящий вопрос, относящийся к настоящей теме, в качестве вопроса «Каковы были бы передовые методы управления системами информационных технологий и как они могут сотрудничать для смягчения атак ransomware?», было сказано, что в дополнение к анализу из избранной литературы Что касается теорий, сообщений о событиях и всей эволюции, которую мы переживаем, то работа специалистов должна предшествовать действиям преступников посредством искусственного интеллекта, существующих методов предотвращения и разработки инструментов, направленных на безопасность и защиту данных и финансовые активы как отдельных лиц, так и организаций, предвидя следующие шаги преступных группировок, выходящих из dark web.

Среди различных предложений по предотвращению, перечисленных в этой статье, уже принятых экспертами в организациях, я искренне верю в необходимость повышения осведомленности, образования и обучения в области информационной безопасности путем принятия передового опыта, описанного в стандарте ISO/IEC 27001.

С помощью этого действия компании смогут применить на практике хорошее управление информационными технологиями, предотвращая простейшие ошибки, такие как использование слабых паролей, когда их сотрудники будут нажимать на любую ссылку, полученную из неизвестных электронных писем, или нажимать на любую рекламу который появляется на конкретном веб-сайте.

ИСПОЛЬЗОВАННАЯ ЛИТЕРАТУРА

ALECRIM, Emerson. PF diz que dados do Ministério da Saúde não foram criptografados por hackers. 10 dez 2021A. Disponível em:

https://tecnoblog.net/noticias/2021/12/10/pf-diz-que-dados-do-ministerio-da-saude-nao-foram-criptografados-por-hackers/; acesso em 06 jul 2022.

ALECRIM, Emerson. EUA pagam US$ 10 mi por hackers do ransomware que atacou Colonial Pipeline. Matéria publicada em nov 2021B. Disponível em: https://tecnoblog.net/noticias/2021/11/05/eua-oferecem-10-milhes-dolares-informacoes-ransomware-darkside/ ; acesso em 28 jul 2022.

BRANCO, Dácio Castelo. FBI alerta sobre ataque ransomware que afetou 30 empresas dos EUA em 2021. 26 out 2021. Disponível em:

https://canaltech.com.br/seguranca/fbi-alerta-sobre-ataque-ransomware-que-afetou-30-empresas-dos-eua-em-2021-199963/ ; acesso em 06 jul 2022.

BRITO, Douglas Roberson de. Combatendo a ameaça ransomware aplicando a norma NBR ISO/IEC 27001:2013 na gestão da segurança da informação. Monografia [Especialização em gestão de Tecnologia da Informação e Comunicação] apresentada ao Departamento Acadêmico de Eletrônica da Universidade Tecnológica Federal do Paraná. Curitiba, PR. 2016. Disponível em:

http://repositorio.roca.utfpr.edu.br/jspui/bitstream/1/19456/1/CT_GETIC_V_2015_07.pdf; acesso em 06 jul 2022.

CARVALHO, Henrique Carlos Fonte Boa; PELLI, Eduardo. Técnicas de reconhecimento de padrões para identificação de ataque de DNS. Revista Brasileira de Computação Aplicada (ISSN 2176-6649), Passo Fundo, vol. 9, n. 2, p. 99-110, jul. 2017. Disponível em: http://seer.upf.br/index.php/rbca/article/view/6279/4288; acesso em 13 jul 2022.

FIREEYE. Visualização de ataques ransomware em tempo real. 2022. Disponível em: https://www.fireeye.com/cyber-map/threat-map.html; acesso em 06 jul 2022.

FORNASIER, Mateus de Oliveira; SPINATO, Tiago Protti; RIBEIRO, Fernanda Lencina. Ransomware e cibersegurança: a informação ameaçada por ataques a dados. Recista Thesis Juris. E-ISSN: 2317.3580. 20 mai 2020. Disponível em: https://periodicos.uninove.br/thesisjuris/article/view/16739; acesso em 11 jul 2022.

GAFETY. O que é RaaS (Ransomware as a Service)? Artigo publicado em 23 mar 2021. Disponível em: https://gatefy.com/pt-br/blog/o-que-e-raas-ransomware-as-a-service/; acesso em 28 jul 2022.

KASPERSKY LAB. O que é o ransomware WannaCry? 2022A. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ransomware-wannacry; acesso em 27 jul 2022.

KASPERSKY. O que são ataques de DDoS? 2022B. Disponível em: https://www.kaspersky.com.br/resource-center/threats/ddos-attacks; acesso em 28 jul 2022.

KOK, Sim Hoong; ABDULLAH, Azween; JHANJHI, Noor Zarman; SUPRAMANIAM, Mahadevan. Prevenção de Crypto-Ransomware usando um Algoritmo de Detecção de Criptografia. Computadores, nov. 2019, 8, 79; doi:10.3390/computadores8040079. Disponível em: http://paper.ijcsns.org/07_book/201902/20190217.pdf; acesso em 27 jul 2022.

KUMARI, Anjali; BHUIYAN, Md Zakirul Alam; NAMDEO, Jigyasa; KANAUJIA, Shipra; AMIN, Ruhul; VOLLALA, Satyanarayana. Proteção contra ataques de resgate: Uma Abordagem Criptográfica. Springer Nature Switzerland AG 2019. G. Wang et al. (Eds.): SpaCCS 2019, LNCS 11611, pp. 15-25, 2019.

https://doi.org/10.1007/978-3-030-24907-6_2; acesso em 27 jul 2022.

LAVADO, Thiago. JBS pagou US$ 11 milhões em resgate a autores de ataque ransomware. Matéria publicada em 09 jun 2021. Disponível em: https://exame.com/tecnologia/jbs-pagou-us-11-milhoes-a-autores-de-ataque-de-ransomware/; acesso em 06 jul 2022.

LEMA, Markus Carpeggiani de; FREITAS, Marcio. Ataques Ransomware. 5º. Seminário de tecnologia, Gestão e Educação. III Jornada Acadêmica & Simpósio de Egressos. ISSN 2675-1623. Faculdade e Escola Técnica Alcides

Maya. Rio Grande do Sul – maio 2021. Disponível em:

http://raam.alcidesmaya.edu.br/index.php/SGTE/article/view/326/318; acesso em 11 jul 2022.

LYNGAAS, Sean. Sistema de saúde da Flórida é invadido e dados de 1,3 milhão são expostos. 04 jan 2022. Disponível em: https://www.cnnbrasil.com.br/tecnologia/sistema-de-saude-da-florida-e-invadido-e-dados-de-13-milhao-sao-expostos/; acesso em 28 jul 2022.

MARIETTO, Maria das Graças Bruno. Sociedade da Informação e Geografia do Ciberespaço. INTERAÇÕES Revista Internacional de Desenvolvimento Local. vol. 2, n. 3, p. 29-36, set. 2001.

MARTON, Fábio. Anonymous descobre que “ataque ransomware” ao Ministério da Saúde era outra coisa; PF confirma. 10 dez 2021. Disponível em:

https://olhardigital.com.br/2021/12/10/seguranca/anonymous-pf-ransomware-ministerio-saude/; acesso em 06 jul 2022.

MASSENO, Manuel David; WENDT, Emerson. O ransomware na lei: apontamentos breves de direito português e brasileiro. Revista Eletrônica Direito & TI, vol. 1, n. 8, 2017. Disponível em: https://direitoeti.emnuvens.com.br/direitoeti/article/view/80; acesso em 11 jul 2022.

MEDEIROS, Breno Pauli; GOLDONI, Luiz Rogério Franco; BATISTA JR, Eliezer; ROCHA, Henrique Ribeiro da. O uso do ciberespaço pela administração pública na pandemia da COVID-19: diagnósticos e vulnerabilidades. Revista de Administração Pública. Rio de Janeiro, vol. 54, n. 4, p. 650-662, jul. – ago. 2020. Disponível em: https://www.scielo.br/j/rap/a/x3VKDBRYpkvNb8dmXN4rNyR/?lang=pt&format=pdf; acesso em 06 jul 2022.

MITRA, Amrita. What is ARP Spoofing? Figura 5. Publicada em março de 2017. Disponível em: https://www.thesecuritybuddy.com/data-breaches-prevention/what-is-arp-spoofing/; acesso em 28 jul 2022.

OLIVEIRA, Jéssica Cristina de. Ransomware – Laboratório de Ataque do WannaCry. Monografia [graduação em Engenharia de Software] apresentada à Universidade de Brasília – UnB Faculdade UnB Gama – FGA Engenharia de Software. Nov. 2018. Disponível em: https://bdm.unb.br/bitstream/10483/23052/1/2018_JessicaCristinaDeOliveira_tcc.pdf; acesso em 11 jul 2022.

OWAIDA, Amer. Agência de cibersegurança dos EUA adiciona a autenticação de fator único à lista de práticas inadequadas. Matéria publicada em 20 Oct 2021. Disponível em: https://www.welivesecurity.com/br/2021/10/20/agencia-de-ciberseguranca-dos-eua-adiciona-a-autenticacao-de-fator-unico-a-lista-de-praticas-inadequadas/; acesso em 06 jul 2022.

PEREIRA, Nicholas de Lucas Bastos; NEVES, Lucas Miranda. Ransomware e Phishing durante a pandemia Covid-19 (Coronavírus). Revista Tecnológica Fatec Americana, vol. 9, n. 01. 31 ago 2021. Disponível em: DOI: 10.47283/244670492021090167; Acesso em 11 jul 2022.

PHILOT, Daniel Rocha. Segurança da Informação: Ataques Ransomware e Proteção de Dados. Relatório de pesquisa na modalidade de Estudo de Caso apresentado ao Curso de Tecnólogo em Gestão da Tecnologia da Informação da Universidade do Sul de Santa Catarina. Palhoça (SC), 2021. Disponível em: https://repositorio.animaeducacao.com.br/bitstream/ANIMA/17754/1/DANIEL_ROCHA_PHILOT-Estudo_Caso-2021.pdf; acesso em 11 jul 2022.

PIMENTEL, Jose Eduardo de Souza; CABRERA, Diego Antunes; FORTE, Cleberson Eugênio. Ransomware: do surgimento aos ataques “as a service”. Congresso de Segurança da Informação das Fatec (FATEC SEG). I FatecSeg – Congresso de Segurança da Informação – 17 e 18 set 2021. Disponível em: https://www.fatecourinhos.edu.br/fatecseg/index.php/fatecseg/article/view/44/4; acesso em 11 jul 2022.

PPLWARE. Universidade com 157 anos fecha portas devido… a Ransomware. Matéria publicada em 11 mai 2022. Disponível em: https://pplware.sapo.pt/informacao/universidade-com-157-anos-fecha-portas-devido-a-ransomware/; acesso em

PRIVACY TOOLS. Tradicional universidade dos EUA, Lincoln College, fecha suas portas após um ataque ransomware. 2022. Disponível em: https://www.privacytools.com.br/tradicional-universidade-dos-eua-lincoln-college-fecha-suas-portas-apos-um-ataque-ransomware/; acesso em 06 jul 2022.

SILVA, Daniel Neves. Guerra Fria. 2022. Disponível em: https://mundoeducacao.uol.com.br/historiageral/guerra-fria.htm#:~:text=A%20Guerra%20Fria%20teve%20os,)%2C%20entre%201947%20e%201991; acesso em 12 jul 2022.

SILVA, Eduardo Araújo da. Ciberespaço e Cibercultura: Definições e Realidades Virtuais Inseridas na Práxis do Homem Moderno. 15 abr 2014. Disponível em: https://www.pedagogia.com.br/artigos/ciberespaco_cibercultura/index.php?pagina=3; acesso em 13 jul 2022.

SONICWALL. Visualização de ataques ransomware em tempo real. 2022A. Disponível em: https://attackmap.sonicwall.com/live-attack-map/; acesso em 06 jul 2022.

TECMUNDO – Ataque de ransomware desligou portas automáticas de prisão nos EUA. 11 jan 2022. Disponível em: https://www.tecmundo.com.br/seguranca/231807-ataque-ransomware-desligou-portas-automaticas-prisao-eua.htm; acesso em 06 jul 2022.

TIC NEWS. Senado norte-americano aprova pacote de cibersegurança. 10 03 2022. Disponível em: https://www.apdc.pt/noticias/atualidade-internacional/senado-norte-americano-aprova-pacote-de-ciberseguranca; acesso em 29 jul 2022.

ПРИЛОЖЕНИЕ – СНОСКИ

2. International Business Machines – Международные Бизнес Машины.

[1] Технолог в области управления информационными технологиями. ORCID: 0000-0002-5179-3114.

Отправлено: Август 2022 г.

Утверждено: Август 2022 г.