ARTIGO ORIGINAL

SILVA JUNIOR, Reginald Vieira da [1], GENOVA, Edivaldo Waldemar [2]

SILVA JUNIOR, Reginald Vieira da. GENOVA, Edivaldo Waldemar. Os desafios do direito penal frente aos crimes cibernéticos. Revista Científica Multidisciplinar Núcleo do Conhecimento. Ano. 06, Ed. 12, Vol. 03, pp. 121-143. Dezembro de 2021. ISSN: 2448-0959, Link de acesso: https://www.nucleodoconhecimento.com.br/lei/crimes-ciberneticos, DOI: 10.32749/nucleodoconhecimento.com.br/lei/crimes-ciberneticos

RESUMO

A tecnologia digital pode ser abrangente em todas as esferas da vida, em todo o mundo e trouxe o real significado da globalização. Por um lado, o sistema cibernético oferece oportunidades de comunicação e, por outro, alguns indivíduos ou comunidade exploram seu poder para fins criminosos. Neste contexto, o presente artigo, tem como questão norteadora: Quais são os desafios do Direito Penal frente aos crimes cibernéticos? Tendo como objetivo geral analisar os desafios do Direito Penal frente aos crimes cibernéticos. A metodologia de pesquisa foi uma revisão bibliográfica, descritiva e exploratória, envolvendo autores de artigos jurídicos, jurisprudências e legislativas que descrevem sobre o tema abordado. Resulta-se que os criminosos exploram a Internet e outras comunicações de rede de âmbito internacional. A situação é alarmante, pois à medida que a tecnologia vem avançando, a criminalidade também tem se expandindo na mesma velocidade, exigindo atenção da sociedade como um todo. O Brasil é um país que não possui uma legislação específica sobre o tema, porém, há artigos e leis que abordam a matéria, entretanto, estes são insuficientes para que haja punição dos agentes que cometem fraudes e crimes cibernéticos. Conclui-se que o principal desafio está no Código Penal brasileiro onde existe a tipificação de vários crimes praticados na internet, entretanto, é uma legislação insuficiente para coibir essas práticas, não havendo uma lei específica para o combate ao crime cibernético no Brasil. Por fim, é importante ressaltar que tais crimes ocorrem entre fronteiras, intensificando a necessidade de ações transfronteiriças visando a punição dos infratores.

Palavras-chaves: Crimes virtuais, Direito Penal, Internet.

1. INTRODUÇÃO

O crime é um dos principais problemas sociais e jurídicos no mundo em que vivemos e a população é um dos fatores importantes, influenciando a incidência do crime. Uma associação positiva entre o crescimento da incidência do crime e a população do país tem sido experimental.

Atualmente a situação no mundo é difícil, especialmente no contexto da parte da segurança cibernética. No cenário atual, o crime cibernético está aumentando muito rapidamente, pois a tecnologia está crescendo de forma célere. Portanto, a investigação de crimes cibernéticos está se tornando uma tarefa muito complicada sem uma estrutura adequada. Hoje em dia, existe uma grande variedade de tipos diferentes de crimes cibernéticos. A solução de cada caso requer uma tarefa muito complicada.

Um crime convencional é um ato cometido ou omitido em violação de uma lei que o proíbe ou ordena e para o qual a pena é imposta na condenação. Portanto, pode-se afirmar em palavras fáceis que “crime é algo que é contra a lei”. O crime é um fenômeno social e econômico e é tão antigo quanto a sociedade humana. Trata-se de um conceito jurídico e tem a sanção da lei. Crime ou delito é “um dano legal que pode ser seguido por um processo penal que pode resultar em punição” (DAMÁSIO; MILAGRE, 2016).

O crime cibernético, por sua vez, de acordo com Kunrath (2017), pode ser definido como ato em que o criminoso é uma pessoa que comete um ato ilegal com uma intenção culposa ou comete um crime no contexto de um crime virtual. Os criminosos cibernéticos podem ser criminosos motivados, hackers organizados, funcionários descontentes, terroristas cibernéticos.

Este crime pode incluir tudo, desde a não entrega de bens ou serviços e invasões de computador (hacking) a abusos de direitos de propriedade intelectual, espionagem econômica (roubo de segredos comerciais), extorsão online, lavagem de dinheiro internacional, roubo de identidade e uma lista crescente de outras ofensas facilitadas pela Internet. Além disso, não é fácil identificar imediatamente sobre o método de crime usado e responder a perguntas como onde e quando foi feito. O anonimato da Internet a torna um canal e instrumento ideal para muitas atividades do crime organizado.

O Brasil não possui uma legislação específica sobre os crimes cibernéticos, levando os magistrados a empregar alguns dispositivos do Código Penal para combater o crime digital, além de alguns artigos e leis que serão abordados ano decorrer do estudo, porém, essa legislação não é suficiente para punição dos agentes que cometem crimes cibernéticos.

Nessa perspectiva, o estudo busca encontrar resposta à seguinte questão-problema: Quais são os desafios do Direito Penal frente aos crimes cibernéticos?

Assim, o objetivo geral do estudo foi analisar os desafios do Direito Penal frente aos crimes cibernéticos. Quanto aos objetivos específicos tem-se em estudar a definição e classificação do crime cibernético; analisar os crimes informáticos, quanto passivo e ativo; apontar a prevenção quanto ao crime, e por fim, apontar os desafios para o combate aos crimes cibernéticos no Brasil.

A metodologia empregada na elaboração deste artigo foi de cunho bibliográfico, descritivo e exploratório. Buscou-se realizar uma análise da legislação vigente sobre os crimes cibernéticos, assim bem como utilização de publicações disponíveis na rede mundial de computadores, análise da doutrina e jurisprudência.

2. CRIME CIBERNÉTICO

Para enquadrar a importância dos crimes cibernéticos no ordenamento jurídico brasileiro, é necessário compreender que para enfrentá-los têm-se recorrido a várias correntes de pensamento, renovando assim, as antigas formas criminais, outros apontam que é necessário criar novas modalidades criminais, e outros alertam que não é necessário fazer uma diferenciação entre crimes cibernéticos e crimes tradicionais, uma vez que os primeiros são iguais aos segundos, eles só diferem porque são realizados por outros meios.

2.1 DEFINIÇÃO

Nesse contexto, começaremos por delimitar o conceito de crime cibernético, para tanto faremos uma revisão do desenvolvimento dessa noção na doutrina, apresentando o conceito de estudiosos do tema:

Na concepção de Damásio e Milagre (2016, p. 48) define-se crime cibernético como sendo “um fenômeno inerente às transformações tecnológicas” experimentadas pela sociedade e que culminam por influenciar de forma direta o Direito Penal. Portanto, o crime cibernético na definição dos autores é praticado por meio eletrônico, onde se invade por meio de rede ou se extrai os dados dos dispositivos eletrônicos sem que haja consentimento ou autorização da vítima.

Compreende-se que os crimes cibernéticos são formas de ação ilícita, nas quais o computador pode ser um mero instrumento ou, pelo contrário, é o fim da ação. Segundo Grego Filho (2000) há uma série de características para poder identificá-las, entre as quais; comportamentos praticados por determinadas pessoas que possuem conhecimentos avançados em tecnologia, ou que possuem características especiais dentro da sociedade, como idoneidade e respeitabilidade, ligando este crime ao chamado colarinho branco. Da mesma forma, aponta que são “ações ocupacionais” na medida em que são realizadas, em muitos casos, a partir do local de trabalho do sujeito que as executa, também descreve que são “ações de oportunidade” uma vez que ocorrem devido à criação de cenários no campo da economia e da tecnologia.

Outras particularidades apontadas por este autor alertam que essas ações ilícitas causam grandes prejuízos econômicos, pois são realizadas sem a necessidade de quem executa estar fisicamente no local onde ocorre o dano, da mesma forma indica que é difícil constatar os danos causados, uma vez que seria necessário comprovar a intencionalidade, afirma também que facilita a perpetração de ações penais contra menores e que cada vez mais esse tipo de crime está aumentando.

Outra concepção, Colli (2010, p. 286) aponta que os crimes informáticos na comunidade internacional estão associados à execução de infrações da lei através do computador e da rede, mas indica que este pensamento não é inteiramente verdadeiro na medida em que estes são apenas meios que facilitam a ação, mas não é o determinante da prática do crime.

No quadro 1, algumas razões pelas quais os cibercriminosos estão cometendo crimes cibernéticos:

Quadro 1: Algumas razões para cometer crimes cibernéticos

| 1. Por uma questão de reconhecimento | 2. Por uma questão de dinheiro rápido |

| 3. Para lutar por uma causa em que se pensa que acredita | 4. Baixo custo marginal da atividade online devido ao alcance global |

| 5. A captura pela lei e agência de aplicação da lei é menos eficaz e mais cara | 6. Nova oportunidade de realizar atos jurídicos utilizando arquitetura técnica |

| 7. A investigação oficial e o processo criminal são raros | 8. Nenhuma medida regulatória concreta. |

| 9. Falta de relatórios e padrões | 10. Dificuldade de identificação |

| 11. Cobertura limitada da mídia. | 12. Os crimes cibernéticos corporativos são cometidos coletivamente e não por pessoas físicas |

Fonte: Elaborado pelo autor, após revisão da literatura.

Considerando as definições apontadas na doutrina, compreende-se que o conceito de crime cibernético, seria: Qualquer comportamento criminoso, em que o computador seja o meio ou o fim da ação.

2.2 CRIME CIBERNÉTICO NO MUNDO

No âmbito internacional, por meio de múltiplos organismos multilaterais, buscou-se definir e delimitar os crimes cibernéticos, onde a primeira legislação conhecida sobre o assunto foi realizada pela OCDE (Organização para Cooperação e Desenvolvimento Econômico) em 1983, intitulada Crimes Informáticos: análise dos regulamentos legais (KUNRATH, 2017).

A referida carta delineou a legislação existente naquela época e fez algumas recomendações para os Estados Membros seguirem, as quais foram refletidas em uma lista contendo exemplos de uso indevido de tecnologia. Tais como falsificações e fraudes eletrônicas, reprodução de programas eletrônicos, espionagem de computadores, uso não autorizado de computadores, entre outros, que devem ser proibidos e sancionados na legislação penal interna de cada país.

Em 1996, o Comitê Europeu para Problemas Criminais (CDPC) criou uma comissão de especialistas em crimes cibernéticos. A sua decisão baseou-se em aspectos como o vertiginoso desenvolvimento do setor das tecnologias de informação, a compreensão dos sistemas de telecomunicações e, por último, a facilidade de recolha e transmissão de comunicações através de redes e autoestradas da informação (MONTEIRO NETO, 2008).

Neste contexto, começou a ser elucidado o conceito de crimes cometidos no ciberespaço, que contêm atividades que violam a fiabilidade, disponibilidade e integridade de ambas as redes, o que levou à sua assinatura na cidade de Budapeste em 2001, a Convenção do Conselho da Europa sobre Crime cibernético em que o crime informático foi definido como qualquer evento que visa abusar ou violar a disponibilidade, confidencialidade e integridade de dados, redes e sistemas informáticos.

2.3 CLASSIFICAÇÃO DE CRIME CIBERNÉTICO

O crime cibernético tem alto potencial e, portanto, cria alto impacto quando é feito. É fácil de ser cometido sem que seja necessária qualquer existência física, pois é de natureza global, por isso tornou-se um desafio e um risco para o combatente do crime e vice-versa. A natureza sem fronteiras das TICs pode não permitir regulamentações rígidas e, em vez disso, desafia o princípio das leis criminais.

Uma abordagem para definir o crime cibernético é desenvolver um esquema de classificação que vincule crimes com características semelhantes em grupos apropriados semelhantes às classificações tradicionais de crimes (ARAÚJO, 2021). Vários esquemas foram desenvolvidos ao longo dos anos. Há sugestões de que existem apenas duas categorias gerais: crimes de computador ativos e passivos. Um crime ativo é quando alguém usa um computador para cometer o crime, por exemplo, quando uma pessoa obtém acesso a um ambiente de computador seguro ou dispositivo de telecomunicações sem autorização (hacking) (KUNRATH, 2017) Um crime passivo de computador ocorre quando alguém usa um computador para apoiar e promover uma atividade ilegal. Um exemplo é quando um suspeito de narcóticos usa um computador para rastrear remessas de drogas e lucros. De acordo com Jahankhani et al. (2014) há categorizado na literatura quatro tipos gerais de crimes cibernéticos pela relação do computador com o crime.

- Computador como alvo: roubo de propriedade intelectual, roubo de informações de marketing (por exemplo, lista de clientes, dados de preços ou plano de marketing) e chantagem com base em informações obtidas de arquivos computadorizados (por exemplo, informações médicas, histórico pessoal ou preferência sexual);

- Computador como instrumento do crime: uso fraudulento de cartões e contas de caixa eletrônico (ATM), roubo de dinheiro de acúmulo, conversão ou transferência de contas, fraude de cartão de crédito, fraude de transação de computador (transferência de estoque, vendas ou faturamento) e fraude de telecomunicações;

- O computador é acessório para outros crimes: lavagem de dinheiro e transações bancárias ilegais, registros ou livros do crime organizado e apostas;

- Crimes Associados à Prevalência de Computadores: pirataria/falsificação de software, violação de direitos autorais de programas de computador, equipamentos falsificados, equipamentos e programas de computador no mercado negro e furto de equipamentos tecnológicos.

Kunrath (2017) enuncia uma revisão sobre as classificações dos crimes cibernéticos baseado na literatura. A autora menciona que essa sistematização parte de estudos precursores encontrados na literatura internacional, em países precursores do desenvolvimento tecnológico. O Brasil apenas iniciou suas pesquisas interdisciplinares e jurídicas sobre os crimes cibernéticos. No Quadro 2, a classificação dos crimes cibernéticos e sua descrição:

Quadro 2: Classificação dos crimes cibernéticos e descrição.

| Autor | Classificação | Descrição |

| Ulrich Sieber (1986) | 1) crimes econômicos; | Ilícitos praticados contra os sistemas de processamento de dados com o propósito de obter proveito econômico |

| 2) ofensas contra direitos individuais | Invasão de dados pessoais para manipulação, destruição ou divulgação, | |

| 3) ofensas contra interesses supraindividuais. | manipulação de dados das instituições públicas, afetando a interesses coletivos. | |

| Vianna (2003) | Crimes informáticos impróprios: | Aqueles nos quais o computador é usado como instrumento para a execução do crime, mas não há ofensa ao bem jurídica inviolabilidade da informação automatizada (dados),praticados nas redes sociais ou através do envio de um e-mail. |

| Crimes informáticos próprios | Aqueles em que o bem jurídico protegido pela norma penal é a inviolabilidade das informações automatizadas | |

| Delitos informáticos mistos | São crimes complexos em que, além da proteção da inviolabilidade dos dados, a norma visa a tutelar bem jurídico de natureza diversa. | |

| Crimes informáticos mediatos ou indiretos | É o delito-fim não informático que herdou esta característica do delito-meio informático realizado para possibilitar a sua consumação | |

| Ferreira (2010), | (a) Puro | A conduta ilícita do delinquente atinge o sistema de informática da vítima, seus programas e/ou a parte física dos computadores. |

| (b) Misto | O objetivo da conduta não é diretamente o sistema ou dados, mas o infrator tem que, essencialmente, utilizar a informática para alcançar seu objetivo. | |

| (c) Comum | Delito já previsto na legislação penal, e que foi realizado através da informática, porém não necessariamente necessita da informática para alcançar seu resultado. | |

| Ivete Senise Ferreira (2000) e Vicente Greco Filho (2000 | (a) condutas perpetradas contra um sistema informático. | |

| (b) condutas perpetradas contra outros bens jurídicos. |

Fonte: Kunrath, 2017, p. 49-50.

Existem muitos tipos de crimes cibernéticos prevalecentes no sistema; de maneira geral, pode-se sintetizar essa classificação em quatro categorias principais, conforme discutido abaixo, por Kunrath (2017):

2.3.1 CRIME CONTRA INDIVÍDUOS

Os crimes cibernéticos cometidos contra pessoas físicas incluem crimes como transmissão de pornografia infantil, assédio a qualquer pessoa com o uso de um computador, como e-mail, difamação cibernética, hacking, exposição indecente, spoofing de e-mail, crime de IRC (Internet Relay Chat), extorsão de rede, código malicioso, tráfico, distribuição, publicação, phishing, fraude de cartão de crédito e disseminação de material obsceno, incluindo pirataria de software. O dano potencial de tal crime para um indivíduo dificilmente pode ser maior (KUNRATH, 2017).

2.3.2 CRIME CONTRA A PROPRIEDADE

Outra classificação de crimes cibernéticos são os realizados contra todas as formas de propriedade. Esses crimes incluem vandalismo de computador (obliteração de propriedade de terceiros), crimes de propriedade intelectual, ameaças, dentre outros. Este tipo de crime é normalmente prevalente nas instituições financeiras ou com o objetivo de cometer crimes financeiros. Uma característica importante desse tipo de delito é que são tão sutis que normalmente passariam despercebidos (KUNRATH, 2017).

2.3.3 CRIME CONTRA A ORGANIZAÇÃO

O terceiro tipo de classificação de crimes cibernéticos está relacionado aos crimes cibernéticos contra organizações. O terrorismo cibernético é um tipo discreto de crime desse tipo, sendo o grupo Anonymous o mais conhecido, atacando empresas e governos (KUNRATH, 2017).

Figura 1: Foto ilustrativa do Grupo Anonymous

O crescimento da Internet tem mostrado que o padrão do Ciberespaço está sendo usado por indivíduos e grupos para pressionar os governos internacionais e para aterrorizar os cidadãos de um país. Este crime se transforma em terrorismo quando um ser humano “penetra” em um site do governo ou mantido por militares. É consenso em todo o mundo que todo e qualquer sistema do mundo pode ser violado (KUNRATH, 2017).

2.3.4 CRIME CONTRA A SOCIEDADE

O quarto tipo de crimes cibernéticos está relacionado aos crimes contra a sociedade. Incluem-se nesta categoria falsificação, terrorismo cibernético, web jacking[3], pornografia infantil, crimes financeiros, venda de artigos ilegais, extorsão na rede, contrabando cibernético, manipulação de dados, bombas lógicas, estelionato, plishing[4]; Notas de moeda falsificadas, selos de receita, folhas de marcação etc. podem ser falsificados usando computadores e scanners e impressoras de alta qualidade. Os hackers da Web Jacking obtêm acesso e controle sobre o site de outra pessoa, mesmo que alterem o conteúdo do site para cumprir objetivos políticos ou por dinheiro (KUNRATH, 2017).

2.4 CRIMES INFORMÁTICOS: SUJEITO PASSIVO E SUJEITO ATIVO

Do ponto de vista dos sujeitos cuja conduta é necessária e explicaria o cometimento de crimes informáticos, a doutrina destaca a conjunção de três fatores gerais a considerar: primeiro, a existência de autores motivados a executá-los; segundo, a disponibilidade de objetivos adequados (ou vítimas) para realizá-los; e, terceiro, a ausência de tutores apropriados ou mecanismos de autoproteção para controlar sua comissão (ARAÚJO, 2021).

Estes fatores gerais devem ser interpretados à luz do contexto da prática de crimes informáticos, bem como complementados com outros, que permitem definir as características fundamentais de quem comete crimes informáticos, quem os sofre e quais os elementos que podem estar influenciando-os, sua comissão, denúncia e condenação.

2.4.1 SUJEITO ATIVO: OS AUTORES

Os autores de crimes informáticos podem ser sujeitos de um perfil muito variado, o que está ligado à diversidade de comportamentos ilícitos que podem praticar. Os fatores que podem ser relevantes para a análise dos autores de tais crimes incluem, entre outros, sua motivação, idade e sexo, conhecimento técnico, meios financeiros, organização e relacionamento com a vítima.

São múltiplas as motivações que o autor de um crime informático pode ter, mas, em geral, coincidem com as motivações dos autores de outra classe de crimes. A doutrina destaca que a motivação dos primeiros hackers era simplesmente descobrir as vulnerabilidades de um sistema de computador (ARAÚJO, 2021).

Nesta fase, o hacker entende o acesso (impróprio) a dados ou programas como um desafio pessoal, e até mesmo como fonte de diversão. Se os três grupos de comportamentos que costumam estar na base dos crimes informáticos (sabotagem, espionagem ou fraude informática) forem considerados, pode-se argumentar que, em princípio, esses crimes visam causar danos (sabotagem), obter informações (espionagem) , ou obter ganho financeiro (fraude) (KUNRATH, 2017).

A ligação entre comportamento e motivação nem sempre é tão linear e tende a mostrar uma preeminência da motivação do lucro sobre outras motivações. A motivação do lucro está diretamente relacionada ao conceito de fraude informática, mas também é possível levantar casos de espionagem informática (por exemplo, industrial) e até sabotagem informática (por exemplo, a potenciais compradores de programas antivírus ou a concorrentes dentro do mesmo mercado), que se comprometem com essa intenção (SANTOS, 2020; MAYER-LUX, 2018).

Da mesma forma, existem crimes informáticos realizados para causar danos, por exemplo, em vingança a um ex-empregador. Por fim, alguns crimes informáticos são perpetrados por motivos políticos, mais ou menos difusos, bem como para intimidar ou aterrorizar (determinados setores da população) (ARAÚJO, 2021; SANTOS, 2020).

No que diz respeito à idade dos autores dos crimes informáticos, Voinarovski et al. (2021) e Mayer-Lux (2018) dispõem sobre um número significativo destes crimes é cometido por pessoas relativamente jovens em relação à idade dos agentes de outras condutas criminosas, o que se deve a diferentes motivos. Talvez o mais óbvio seja que as novas gerações são constituídas por “nativos digitais”, ou seja, pessoas que nasceram na era da Internet e que começam a usar as TIC desde muito cedo. Além disso, os jovens têm mais tempo disponíveis para pesquisar e detectar vulnerabilidades nos sistemas de computador de outras pessoas. No entanto, como aqueles atualmente considerados “nativos digitais” envelhecem, a idade média dos perpetradores de crimes cibernéticos pode aumentar.

Cabe ressaltar que a doutrina destaca casos de adolescentes que, mesmo agindo sozinhos, desativaram sistemas de controle de tráfego aéreo, bloquearam as principais redes de comércio eletrônico ou manipularam as operações da bolsa eletrônica Nasdaq (VOINAROVSKI et al., 2021; MAYER-LUX, 2018).

No que se refere ao conhecimento técnico que o autor de um crime informático necessita para cometê-lo, a doutrina destaca que as possibilidades são muito amplas, embora seja necessário um preparo mínimo em informática. Em um extremo está o especialista em computadores, cujo conhecimento é necessário se, por exemplo, se trata de destruir ou espionar dados ou programas especialmente protegidos. No outro extremo estão aqueles que, apesar de operarem em um nível relativamente básico, estão completamente familiarizados com as TIC, a tal ponto que sua falta de domínio teórico acaba sendo compensada pelo uso diário de computadores e da Internet (MAYER-LUX, 2018).

Do ponto de vista dos recursos econômicos de que dispõem os autores de crimes informáticos, é necessário distinguir entre os meios financeiros de que dispõem e os recursos econômicos de que necessitam para cometer um crime informático. Por um lado, a doutrina norte-americana destaca que os autores de crimes informáticos correspondem a pessoas das classes média e média abastadas, que também possuem bons níveis de escolaridade. Precisamente, esta circunstância dificultaria a aplicação, nesta área, de muitas teorias criminológicas, que tradicionalmente se centraram em autores das camadas populares e com baixos níveis de escolaridade (ALVES et al., 2020).

Por outro lado, não é necessário que tais crimes sejam cometidos por pessoas com grandes recursos econômicos, uma vez que os custos cada vez mais reduzidos de conexão à rede permitem que quase qualquer pessoa os pratique. Enquanto nas últimas décadas o uso de sistemas de computador era principalmente limitado a órgãos estaduais, instituições financeiras ou científicas, hoje praticamente qualquer pessoa pode acessá-los, aumentando assim o leque de autores em potencial.

Além disso, graças aos custos relativamente baixos das tecnologias de última geração, muitos agentes podem se beneficiar delas para a prática de crimes. Estas circunstâncias, somadas ao relativamente baixo conhecimento técnico que, em geral, o autor de um crime informático necessita, fazem com que tais crimes sejam cometidos facilmente e com recursos limitados em relação aos danos (globais) que causam (MAYER-LUX, 2018).

Referente a empresa que comete crime cibernético, Mayer-Lux (2018) aponta que é possível sugerir a existência de diferentes graus de organização, conforme o crime que se deseja realizar. Apesar de muitos crimes virtuais exigirem alto grau de organização, não é possível afirmar que estes crimes sejam dominados por grupos organizados ou que tais grupos teriam esta ou aquela forma ou estrutura.

Entretanto, a autora acima salienta que o nível de organização deve considerar variáveis quantitativas (número de sujeitos que coordenam as atividades) e qualitativas (grau de complexidade na coordenação das atividades). De um lado, encontra-se o sujeito que age sozinho e que termina por recorrer à colaboração de terceiros para preparação de alguns aspectos da atividade criminosa Na outra ponta, encontram-se as “máfias cibercriminosas organizadas”.

Considerando o exposto, o que o crime cibernético traz de novo, em relação a outras áreas do crime, é que a internet constitui tanto o contexto da prática do crime quanto a área em que se verifica a troca de informações e a coordenação entre seus perpetradores, por exemplo, por meio de chats (VOINAROVSKI et al., 2021).

Muitos crimes informáticos são cometidos por agentes que não têm qualquer relação com a vítima, que representa, para a primeira, um sujeito indeterminado, desconhecido e, eventualmente, internacional. É o caso, por exemplo, das atividades ilícitas de informática que envolve a detecção e exploração das vulnerabilidades de qualquer sistema informático. No entanto, um número significativo de crimes informáticos é perpetrado por trabalhadores ou prestadores de serviços da empresa ou estabelecimento afetado, também designados (MAYER-LUX, 2018).

A identificação do autor do crime cibernético é uma tarefa complexa, seja pelas dificuldades em descobrir sua autoria vinculada às possibilidades que a Internet oferece de permanecer anônimo e de não deixar rastros das atividades realizadas na rede, seja pelas dificuldades na identificação dos autores dos crimes informáticos, vinculadas à produção e avaliação de provas no processo penal (ARAÚJO, 2021).

Em relação, especificamente, às opções que a Internet oferece para o anonimato, Mayer-Lux (2018, p. 177) questiona “até que ponto estamos diante de um fator que realmente dificulta a identificação do autor de um crime cibernético”.

2.4.2 SUJEITO PASSIVO: AS VÍTIMAS

O sujeito passivo é aquele que possui o bem jurídico que o legislador protege e sobre o qual recai a atividade típica do sujeito ativo. Em primeiro lugar, há que distinguir que sujeito passivo ou vítima do crime é a entidade sobre a qual recai a conduta da ação ou omissão do sujeito ativo, sendo que no caso dos crimes cibernéticos, as vítimas podem ser pessoas singulares, instituições de crédito, governos etc. que utilizam sistemas de informação automatizados, geralmente ligados a terceiros. Nesse sentido, qualquer pessoa que opere com computadores ou utilize a internet pode ser vítima de um crime cibernético, seja ele pessoa física ou jurídica.

Com relação ao perfil (idade e sexo) das vítimas dos crimes Cibernéticos, Mayer-Lux (2018) menciona uma pesquisa realizada na Espanha, que publicou que há uma prevalência de vítimas com idades entre 26 e 40 anos; No Reino Unido, verificou-se que há mais probabilidade de pessoas na faixa etária entre 40 e 49 anos, prevalência do sexo masculino, e que sofrem três vezes mais perdas econômicas do que as mulheres como resultado da prática de crimes virtuais.

O Estado se encontra em uma situação particular, pois embora possa ser considerado principalmente uma vítima de crimes informáticos, também é possível que seja o autor de certos comportamentos, por exemplo, quando monitora indevidamente sistemas informáticos de terceiros e, assim, afeta constitucionalmente direitos garantidos. Algo semelhante pode ser dito da vigilância realizada pelo empregador sob a suspeita de que um de seus trabalhadores cometeu comportamento criminoso por meio de redes de computadores.

2.5 PREVENÇÃO

Os crimes de computador estão se tornando muito comuns na atualidade. Os criminosos encontram fragilidades que o mesmo pessoal ou organizações (privadas e públicas) apresentam, para efetivamente ativar uma rede de atividades ilícitas, para incorrer em furto, fraude ou interferência através das redes contra terceiros ou qualquer entidade. O Quadro 3, descrito por Acosta et al. (2020) detalha especificamente os diferentes tipos de crimes informáticos e os criminosos envolvidos neles. Portanto, afirma-se que, dependendo do tipo de crime, também existe um especialista na área que possibilita a ativação dos riscos inerentes, praticando o seu ato ilícito.

Quadro 3: Tipos, infratores, recomendações e riscos de crimes cibernéticos

| Tipo | Infrator | Recomendação | Riscos |

| Acesso não autorizado. | Hacker | Usar senhas fortes. Manter como política a auditoria dos níveis de acesso e segurança dos usuários. |

Risco de acesso. |

| Danos a dados ou programas de computador | Phreaker (hacker do sistema de telefonia) | Prestar atenção especial ao tratamento de e-mails. Ter uma política quanto à inserção de dispositivos (CD, USB, etc);Ter um programa que suporte os dados diariamente. |

Risco na infraestrutura. |

| Sabotagem cibernética | Piratas cibernéticos. | Navegar por páginas da web seguras e confiáveis. Instalar o antivírus. |

Risco de segurança geral. |

| Intercepção não autorizada | Hacker | Usar firewall. Instalar indicadores de usuários não autorizados. |

Risco de desaparecimento dos controles tradicionais |

| Espionagem cibernética. | Cracker, piratas cibernéticos. | Atualizar regularmente o sistema operacional. Ter cuidado ao usar programas de acesso remoto. O tratamento dos dados deve ser protegido por pessoal de confiança |

Risco de dependência de pessoal-chave. Risco de utilidade. |

Fonte: Acosta et al., (2020).

Este é um dos principais motivos pelos quais inúmeras recomendações e mecanismos de prevenção têm sido desenhados, com o intuito de contrariar este tipo de atividade, de forma que todos os afetados ativem políticas contra atividades suspeitas.

Quando as informações são minuciosamente detalhadas, cria-se a necessidade de os afetados implementarem controles em todas as atividades realizadas. Sobre empresas que administram pessoas, não só para salvaguardar o que existe, mas também para escolher os funcionários em função da documentação que cadastram e referências de empregos anteriores, e-mails e uso de redes sociais. Um elemento importante a ter em conta é a segurança das organizações em termos de utilizadores e palavras-passe, de forma a evitar qualquer tipo de interferência e utilização não autorizada de informação considerada confidencial.

No tópico seguinte, descreve-se a aplicabilidade do Código Penal aos Crimes Cibernéticos, tendo em consideração as leis e regulamentos existentes no Brasil.

3. DESAFIOS PARA O COMBATE AOS CRIMES CIBERNÉTICOS

A internet tem sido um dos meios para celebrar contratos, que atualmente têm sido fechados por essa via, obedecendo aos princípios da publicidade, da vinculação, da veracidade, da não-abusividade entre outros. Entretanto, quando se trata do ordenamento jurídico brasileiro, Vedovate (2005, p. 13), informa que:

não existe normatização específica sobre os contratos realizados sob essa égide. No entanto, o Código Civil e o Código de Defesa do Consumidor sanam, em parte, os conflitos atinentes a respeito desse tema, faltando uma norma específica que assegure os asseios da comunidade virtual.

Quando se trata dos casos dos contratos celebrados por via digital, exemplificando, o Brasil não possui legislação específica sobre os ilícitos cometidos através desse meio, o que demostra um desafio no combate aos crimes cibernéticos. Diversas vezes podem utilizar o princípio da analogia como único meio hábil a não deixar o infrator cibernético impune.

Apesar disso, tal princípio não é aplicável no Direito Penal, por ferir do princípio da taxatividade, sendo necessária a criação de leis específicas, sendo como exemplos, as normas aplicadas, com a utilização da analogia, aos crimes virtuais: Calúnia (art. 138 do Código Penal); Difamação (art. 139 do Código Penal); Injúria (art. 140 do Código Penal); Ameaça (art. 147 do Código Penal); Furto (art. 155 do Código Penal); Dano (art. 163 do Código Penal); Apropriação indébita (art. 168 do Código Penal); Estelionato (art. 171 do Código Penal); Violação ao direito autoral (art. 184 do Código Penal); Pedofilia (art. 247 da Lei nº 8.069/90 – Estatuto da Criança e do Adolescente); Crime contra a propriedade industrial (art. 183 e ss. da Lei nº 9.279/96); Interceptação de comunicações de informática (art. 10 da Lei nº 9.296/96); Interceptação de E-mail Comercial ou Pessoal (art. 10 da Lei nº 9.296/96); Crimes contra software – “Pirataria” (art. 12 da Lei nº 9.609/98) (CARNEIRO, 2012, p. 1).

Furlaneto Neto e Guimarães (2003) descrevem as outras condutas descritas como crime, mesmo que seja considerada ilicitamente, não sendo consideradas crime e não possuindo uma legislação específica, não sendo possível, igualmente, uma analogia aplicada, trazendo exemplos como: os danos praticados contrainformações, os programas contidos em computador, as propagações de vírus informáticos entre outros.

Não obstante, existem normas específicas que tratam do assunto, porém, de forma a não abranger todo o campo de ação dos criminosos cibernéticos, o que representa outro desafio a aplicabilidade do Direito Penal. Assim, ainda não é suficiente a estrutura de tipos incriminadores no ordenamento jurídico pátrio. No entendimento de Alexandre Atheniense (2004, p. 1):

entendo que as soluções legais a serem buscadas deverão objetivar a circulação de dados pela internet, controlando a privacidade do indivíduo sem cercear o acesso à informação. Neste sentido é necessário aprimorar nossas leis de proteção de dados, inclusive com a regulamentação da atividade dos provedores que controlam a identificação do infrator, bem como um maior aparelhamento das delegacias especializadas.

No Brasil, existem diversos órgãos especializados quanto o combate aos cibercrimes, exemplificando a ação conjunta entre Ministério Público Federal, a Polícia Federal e a Organização não governamental Safernet, que auferem e agilizam denúncias arroladas aos crimes virtuais. Já na esfera estadual, é possível identificar outro desafio, pois nos deparemos outra realidade, onde poucos Policiais Civis têm estruturas particularizadas em investigar e combater aos crimes virtuais, isto é, os profissionais são despreparados a se compararem com os delinquentes (WENDT, 2011).

Segundo Souza Neto (2009, p. 58-60), o princípio da territorialidade versa sobre um dos maiores desafios para acabar com o crime virtual, por possuir, a internet, caráter global. Nesse sentido, o artigo 5º do Código Penal Brasileiro dispõe que aos crimes cometidos em território brasileiro aplicam-se a lei brasileira. Com relação aos crimes cometidos pela internet, aplica-se a lei brasileira quando o site utilizado for brasileiro. Contudo, uma exceção a este dispositivo é o princípio da extraterritorialidade, contido no artigo 7º do mesmo diploma legal. Assim, estando o agente localizado fora do país, aplica-se a lei brasileira nos casos do supracitado artigo ou nos casos em que houver acordo ou tratado nesse sentido.

Ressalta-se que o Direito Penal não vem escoltando as mudanças determinadas pela explosão tecnológica, atuada desde a última metade do Século XX. Tais mudanças já estão recomendadas na Constituição da República do Brasil de 1988, buscando assim, proteger os interesses envolvidos contra os avanços da utilização dos meios informáticos em práticas que ferem a dignidade da pessoa humana, assimilando os nuances da nova realidade social.

Assim, Souza Neto (2009, p. 134-135) descreve que a tutela penal de tais interesses faz-se extremamente necessária, vez que a falta de regulamentação que reprima atos que vão de encontro à nova ordem social torna instável a sustentação desse novo modelo.

4. CONCLUSÃO

O desenvolvimento tecnológico, a interdependência econômica, a excessiva informatização da sociedade e o poder abrangente da Ciência da Computação, têm exigido da Ciência Criminal moderna a compreensão dos comportamentos criminosos nos quais a computação está imersa.

Os crimes cibernéticos representam um ato ilícito existente na internet, violando a propriedade intelectual privada da sociedade, das organizações e do Estado em geral. Diariamente, se observa como tais crimes estão aumentando, e parte disso, se deve, em muitos casos, ao descaso da proteção dos dados pelos usuários. Dessa forma, os cybers criminosos encontram oportunidades de extrair informações que ameaçam a integridade e a estabilidade organizacional dos proprietários das informações.

Estes têm aumentado progressivamente em todos os níveis cibernéticos. Os autores desse tipo penal criam e ativam diferentes modalidades que lhes permitem cometer crimes como furto, fraude, chantagem, entre outros, com segurança danificando a privacidade e a identidade de qualquer pessoa física, jurídica e até mesmo governos. Portanto, a necessidade de se estabelecer um sistema de segurança que permita a proteção das informações torna-se cada vez mais relevante, principalmente quando a informação tratada é de foro privilegiado.

Retomando a questão norteadora: Quais são os desafios do Direito Penal frente aos crimes cibernéticos? Concluímos que apesar dos esforços para coibir o crime cibernético, ainda existem muitas lacunas jurídicas e desafios a serem superados. Dentre esses desafios, está a ausência de uma legislação específica sobre o assunto, a falta de um canal único de denúncias, o despreparo de Policiais Civis no âmbito estadual e o princípio da territorialidade, sendo este último um dos maiores desafios para acabar com o crime virtual.

O Brasil, assim como os outros países, enfrenta o dilema de como combater o crime cibernético e como promover efetivamente a segurança de seus cidadãos e organizações. Trata-se de um crime que pode ser realizado independente de posição geográfica e é cometido virtualmente, o que dificulta a punição dos infratores. Nessa perspectiva, é necessário que haja uma resposta global coordenada ao problema do cibercrime em nível mundial.

Os crimes cibernéticos têm sido tratados no Brasil de uma perspectiva criminal. Os avanços legislativos – Lei 12.735/2012, Lei n. 12.737/2012, Lei 12.965, 13.260/2016, Lei n. 13.709/2018 e Lei n. 14.155/2021, busca proteger as pessoas (físicas ou jurídicas) que são vítimas de crimes cibernéticos. Isso se traduz em um interesse legítimo dos legisladores na salvaguarda e reivindicação dos direitos dos cidadãos, porém, seu alcance não é o esperado, pois se trata de um crime transnacional de informática, como se sustentou ao longo do estudo, abarcando várias fronteiras.

Do ponto de vista da eficácia da norma, envolve um problema que se traduz na impossibilidade de as instâncias nacionais poderem oferecer aos cidadãos proteção judicial efetiva de seus direitos nesse cenário.

REFERÊNCIAS

ACOSTA, Maria Gabriela. BENAVIDES, Merck Milko, GARCIA, Nelson Patrício. Delitos informáticos: Impunidad organizacional y su complejidad en el mundo de los negócios. Revista Venezolana de Gerencia, vol. 25, núm. 89, 2020.

ALVES, Marco Antônio; DINIZ, Thiago Dias de Matos; CASTRO, Viviane Vidigal de. Criminologia e cybercrimes [Recurso eletrônico on-line] organização XI Congresso RECAJ- UFMG: UFMG – Belo Horizonte; Belo Horizonte: UFMG, 2020.

ARAÚJO, Cláudio Rodrigues. Análise da aplicação do direito penal nos crimes virtuais. Pensar Acadêmico, Manhuaçu, v. 19, n. 2, p. 494-511, maio-setembro, 2021.

ATHENIENSE, A. R. Crimes virtuais, soluções e projetos de Lei. DNT. [s.l.]. 29 out. 2004. Disponível em: <http://www.dnt.adv.br/noticias/direito-penal-informatico/crimes-virtuais-solucoes-e-projetos-de-lei/>. Acesso em: 27 nov. 2021.

BARBOSA, Juliana Souza ; BORGES E SILVA, Danihanne; OLIVEIRA, Daniela Cabral de, et al. A proteção de dados e segurança da informação na pandemia COVID-19: contexto nacional. Research, Society and Development, v. 10, n. 2, e40510212557, 2021.

BRASIL. Código Penal. Decreto Lei n. 2.848/40. Disponível em <http://www.dji.com.br/codigos/1940_dl_002848_cp/cp184a186.htm>. Acesso em 23 Nov 2021.

____. ECA – Estatuto da Criança e do Adolescente – Lei 8069/90 Disponível em:< https://www.jusbrasil.com.br/topicos/10582366/artigo-241-da-lei-n-8069-de-13-de-julho-de-1990>. Acesso em 23 Nov 2021.

____. Lei 12.735 de 30 de novembro de 2012. Altera o Decreto-Lei nº 2,848, de 7 de dezembro de 1940 – Código Penal, o Decreto-Lei nº 1.001, de 21 de outubro de 1969 – Código Penal Militar, e a Lei nº 7.716, de 5 de janeiro de 1989, para tipificar condutas realizadas mediante uso de sistema eletrônico, digital ou similares, que sejam praticadas contra sistemas informatizados e similares; e dá outras providências. Disponível em: <http://www.planalto.gov.br/ccivil_03/_ato2011-2014/2012/lei/l12735.htm> . Acesso em 23 Nov 2021.

____. Lei 12.737 de 30 de novembro de 2012. Dispõe sobre a tipificação criminal de delitos informáticos; altera o Decreto-Lei nº 2.848, de 7 de dezembro de 1940 – Código Penal; e dá outras providências. Disponível em: <http://www.planalto.gov.br/ccivil_03/_ato2011-2014/2012/lei/l12737.htm>. Acesso em 23 Nov 2021.

___. Lei 14.155, de 27 d maio de 2021. Altera o Decreto-Lei nº 2.848, de 7 de dezembro de 1940 (Código Penal), para tornar mais graves os crimes de violação de dispositivo informático, furto e estelionato cometidos de forma eletrônica ou pela internet; e o Decreto-Lei nº 3.689, de 3 de outubro de 1941 (Código de Processo Penal), para definir a competência em modalidades de estelionato. Disponível em: https://www.in.gov.br/en/web/dou/-/lei-n-14.155-de-27-de-maio-de-2021-322698993>. Acesso em 23 Nov 2021.

___. Lei 13.709, de 14 de agosto de 2018. Lei Geral de Proteção de Dados Pessoais (LGPD). Disponível em: < http://www.planalto.gov.br/ccivil_03/_ato2015-2018/2018/lei/l13709.htm>. Acesso em 23 Nov 2021.

CARNEIRO, A. G. Crimes Virtuais: Elementos Para uma Reflexão Sobre o Problema na Tipificação. In: Âmbito Jurídico, Rio Grande, 15, n. 99, abr. 2012. Disponível em: <http://www.ambito-juridico.com.br/site/index.php?n_link=revista_artigos_leitura&artigo_id=11529>. Acesso em: 08 dez. 2021.

COLLI, Maciel. Cibercrimes: Limites e Perspectivas à Investigação Policial de Crimes Cibernéticos. Curitiba: Juruá Editora, 2010.

DAMÁSIO, José Antonio. Manual de Crimes Informáticos. São Paulo: Saraiva, 2016.

FURLANETO NETO, M.; GUIMARÃES, J. A. C. Crimes na Internet: Elementos para uma Reflexão Sobre a Ética Informacional. Revista CEJ. Brasília, n. 20, p. 69, jan./mar. 2003. Disponível em: <http://www2.cjf.jus.br/ojs2/index.php/cej/article/viewFile/523/704>. Acesso em: 08 dez. 2021.

GRECO, Vicente Filho. Algumas observações sobre o direito penal e a internet. Boletim IBCCRIM, v. 8, p. 3, 2000.

JAHANKHANI, Hamid, Al-NEMRAT, A., HOSSEINIAN-Far, Amin. (2014). Cyber crime Classification and Characteristics. 10.1016/B978-0-12-800743-3.00012-8. Disponível em: <https://www.researchgate.net/publication/280488873_Cyber_crime_Classification_and_Characteristics>. Acesso em 23 Nov 2021.

KUNRATH, Josefa Cristina Tomaz Martins A expansão da criminalidade no cyberespaço. Feira de Santana : Universidade Estadual de Feira de Santana, 2017.

MAYER LUX, Laura. Elementos criminológicos para el análisis jurídico-penal de los delitos informáticos. Ius et Praxis, Talca , v. 24, n. 1, p. 159-206, June 2018 .

MINISTÉRIO PÚBLIC FEDERAL. Slides. Combate ao cibercrime. Disponível em: <ttps://www.cnmp.mp.br/portal/images/Palestras/Atua%C3%A7%C3%A3o_do_MP_no_combate_aos_crimes_cibern%C3%A9ticosINFANCIA_E_JUVENTUDE.pdf>. Acesso em 23 Nov 2021.

MONTEIRO NETO, João Araújo. Aspectos constitucionais e legais do crime eletrônico, 2008.

SANTOS, Nathalia Maria de Oliveira. O limite das exposições nas redes sociais e o direito à liberdade de expressão: Um estudo sobre os efeitos negativos da superexposição das pessoas nas redes sociais e seus impactos no ordenamento jurídico, Trabalho de conclusão do curso (Direito) – Fundação Educacional do Município de Assis –FEMA, Assis, 2020. 56p.

SANTOS, Rosângela dos. Criminalidade digital em tempos de pandemia: principais ocorrências em Sergipe no ano de 2020. Monografia (Graduação em Direito). Universidade Federal de Sergipe, São Cristóvão-SE, 2021.

SCHAUM, Guilherme. Uma lista com 24 crimes virtuais. JusBrasil, 2019. Disponível em: < https://guilhermebsschaun.jusbrasil.com.br/artigos/686948017/uma-lista-com-24-crimes-virtuais>. Acesso em 23 Nov 2021.

SILVA, Marcelo Gomes. Cyber-Segurança: Estudo de caso do Brasil. Dissertação: Metrado em Segurança Nacional e Guerra. . Universidade de Defesa Nacional, Islamabad, 2019.

SOUZA NETO, P. A. de. Crimes de Informática. Itajaí, 2009.

VEDOVATE, L. L. V. Contratos Eletrônicos. INTERTEMAS. v. 10, n. 10. Presidente Prudente, 2005.

VOINAROVSKI, Izabel Marthiela Lovo1 MAGALHÃES, Thyago Alexander de Paiva O Tratamento do Cybercrime no Ordenamento Jurídico Brasileiro, 2021. Diálogos e Interfaces do Direito. Disponível em: <https://www.fag.edu.br/upload/revista/direito/5db849cac6ef4.pdf>. Acesso em 23 Nov 2021.

WENDT, E.; JORGE, H. V. N. Crimes Cibernéticos. São Paulo: BRASPORT, 2012.

ANEXOS

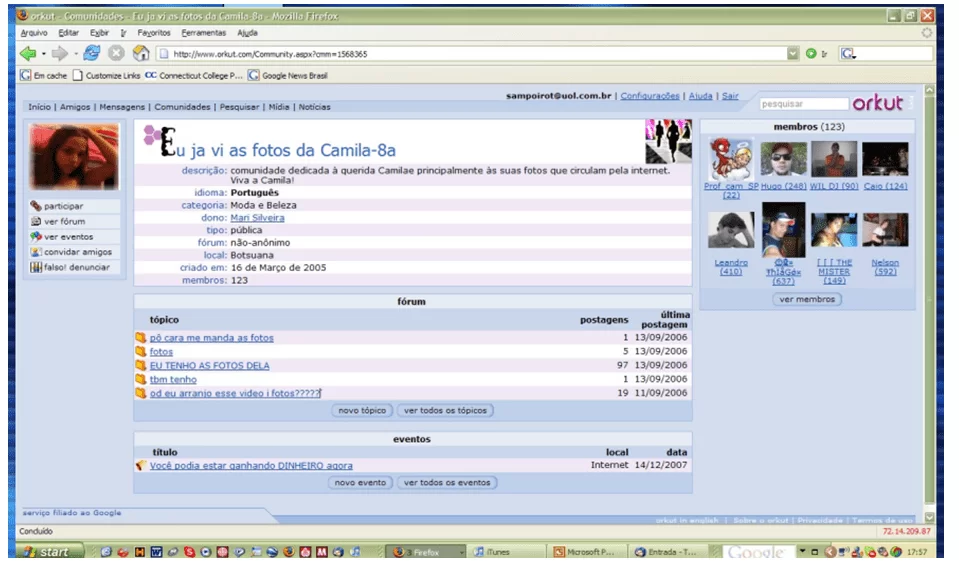

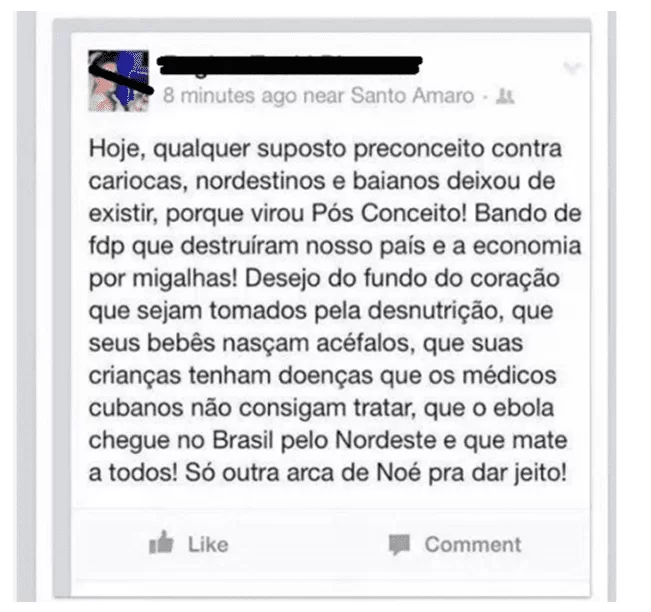

Figura 2: Página de organização neonazista em São Paulo.

Figura 3: Troca de fotografias de crianças de 8 anos no Orkut

Figura 4: Comentário ofensivo no Facebook

APÊNDICE – REFERÊNCIA NOTA DE RODAPÉ

3. Webjacking é simplesmente quando alguém clona seu site e o engana para que acredite que o site clonado é seu. Fonte: <https://everythingwhat.com/what-is-web-jacking-in-cyber-crime> Acesso em 23 Nov 2021.

4. Phishing é uma técnica de engenharia social usada para enganar usuários e obter informações confidenciais como nome de usuário, senha e detalhes do cartão de crédito. Fonte: <https://pt.wikipedia.org/wiki/Phishing> Acesso em 23 Nov 2021.

[1] Graduando em direito. ORCID: 0000-0002-9282-9478.

[2] Orientador.

Enviado: Dezembro, 2021.

Aprovado: Dezembro, 2021.