OLIVEIRA, Geveson de Souza [1]

PINTO, Aurílio Guimarães [2]

FREITAS, Caio Guimarães [3]

ALMEIDA, Cristiany Caliri de [4]

LEITE, Francisco Canindé da Silva [5]

SILVA, Francisco Eronildo da [6]

RIBEIRO, Dallas dos Santos [7]

MORAIS, Gilvanete Melo de [8]

PERES, Paulo Júnior de Jesus [9]

OLIVEIRA, Geveson de Souza; et.al. Свободное программное обеспечение в качестве безопасного решения для обработки корпоративной информации. Журнал Многопрофильная научный центр знаний. Выпуск 07. Год 02, Vol. 02. С. 47-57, октябрь 2017. ISSN:2448-0959

резюме

В данном исследовании было показано, что он является более прозрачным, свободное программное обеспечение может использоваться практически в компаниях, чтобы заменить собственное программное обеспечение. Данные были собраны из экспериментальной установки, которые были сделаны испытания в четырех (4) бесплатных инструментов: OpenLDAP, кальмары, и Zimbra Кактусы. В конце концов, это было показано, что использование этих бесплатных инструментов имеют жизненно важное значение для выживания компании в целях защиты доступности, целостности и конфиденциальности коммерческой информации.

Ключевые слова: свободное программное обеспечение, Информационная безопасность, программное обеспечение Владелец.

1. введение

Каждый день направления деятельности организаций используют услуги в области информационных технологий (ИТ) для поддержки своих стратегических и оперативных мероприятий. В этом смысле, она значительно возрастает важность ИТ-услуг, а также использование средств для оказания помощи в росте компании.

Организации стремятся перенести свои системы в бизнес-стратегии, с совместной моделью развития, как свободное программное обеспечение. Многие компании используют нелицензионное программное обеспечение и, таким образом, попадая в мир компьютерного пиратства, которое нацеливает ревизионные органы.

Этот документ состоит из шести разделов. В разделе 2, озаглавленная «Методология», сравнительная между фирменными инструментами и бесплатными инструментами адресована. Раздел 3, «Информационная безопасность на предприятиях», решает задачи обеспечения информационной безопасности, а также шифрование данных и сетей связи и связанных с ними работ. Раздел 4, «Этап» представляет описание сценария, методы испытаний, а также испытаний. В разделах 5 и 6 представлены результаты и анализ результатов. Выводы и перспективы обсуждаются в разделе 7.

2. методология

Эта работа имеет свою методологию, основанную на обзоре литературы, тематические исследования успеха, и с помощью бесплатных инструментов тестирования, с помощью экспериментальной установки.

2.1 Программное обеспечение Владелец X Free Software

По Гонсалвес (2007), проприетарное программное обеспечение является тот, чье копирование, распространение или модификация запрещается в какой-то мере его владельцем. И использовать, копировать или распространять должен запросить разрешение от владельца, или заплатить, чтобы быть в состоянии сделать это.

По Силвейра (2004), свободное программное обеспечение относится к пользователям свободу запускать, копировать, распространять, изучать, изменять и улучшать программное обеспечение.

2.2 Инструменты Free

По Оливейра Жуниор (2006), есть несколько бесплатных проектов программного обеспечения в различных областях: бизнес, финансы, управление проектами, разработка программного обеспечения, интернет, образование, текстовые редакторы и т.д., а также технологии в деловом мире, такие как: CRM (система управления взаимоотношениями с клиентами), ERP (планирование ресурсов предприятия), склад и данных OLAP (оперативной аналитической обработки).

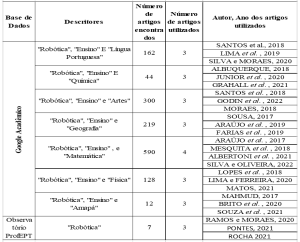

Таблица 1 детализирует бесплатные инструменты, которые будут использованы в этой работе, а также его сравнение с фирменными инструментами.

Таблица 1 – Сравнение владелец программного обеспечения х Свободное программное обеспечение

| Тип обслуживания | Фирменное программное обеспечение | Свободное программное обеспечение |

| служба каталога | Active Directory | OpenLDAP |

| Контроль доступа в Интернет | WinGate | кальмар |

| E-почтовая служба | обмен | Zimbra |

| Служба мониторинга сети | PRTG Network Monitor | Кактусы |

Свободные средства, указанные в таблице 1 приведены некоторые программное обеспечение, используемое для управления и контроля ИТ-инфраструктуры.

3. Информационная безопасность на предприятиях

По Sources (2006), Информационная безопасность может быть определена как набор стандартов, политик, процедур и других действий, приводящих к защите активов, которые содержат информацию, и которые позволяют миссия организации достигается сделать бизнес жизнеспособным. Это сводит к минимуму риск для бизнеса и, следовательно потери, которые ставят под угрозу свою работу и отдачу от инвестиций своих акционеров.

Информация является активом, который, как и любой другой важный актив имеет важное значение для бизнеса организации и, следовательно, должен быть соответствующим образом защищены. Это особенно важно в бизнес-среде, все более и более взаимосвязанными.

3.1 Цели информационной безопасности

Согласно Диогену (2011), Информационная безопасность имеет три основных понятия, которые считаются столпами информационной безопасности и должны быть основой любого плана обеспечения безопасности. По Beal (2008), осуществление мер по обеспечению защиты информации по этим вопросам означает, что информация является относительно безопасной.

3.1.1 Шифрование данных и сети связи

По данным Центра исследований, реагирование и безопасности инциденты Работы в Бразилии (2006), шифрование, рассматриваются как наука и искусство написания сообщений в зашифрованном виде или в коде, являются одним из основных механизмов безопасности, которые могут быть использованы чтобы защитить себя от рисков, связанных с использованием Интернета.

Несколько механизмы безопасности реализуется в целях повышения информационной безопасности при передаче данных. Согласно Primer Internet Security (2006), механизмы безопасности, такие как SSL (Secure Sockets Layer) и TLS (Transport Layer Security) протоколы через шифрование обеспечивает конфиденциальность и целостность коммуникаций между клиентом и сервером может также использоваться для проверки подлинности.

3,2 Связанные работы

В области действия этой работы, был спектр информации, связанными с работой в разнообразных сегментах, которые были опрошены, чтобы обогатить и произвести теоретические предпосылки к этой работе. Среди них мы выделяем следующие два соответствующей работы:

Первая работа, написанная Miranda (2011) и под названием «Использование свободного программного обеспечения в качестве альтернативы для малых и средних предприятий», целью которого является показать через тематическое исследование, использование технологий, основанных свободного программного обеспечения.

Вторая работа, диссертация написана Мендес (2006), является исследование на тему «Свободное программное обеспечение и технологических инноваций», который направлен на обсуждение потенциала свободного программного обеспечения для продвижения технологических инноваций через режим защиты интеллектуальной собственности в развивающихся странах, с Бразилией в качестве ссылки.

4. декорации

Сценарий процесса был подготовлен для того, чтобы применить предлагаемую методологию и сделать тесты в лаборатории бесплатных инструментов, используемых для этой работы.

4.1 Описание сценария

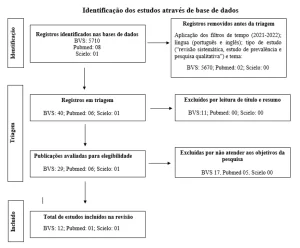

Для создания экспериментального сценария использовалось только одно оборудование (главный компьютер), подчеркнуто, что на главном компьютере была настроена небольшая внутренняя сеть с семью виртуальными машинами, топология звезд, в которой есть три сервера Debian, и четыре компьютера Ubuntu Desktop.

Было использовано программное обеспечение виртуализации, распространяемое бесплатно по лицензии GPL, VirtualBox версии 4.3.20, многонациональной компании Oracle Corporation. VirtualBox – это программа виртуализации Oracle, которая позволяет устанавливать и запускать различные операционные системы на одном компьютере.

4.2 Методология тестирования

Методика проведения тестов состоит в использовании виртуальных машин на главном компьютере для настройки небольшой внутренней сети с семью виртуальными машинами с топологией звезд, в которой есть три сервера Debian и четыре настольных компьютера Ubuntu , Проведенные тесты будут проверять удобство использования бесплатного инструмента во внутренней структуре сети, например, проверки подлинности пользователя в системе каталогов, доступ в Интернет через прокси, доступ пользователей к внутренней электронной почте и доступ пользователей к мониторинг внутренней сети.

4.3 Серверы и клиенты операционных систем

В качестве серверной операционной системы была принята бесплатная некоммерческая система Debian GNU / Linux. Для клиентских станций была принята операционная система Ubuntu, дистрибутив Linux на базе Debian, с открытым исходным кодом и поддерживается компанией Canonical Ltd. Операционная система Ubuntu представляет собой интуитивно понятную систему интерфейса и выглядит как операционная система Microsoft Windows.

На сервере 01 были установлены бесплатные программные инструменты «OpenLDAP» и «Squid». Основные инструменты для контроля логического доступа пользователей информационных технологий. «OpenLDAP» – это инструмент для управления доступом пользователей к информационным системам. И инструмент «Squid» будет функционировать как сервер веб-браузера, используя аутентификацию пользователя.

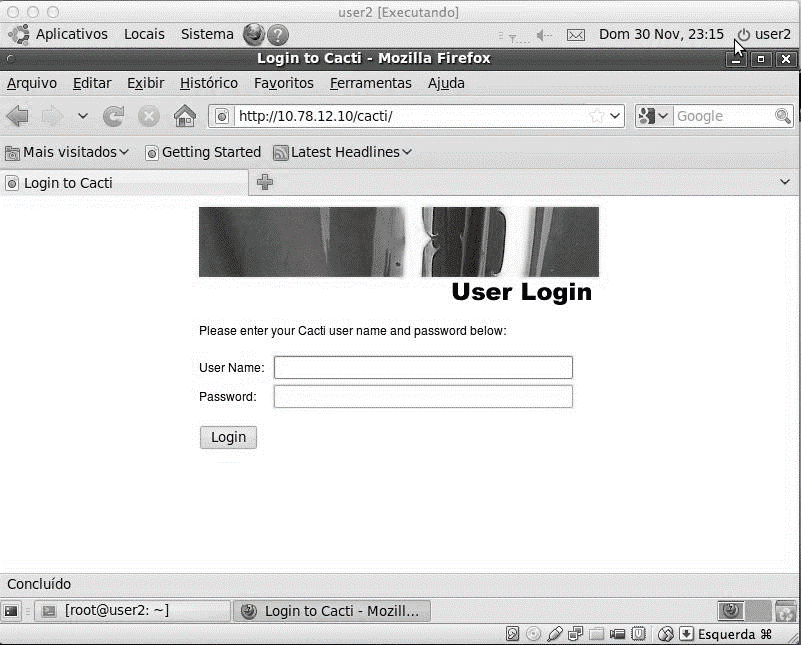

На сервере 02 был установлен бесплатный программный инструмент «Cacti». Инструмент для проверки и мониторинга компьютерной сети. Этот бесплатный инструмент кода собирает и отображает информацию о состоянии компьютерной сети через графику.

На сервере 03 был установлен бесплатный программный инструмент «Zimbra». Программное обеспечение для электронной почты и совместной работы, календарь групп, контакты, обмен мгновенными сообщениями, хранение файлов и управление веб-документами.

4.4 Выполненные тесты

В этой части мы выделили некоторые моменты, касающиеся тестов, проведенных с предлагаемыми бесплатными инструментами, продемонстрированными в сценарии экспериментов в соответствии со следующей спецификацией:

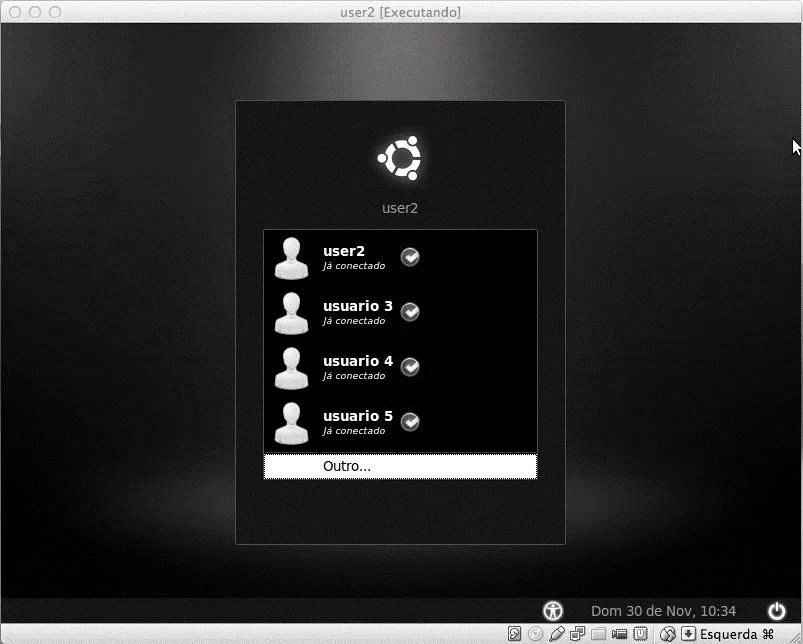

a) OpenLDAP

Инструмент «OpenLDAP» был установлен и настроен на сервере Debian, а также тесты с разделением доступа клиентских машин, как показано на рисунке 1.

Тесты выполнялись как для части доступа пользователей к LDAP, так и для тестов совместного использования данных в каталоге «LDAP». Все клиентские машины могли аутентифицироваться на базе «LDAP», как показано выше. Чтобы повысить безопасность, была установлена библиотека с открытым исходным кодом «OpenSSL», которая реализует основные криптографические функции.

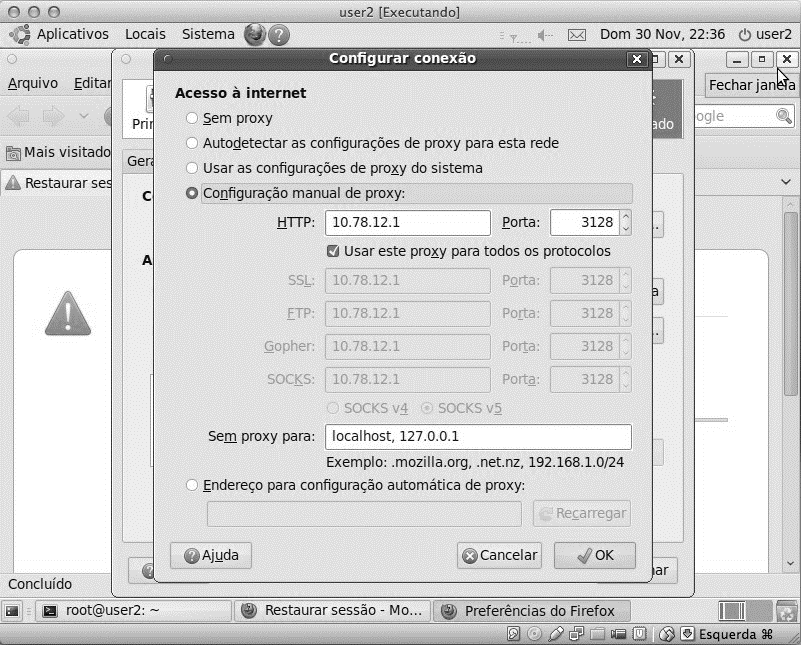

b) Squid

Инструмент Squid был установлен и настроен на сервере Debian, а также тестирование доступа с разделением на клиентские компьютеры.

Чтобы повысить безопасность, инструмент «NatACL» был установлен для аутентификации доступа в Интернет зарегистрированными пользователями.

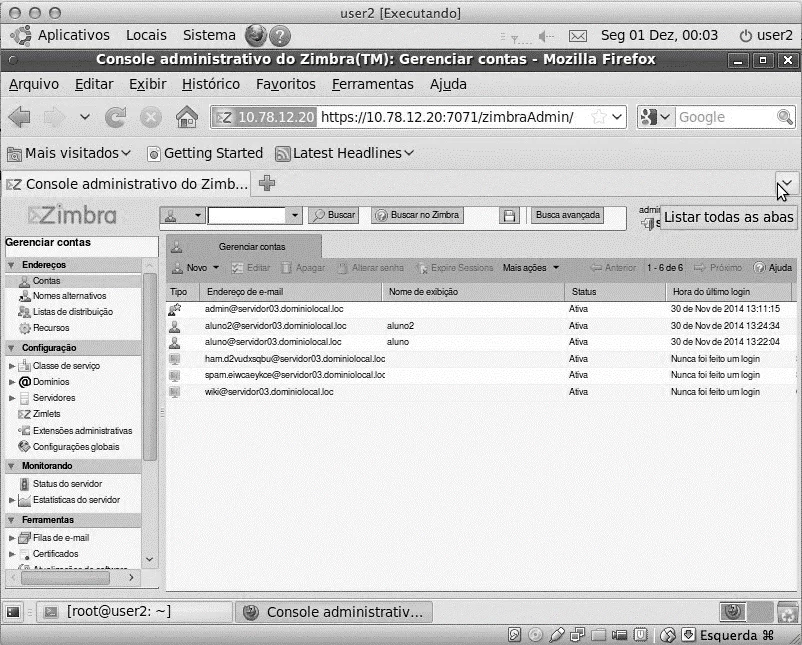

c) Zimbra

Инструмент «Zimbra» был установлен и настроен на сервере Debian, а также на многораздельном тестировании клиентских компьютеров.

На рисунке 3 показан экран «Административная консоль» инструмента «Zimbra», в котором производится вся конфигурация электронной почтовой системы, а также создание пользователей системы.

d) Кактус

Инструмент «Cacti» был установлен и настроен на сервере Debian, а также тесты доступа к частям клиентских машин, как показано ниже.

Доступ к системе возможен зарегистрированными пользователями, что позволяет использовать инструмент для отображения и мониторинга внутренней сети.

Для повышения безопасности было проверено использование Cacti для доступа к информации через протокол SNMP.

5. Достигнутые результаты

Предполагался сценарий экспериментов, в котором топологическая сеть звездного типа представляла 4 (четыре) клиентских пользователя и 3 (три) сервера, имитируя небольшую внутреннюю сеть.

Тест, выполненный в инструменте «OpenLDAP», состоял в аутентификации пользователей в базе данных LDAP. 4 (четыре) пользователя, используемые в сценарии эксперимента, смогли выполнить аутентификацию базы и использовать каталог «LDAP» без каких-либо проблем.

Тест, выполненный в инструменте «Squid», состоял в использовании инструмента в качестве прокси-сервера, в котором клиентские компьютеры получают доступ к Интернету через этот «прокси». Четыре (4) пользователя, используемые в сценарии экспериментов, смогли без проблем перемещаться по Интернету с помощью инструмента «Squid».

Тест, выполненный в инструменте «Cacti», состоял в использовании инструмента через браузер для просмотра и мониторинга созданной внутренней сети. Четыре (4) пользователя, используемые в сценарии эксперимента, смогли получить доступ к инструменту для просмотра и мониторинга созданной внутренней сети.

Тест, выполненный в инструменте «Zimbra», состоял из использования инструмента в качестве электронной почты для обработки корпоративной информации посредством сообщений электронной почты. Четыре (4) пользователя, используемые в сценарии экспериментов, смогли получить доступ к инструменту электронной почты и обрабатывать информацию между ними.

Таблица 3 – Плюсы и минусы

| Инструмент | Профи | Contra |

| OpenLDAP | Непосредственная конфигурация без остановки OpenLdap; Простота настройки; Защита от несанкционированного доступа. |

Небольшая доступная документация; Несовместимость с другими инструментами в случае миграции; избыточная информация. |

| Squid | Управление веб-подключением; Обмен соединениями между пользователями; Улучшенное время отклика. |

Небольшая доступная документация; Не поддерживает другие типы услуг, такие как smtp, pop3, интернет-игры и т. д. Плохая безопасность в протоколах и приложениях. |

| Zimbra | Простое администрирование пользователей; Простота настройки и веб-интерфейс; Масштабируемость и простота обслуживания. |

Небольшая доступная документация Медленная синхронизация Несовместимость с другими инструментами в случае миграции. |

| Кактус | Он гибкий и адаптируется к различным потребностям Надежный и простой в использовании; Сгенерированная графика настраивается. |

Небольшая доступная документация; Не имеет автоматических устройств обнаружения сети (должно быть добавлено вручную); Проблемные сообщения об ошибках службы. |

В приведенной выше таблице показаны преимущества и недостатки свободных инструментов, используемых в этой работе.

6. Анализ результатов

Инструмент «OpenLDAP», установленный на сервере Debian, гарантировал управление доступом пользователя к каталогу «LDAP». Гарантируя, таким образом, что цель аутентификации в базовом «LDAP» выполнена удовлетворительной формы.

Инструмент «Squid», установленный на сервере Debian, гарантировал контроль доступа в Интернет через аутентификацию пользователей, зарегистрированных в системе Squid. Система Squid выполнила свою роль посредника между пользователем рабочей станции и Интернетом, обеспечивая службу безопасности, административного контроля и кеширования, которая хранит страницы, ранее посещенные на сервере.

Инструмент «Zimbra», установленный на сервере Debian, гарантировал контроль доступа к электронной почте пользователями системы. Система электронной почты «Zimbra» может использоваться как сервер электронной почты предприятия и может быть интегрирована с системой «OpenLDAP». Инструмент вел себя удовлетворительно, выполняя все требования проприетарной электронной почты программного обеспечения.

Инструмент «Cacti», установленный на сервере Debian, обеспечивает контроль доступа к инструменту сетевого мониторинга через пользователей, зарегистрированных в системе. Инструмент собирал и отображал информацию о состоянии внутренней сети через графики, а также был прочным, гибким и простым в использовании.

В следующей таблице представлены результаты, полученные в отношении сложности установки, удобства использования и безопасности каждого инструмента. Измерение классифицируется как Высокий, Средний и Низкий.

Таблица 4 – Классификация инструментов

| Инструмент | Удобство | Эффективность | Безопасность |

| OpenLDAP | Средний | Средний | Высокий |

| Squid | Низкий | Высокий | Средний |

| Zimbra | Средний | Высокий | Высокий |

| Кактус | Средний | Средний | Высокий |

Заключение

Было отмечено, что из-за постоянного использования фирменного программного обеспечения компаниями необходимо было приобрести лицензию проприетарного программного обеспечения, что сильно повлияло на ценности для компаний из-за высокой стоимости лицензий на программное обеспечение. Учитывая это, было продемонстрировано, что использование бесплатного программного обеспечения вместо проприетарного программного обеспечения является альтернативой для этих компаний.

Было также отмечено, что в дополнение к тому, чтобы быть более прозрачным, бесплатное программное обеспечение может использоваться практическим способом в компаниях для замены проприетарного программного обеспечения, чтобы защитить доступность, целостность и конфиденциальность корпоративной информации.

Следует отметить, что использование бесплатного программного обеспечения предоставляет пользователям возможность изменять и изменять через доступность исходного кода, что позволяет адаптировать программное обеспечение к конкретным целям каждого человека или компании. Любое программное обеспечение, будь то проприетарное или бесплатное, подвержено ошибкам в его разработке. В случае бесплатного программного обеспечения при обнаружении ошибки то же самое фиксируется сообществом свободного программного обеспечения, которое является людьми, разбросанными по всему миру, что увеличивает возможность немедленной коррекции. Это не происходит с проприетарным программным обеспечением, так как ошибка в исходном коде может занять несколько дней или даже месяцев, чтобы их можно было найти и исправить.

Выполняя тесты и анализируя результаты, было отмечено, что инструменты использовались более прозрачным способом, чем проприетарное программное обеспечение, а также стабильно поддерживались во время испытаний и выполнялись с функциональными возможностями, которые были предложены.

Поэтому цель, предложенная в этой работе, была достигнута путем демонстрации того, что предлагаемые бесплатные инструменты могут использоваться в качестве безопасного решения для обработки информации. И, наконец, защита доступности, целостности и конфиденциальности корпоративной информации.

Ссылки

Бил, Адриана. Информационная безопасность: принципы и рекомендации по защите информационных активов в организациях. Сан-Паулу: Атлас, 2008.

ЦЕНТР ИССЛЕДОВАНИЙ, РЕАГИРОВАНИЯ И ЛЕЧЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ В БРАЗИЛИИ. . Версия 3.1, 2006. Доступно по адресу:

ДИОГЕНЫ, Юрий; МАУСЕР, Дэниел. Безопасность + Сертификация: Практика для экзамена SYO301. Рио-де-Жанейро: Novaterra, 2011.

ИСТОЧНИКИ, Эдисон. Информационная безопасность: пользователь делает разницу . Сан-Паулу: Сарайва, 2006.

GONÇALVES, Родриго Мура. Применение веб-инструмента с открытым исходным кодом CRM . Санта-Катарина. 2007. 68 стр. Доступно в: & lt; https://projetos.inf.ufsc.br/arquivos_projetos/pro jeto_650 / TCC% 20-% 20Rodrigo% 20Moura.pdf & gt;. Доступен: 18 октября. 2014.

MENDES, Кассия Коста. Свободное программное обеспечение и технологические инновации : анализ с точки зрения интеллектуальной собственности. 2006. 282 с. Диссертация (магистр экономического развития) – выпускник экономического развития, Государственный университет Кампинаса, 2006. Доступно по адресу:

Миранда, Кермит Барбоза. Использование бесплатного программного обеспечения в качестве альтернативы для малого и среднего бизнеса : представить альтернативные технологии, используемые в вычислительной среде малых и средних предприятий в отрасли, торговле и секторах услуг на основе бесплатной программной платформы. 2011. 62 с. Монография (последипломное обучение в области сетевого администрирования и информационных систем). Факульдаде Фукапи, 2011.

ОЛИВИДА ИЮНИОР, Рауль Симас де. Приемочная оценка интегрированных систем управления. Анналы первого совещания по управлению информацией , Флорианополис-СК, 2007.

SILVEIRA, Сержио Амадеу. Свободное программное обеспечение : борьба за свободу познания. Сан-Паулу: Фонд Персеу Абрамо, 2004 год.

Управление информационной безопасностью в Факульдаде FUCAPI является государственным служащим в Управлении зоны свободной торговли Манауса (SUFRAMA) в штате Сан-Паулу. должность административного технического аналитика – информационные технологии.

Окончил в области вычислительной техники, он является государственным служащим в Управлении зоны свободной торговли Манауса – SUFRAMA, в должности технического административного аналитика – технологии государства России. информация.

Окончил в области вычислительной техники, он является государственным служащим Суперинтенденции зоны свободной торговли Манауса – SUFRAMA, в должности технического административного аналитика – технологии Университета Манауса. информация.

[4] Окончила административную область, она выступает в качестве государственного служащего Суперинтенданта зоны свободной торговли Манауса – SUFRAMA, в должности администратора.

[5] Окончил в области вычислительной техники, он является государственным служащим в Управлении зоны свободной торговли Манауса – SUFRAMA, в должности административного технического аналитика – информация.

[6] Окончил в области вычислительной техники, он служит государственным служащим в Управлении зоны свободной торговли Манауса – SUFRAMA, на должности технического административного аналитика – технологии информация

[7] Окончил в области вычислительной техники, он является государственным служащим в Управлении свободной торговой зоны Манауса – SUFRAMA, отвечающий за административного технического аналитика – информация.

[8] Окончила экономику, она служит государственным служащим в Управлении свободной зоны Манауса – SUFRAMA, на позиции Economist.

Окончил в области вычислительной техники, он является государственным служащим Суперинтенданта зоны свободной торговли Манаус – SUFRAMA, на должности технического административного аналитика – технологии государства. информация.