SILVA, Camila Dias Oliveira da [2]

SILVA, Camila Dias Oliveira da. O Desafio da Segurança das Informações Digitais na Internet das Coisas. Revista Científica Multidisciplinar Núcleo do Conhecimento. Ano 03, Ed. 05, Vol. 04, pp. 137-157, Maio de 2018. ISSN:2448-0959, Link de acesso: https://www.nucleodoconhecimento.com.br/tecnologia/internet-das-coisas, DOI: 10.32749/nucleodoconhecimento.com.br/tecnologia/internet-das-coisas

RESUMO

Observando a evolução tecnológica e o uso constante de dispositivos ligados a computação e a Internet, são estudados os desafios da segurança na chamada Internet das Coisas (IdC), termo traduzido do inglês Internet Of Things(IoT). Faz-se uma análise do comportamento das pessoas que usam a rede mundial de computadores e as possíveis implicações de segurança que ela pode trazer. Muitas vezes as pessoas não possuem ideia de como seus dados podem estar vulneráveis a ataques diversos, não percebem a quantidade de informações que são disponibilizadas e a maneira como elas serão utilizadas pelas empresas prestadoras dos serviços. Outro aspecto preocupante é se esses dados podem ser interceptados ou se os aparelhos conectados podem ser usados de outras maneiras que não a sua originalmente projetada. O artigo fará uma apresentação dos protocolos de redes que podem ser atacados e quais as principais medidas para se precaver.

Palavras-chave: IdC, IoT, Segurança, Protocolos, Internet das Coisas, Aplicativos Móveis, Smartphones, Internet.

INTRODUÇÃO

Atualmente o tema que vem sendo crescentemente abordado em relação às facilidades que a evolução tecnológica trouxe ao mundo. A era dos dispositivos pessoais com acesso à Internet de qualquer parte do planeta agregou uma vida de interatividade e comunicação de forma ágil e precisa. Entretanto toda essa tecnologia remete grandes preocupações da forma como as informações podem estar vulneráveis a interceptações. Nesse contexto surge o conceito da Internet das Coisas (IdC), do inglês, Internet of Things (IoT), como um termo dominante da atualidade, no qual foi utilizado por Kevin Ashton, pesquisador britânico do Massachusetts Institute of Technology (MIT). A IdC surge como a forma de que “tudo” pode estar conectado, mudando o comportamento dos consumidores e levantando à diversos paradigmas sobre os pós e contras do uso de recursos ligados a rede mundial de computadores.

A IdC trouxe ao cotidiano uma forma mais integrada de realizar as tarefas, como o aviso que uma geladeira pode enviar por mensagem de celular do usuário caso um alimento esteja faltando. Além da integração dos automóveis com o Gerenciamento por satélites (GPS) e ligações telefônicas, os celulares com diversos aplicativos substituindo agenda de tarefas, fazendo com que computadores desktop fossem deixados cada vez mais de lado e com que a conexão de vários dispositivos abra o caminho para a criação não só de “casas inteligentes”, mas também de “cidades inteligentes”, segundo Kehua, 2011, Internet das Coisas adicionada à Internet gera “Cidades Inteligentes”.

A IoT representa uma solução em potencial para melhoria da vida das pessoas. Além das trocas de dados entre máquinas, facilitando o acesso às informações, existe ainda a possibilidade de economia de energia, saúde, educação e outros aspectos do cotidiano. A criação de sistemas embarcados juntamente com o crescente armazenamento em nuvem pode aumentar de forma significante a produtividade.

Por outro lado, é preocupante o fato desse crescimento estar sendo impulsionado por organizações com objetivos primordialmente econômicos e que, em contáveis situações, não se atentam aos riscos trazidos para a sociedade pela inserção das soluções criadas. As aplicações, que variam desde sensores para o controle de usinas nucleares quanto para lâmpadas e geladeiras, trazem sérios riscos se não forem desenvolvidas levando-se em consideração questões de segurança da informação colhida, tratada e transmitida.

Portanto o presente Artigo pretende Abordar o conceito da segurança e os desafios que podem ser encontrados nessa nova onda de Tecnologia da Informação. Cada serviço oferecido pela Internet pode gerar um tipo de vulnerabilidade também dentro dos dispositivos que estão conectados. O desenvolvimento deste texto mostrará como atua cada camada e seus respectivos protocolos, os ataques vivenciados e as possíveis soluções até a data vigente.

O QUE É A INTERNET DAS COISAS (IDC)?

O termo Internet das Coisas é discutido por diversos artigos no mundo, dentre eles, Tudo Conectado: conceitos e representações da Internet das Coisas, por Talyta Singer foi exposto no Simpósio em Tecnologias Digitais e Sociabilidade em outubro de 2012. Nesse artigo, faz-se uma linha do tempo de quando surgiu o tema (Página 7):

Tudo começa quando o artigo The Computer of 21st Century de Mark Weiser, é publicado em setembro de 1991 na Scientific American evidenciando um marco na pesquisa sobre a Internet das Coisas. O texto é tido como a primeira publicação sobre a computação ubíqua, o desaparecimento das tecnologias no tecido da vida cotidiana e aparece citado em praticamente toda a literatura sobre o assunto.

O termo “internet das coisas”, propriamente, só aparece em 2001 no livro branco de Brock, também pesquisador do Auto-ID Center (BROCK, 2001). Entretanto, Kevin Ashton, outro pesquisador do Auto-ID Center, reclama para si a paternidade do termo. Ashton diz que em 1999, usou a expressão pela primeira vez enquanto falava sobre as potencialidades do RFID na cadeia de abastecimento da multinacional Procter & Gamble. (ASHTON, 2009; UCKELMANN et al, 2011) Naquele momento, ele falava de uma internet das coisas para chamar a atenção dos empresários para o fato de que existem coisas que computadores fazem melhor do que as pessoas que tem tempo, atenção e precisão limitadas. Outro possível nascimento do termo foi no ano de 1999, quando o então diretor do consórcio de pesquisa “Things that Think” do MIT Media Lab, Neil Gershenfeld, publicou “When Things Start to Think” (1999). O livro prevê e descreve algumas experiências de computação usável, nanotecnologia e preocupações relacionadas às emoções e direitos civis em uma realidade onde objetos processam informação.

A referência em “tudo” estar ligado ou conectado remete-se a sistemas embarcados adicionados a computação nas nuvens, aos grandes armazenamentos de dados em BigData e a Internet. Os exemplos clássicos são demonstrados no cotidiano que exibem geladeiras inteligentes, capazes de identificar se um produto está prestes a vencer, ou se precisa ser reposto. Os próprios objetos seriam responsáveis por essa interação por meio de um chip na caixa de leite, por exemplo, ao sair a última caixa de leite da geladeira o sensor interage com o aplicativo que alerta que o produto precisa ser reposto. Além disso, o transporte público também ganhou benefícios com aplicativos que monitoram os veículos em circulação, facilitando ao usuário controlar horários e até se estão enfrentando dificuldades no trânsito, provocando atrasos. A Apple, criadora do iPod e do iPad, já se utiliza desse conceito de IoT, com parceria com a empresa Nike, fabricante de produtos esportivos, instala chips nos tênis de corrida para monitorar os exercícios físicos dos atletas.

Dentre diversas aplicações da IoT, um conceito que vem sendo estudado com maior vigor desde 2010 e reúne diversas tecnologias que têm se desenvolvido nos últimos anos. Os pilares que garantem a transformação dessa ideia em realidade são os sensores de radiofrequência (RFID), as redes sem fio ubíquas (presentes em todos os lugares) e a mudança do protocolo de internet para versão 6, chamado de IPv6.

Os dois maiores polos mundiais de pesquisa em conectividade de objetos são o Massachusetts Institute of Technology (MIT), nos Estados Unidos, e a Universidade de Manchester, na Inglaterra, sede da conferência anual “The Future of Things”, em português “O futuro das coisas”.

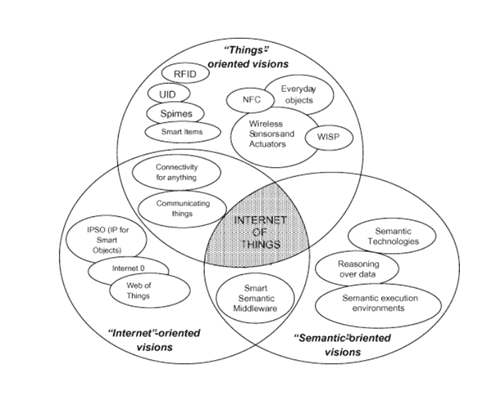

O paradigma da Internet das Coisas é feita por Atzori (2010) na figura 1, que é o resultado de um trabalho de catalogação das principais áreas de pesquisa e tipos de aplicação e oferece uma visão mais complexa da IoT, que para Atzori é melhor compreendida como um paradigma computacional formado pela sobreposição de visões orientadas às coisas, à Internet e à semântica.

Dentro desta concepção, podem ser interpretados como parte da definição de IdC o paradigma Machine to Machine (M2M), que traduzido significa Máquina para Máquina, se refere à comunicação entre dispositivos heterogêneos por canais cabeados ou sem-fio com forte relação em armazenamento em nuvem e redes sem-fio de sensores (WSNs), espalhados em um ambiente físico, com capacidade sensorial, que coletam informações do ambiente e se comunicam entre si.

AS REDES DE COMPUTADORES E SEUS PROTOCOLOS NUM PARADIGMA COM A IOT

O MODELO TCP/IP

O modelo TCP/IP, usado para os protocolos na Internet é utilizado como fonte de entendimento para o funcionamento da Internet em nosso estudo. Pelo fato da Internet das Coisas ter sido baseado a princípio na internet, o modelo TCP/IP consegue descrever com naturalidade as camadas utilizadas na mesma.

Segundo Tanembaum, 2010, segue uma tabela com as camadas do TCP/IP e os seus respectivos protocolos e as camadas IP IOT:

Tabela 1 : Paradigma das camadas TCP/IP e IOT

| Camadas | Internet TCP/IP | Ip IoT |

| Aplicação | HTTP/HTTPS/FTP/SSH/etc | CoAP, MQTT |

| Transporte | TCP / UDP | UDP |

| Internet | Ipv4 / Ipv6 | 6LoWPAN |

| Rede | IEEE 803.2 Ethernet / 802.11 Wifi | IEEE 802.11 / 802.15 |

CAMADA DE REDE

A Camada de rede é definida como física, ou seja, corresponde às tecnologias usadas para troca de pacotes. No caso da IoT, a comunicação na camada de rede se baseia em comunicação sem fio. Diversos padrões foram especificados para esta camada tais como a série IEEE 802.11, 802.15.

CAMADA INTERNET

A tarefa da camada inter-redes é entregar pacotes onde eles são necessários [Tanenbaum 2010]. A ideia dos protocolos desta camada é endereçar, entregar e evitar congestionamentos.

CAMADA TRANSPORTE

No modelo TCP/IP, a camada localizada acima da inter-redes é chamada “camada de transporte”. A finalidade desta é permitir que as entidades partam dos hosts de origem ao de destino, mantendo uma conversação [Tanenbaum 2010].

CAMADA APLICAÇÃO

Protocolos de serviço específico de comunicação de dados em um nível processo-a-processo. O protocolo de aplicação mais utilizado para prover serviços web é o HTTP, porém possui muita complexidade computacional e consumo de energia elevado para os dispositivos IoT.

ESTUDO SOBRE PROTOCOLOS IOT

A seguir são descritos os protocolos da IoT que são utilizados atualmente.

PADRÃO IEEE 802.15.4

O grupo da IEEE 802.15 especifica uma variedade de Wireless Personal Area Network (WPANs), entre eles o Bluetoth, UWB, BAN, e diversas outras, o padrão mais referenciado pe o low-data-rate WPANs. O principal objetivo do 802.15.4 é prover uma base para que outros protocolos possam ser adicionados nas camadas superiores (transporte, internet e aplicação). O referido padrão de protocolo atua na camada de rede no modelo TCP/IP, enquanto que as camadas físicas e enlace atuam no modelo OSI. Assim, a camada física é responsável pela frequência, consumeo de energia, modulação e a camada de enlace o formato do dado. O IEEE 802.15 é adotado por diversos grupos que atuam no desenvolvimento de objetos e protocolos IoT, como Zigbee Alliance e Thread Group. Este padrão define protocolos e regras de interconexões para comunicação de dados entre dispositivos utilizando baixa taxa de transferência, baixo consumo e baixa complexidade, utilizando rádio frequência de curto alcance.

ZIGBEE

Zigbee é um conjunto de especificações desenvolvido pela Zigbee Alliance para utilização em smart-home e IoT, que define as camadas subsequentes às camadas estabelecidas pelo IEEE 802.15.4, oferecendo serviços de segurança, tolerância a erros e conexão de novos dispositivos. Atualmente, é a tecnologia mais utilizada que faz uso do padrão [Frenzel 2013]. O Zigbee abrange as camadas referentes a internet, transporte e de aplicação do modelo TCP/IP.

THREAD

Outro conjunto de especificações para utilização em smart-homes e IoTs, assim como o Zigbee, o Thread define camadas a serem utilizadas em cima do padrão IEEE 802.15.4, porém não fornece a camada de aplicação. Utiliza-se sempre de padrões abertos de protocolos para garantir integridade dos pacotes, utilizando os protocolos UDP e 6LoWPAN. Fornece também serviço de segurança e tolerância a erros.

LOWPAN

Protocolo de permissão para que pacotes IPv6 sejam transmitidos em redes de baixo consumo energético. Seu conceito inicial era permitir que os protocolos de internet se estendessem para todos os tipos de dispositivos. Referido protocolo segue os padrões definidos no RFC 4944 e RFC 6282, nos quais especificam transmissões IPv6 e sua compressão para camadas de rede IEEE 802.15.4. Sua principal tarefa é comprimir o cabeçalho TCP/IP e também a mensagem enviada, diminuindo o custo de transmissão. Cabeçalhos TCP/IP possuem 128 bytes enquanto IPv6 apenas 40 bytes. Outras tarefas importantes do 6LoWPAN é a fragmentação e reagrupamento de pacotes, assim como a sua distribuição dentro da rede.

CAMADA DE APLICAÇÃO

Dois protocolos são emergentes no mundo da Internet das Coisas. Ambos apresentam características de baixo consumo, por possuírem mensagens pequenas, gerenciador de mensagens e pequeno overhead, ideal para a utilização em dispositivos embarcados. O primeiro protocolo data de 1999, Message Queuing Telemetry Transport (MQTT), apesar da idade, seu uso vem ganhando força com o advento da IoT. Enquanto que o segundo, Constrained Application Protocol (CoAP), data de 2014 e foi desenvolvido especificamente para IoT.

MQTT

Inventado pela IBM para comunicação entre satélites e equipamentos de extração de óleo, possui confiabilidade e baixo consumo como requisitos de sua implementação, o que o torna grande candidato a ser aplicada nas redes IoT. Utiliza o modelo “publish/subscribe” e necessita de um broker MQTT para gerenciar e rotacionar as mensagens dentro da rede.

É descrita como um protocolo de comunicação many-to-many. Uma das grandes vantagens do MQTT é a eficiência energética do modelo ‘pub/sub’, que também escala muito bem. Por utilizar o protocolo TCP, o MQTT já vem munido de segurança na rede. A dependência de um Broker e a utilização do TCP também pode ser um empecilho, pois ambos necessitam de certo poder computacional para funcionar, impossibilitando o uso MQTT em dispositivos mais simples. Por necessitar de um broaker, este protocolo se torna uma boa opção para comunicação remota/cloud, pelo fato do servidor cloud atuar como o broaker entre o dispositivo IoT e outros serviços.

COAP

Protocolo que utiliza o modelo ‘cliente/servidor’, o qual disponibiliza interação ‘request/response’ um-para-um, podendo também suportar multi-cast. Diferente do MQTT, o CoAP surgiu para suprir a necessidade em protocolos IoT, desenvolvido para interoperar com HTTP e com arquiteturas RESTful, através de simples proxies, tornando-se compatível com a Internet. Por utilizar o protocolo UDP, o CoAP apresenta menor consumo computacional e energético. Seu uso permite um menor tempo de resposta quando acionado, pois mantém uma conexão ativa entre nodos. Este protocolo é mais indicado para envio de comandos para nodos locais, por se tratar de uma arquitetura semelhante a HTTP. Também é mais utilizado em dispositivos com menos recursos Computacionais.

Problemas com a segurança das informações digitais

Privacidade x segurança

Existe uma diferença nos conceitos de privacidade e segurança, apesar de em alguns pontos os dois estarem interligados. A privacidade se refere às “limitações de acesso de outros a um indivíduo”. A engenharia de segurança segundo Ross Anderson, se refere à “construção de sistemas confiáveis ante a malícia, erros e o acaso”. Entende-se, também, por segurança como os mecanismos utilizados para se preservar o bem estar social. Há, porém, um conflito quando soluções motivadas pelo bem estar social vão contra a privacidade dos indivíduos. Isso acontece no universo de TI como um todo, não apenas em se tratando de IdC.

Um dos bens mais valiosos das empresas que trabalham com IdC são os dados coletados. Os dados, provenientes das mais diversas fontes, formam um rico conteúdo de informações a serem reaproveitadas e exploradas de inúmeras formas. Não obstante, o uso de tais dados traz consigo ameaças à privacidade que devem ser levadas em consideração. Dentre as muitas categorias de ameaças pode-se destacar duas muito importantes no universo de IdC, apresentadas a seguir:

IDENTIFICAÇÃO

Para garantir a privacidade de um indivíduo, os dados relativos a ele tendem a ser armazenados de forma anônima para evitar sua identificação. Muitas ameaças em termos de identificação são facilitadas, em se tratando de IdC, pois, os dados auxiliares podem ser utilizados para identificar um indivíduo. Por exemplo, as câmeras de vigilância têm sido utilizadas em aplicações que vão além de segurança e podem ser integradas a aplicações de detecção facial para identificação. Outro exemplo é o reconhecimento por voz e fingerprinting. No caso da identidade, a criptografia é muito utilizada para preservá-la, mas, seu uso é mais complexo no ambiente de IdC.

RASTREAMENTO E LOCALIZAÇÃO

Relacionam-se à identificação do local, em tempo real, onde as pessoas se encontram e conta com tecnologias como GPS, análise de tráfego de internet ou localização por torres de celular. Problemas de privacidade ocorrem quando os dados são colhidos sem o conhecimento dos usuários e seu tratamento é realizado sem transparência e/ou autorização. A IdC agrava ainda mais o problema por permitir localização mais precisa e em ambientes internos. À medida que os dados são colhidos de maneira mais “passiva, pervasiva e menos intrusiva, os usuários estão menos conscientes de quando estão sendo rastreados e dos riscos envolvidos”. Da mesma forma, a utilização de dispositivos deixam rastros, por exemplo, ao pegar um ônibus que possui um sistema de pagamento via RFID que guarda o histórico de passagens do usuário.

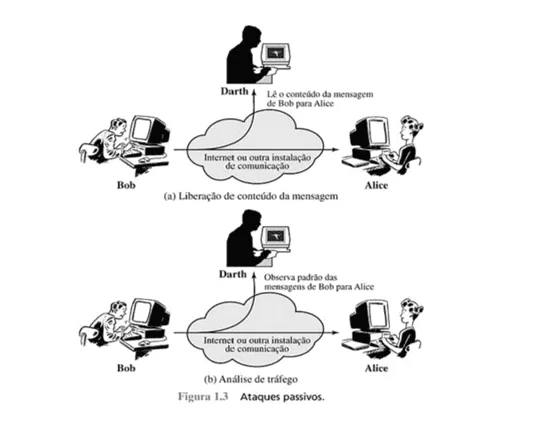

Ainda se tratando de problemas com a segurança, William Stallings no livro Criptografia e segurança de redes retrata a classificação dos ataques:

A padronização X.800 e RFC 2828 classifica ataques em: Ativos e Passivos

Um ataque passivo tenta descobrir ou utilizar informações do sistema, mas não afeta seus recursos.

Um ataque ativo tenta alterar os recursos do sistema ou afeta sua operação.

ATAQUES PASSIVOS

Natureza de bisbilhotar ou monitorar transmissões.

Objetivo: obter informações que estão sendo transmitidas.

Tipos: Liberação do conteúdo da mensagem e Análise de tráfego.

A técnica comum para disfarçar o conteúdo é a criptografia.

Ataques passivos são difíceis de detectar, pois não envolve alteração dos dados.

É viável impedir o sucesso de ataques pela criptografia, porém a ênfase em lidar com ataques passivos está na PREVENÇÃO em vez da detecção.

A liberação do conteúdo da mensagem é facilmente compreendida. Uma conversa telefônica, uma mensagem de correio eletrônico e um arquivo transferido podem conter informações importantes ou confidenciais. Desejamos impedir que alguém descubra o conteúdo dessas transmissões.

Suponha que tivéssemos uma maneira de disfarçar o conteúdo das mensagens ou de outro tráfego de informações de modo que os oponentes

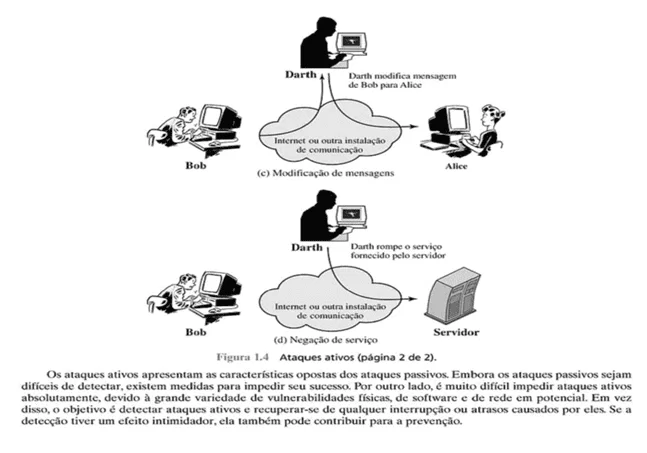

ATAQUES ATIVOS

Envolvem alguma modificação no fluxo de dados ou a criação de um fluxo falso. Envolve quatro categorias:

Disfarce: ocorre quando uma entidade finge ser uma entidade diferente.

Repetição: Repetição envolve captura passiva de uma entidade e sua subsequente retransmissão para produzir um efeito não autorizado.

Modificação da mensagem: simplesmente significa que alguma parte de uma mensagem legítima foi alterada ou que as mensagens foram adiadas ou reordenadas para produzir um efeito não autorizado.

Negação de Serviço: impede ou inibe o uso ou gerenciamento normal das instalações de comunicação. (páginas 6, 7 e 8)

PROBLEMAS RELACIONADOS À IOT

Segue lista dos maiores desafios de segurança, de acordo com o top 10 dos problemas de segurança em IdC 2014 segundo pesquisa da OWASP (Open Web Application Security Project):

1 – Interfaces Web Inseguras

O primeiro risco apontado se refere à falta de segurança que algumas interfaces web apresentam, tanto para ameaças externas como internas. Os atacantes podem usar credenciais fracas ou que não são cifradas e enumeração de contas do sistema. Por exemplo, quando um usuário requisita uma nova senha, o sistema deve bloquear o número de tentativas caso o usuário passado não exista e deve limitar o número de tentativas de login, caso contrário, um atacante pode tentar indefinidamente até encontrar o nome de usuário válido, ou a senha para um usuário. Segundo o Relatório de Investigações sobre Vazamento de Dados da Verizon 2013, 76% de intrusões na rede ocorrem por credenciais fracas ou roubadas. Algumas sugestões dadas para se evitar isso envolvem modificar os valores padrões de usuário e senha; garantir que a interface não esteja suscetível a ataques como injeção SQL, Cross-Site Scripting (XSS) ou Cross-Site Request Forgery (CRSF); não expor credenciais no tráfego interno ou externo; garantir que as senhas não sejam fracas e que as contas sejam bloqueadas quando o número de tentativas atingir certo limite.

2 – Autenticação e Autorização Insuficientes

A fragilidade no processo de autenticação e autorização pode vir tanto de interfaces web, móvel e da nuvem, presentes em muitas aplicações de Internet das Coisas. Senhas fracas, mecanismos de recuperação de senha frágeis, credenciais pouco protegidas ou falta de um acesso granular no controle de acesso compõem os principais vetores de ataque para esse risco. As sugestões dadas para mitigação dos riscos incluem tratar a qualidade nas senhas, permitir acesso granular, garantir que credenciais possam ser revogadas, requisitar sempre autenticação em apps, dispositivos e servidores e, por fim, administrar seguramente as identificações de usuários.

3 – Serviços de Rede Inseguros

Os diversos serviços, que formam a rede na qual os dispositivos de IdC estão inseridos, podem trazer vulnerabilidades que facilitam o ataque a outros dispositivos conectados na mesma rede, além de ataques de negação de serviço e perda ou corrupção dos dados transmitidos. É necessária uma verificação das portas, utilizando um scanner de portas, para verificar a presença de vulnerabilidades de negação de serviço, relacionadas a UDP, buffer overflow e ataques fuzzing. Também, recomenda-se verificar se as portas são realmente necessárias e se existe alguma delas exposta utilizando UPnP.

4 – Falta de Criptografia no Transporte

Garantir que o transporte de dados terá confidencialidade, integridade, autenticação dos envolvidos e garantia de irretratabilidade são os principais objetivos da criptografia, objetivos estes fundamentais para um transporte de dados seguro. Todavia, muitas vezes, por uma série de motivos, opta-se por abrir mão dos mecanismos de criptografia no tráfego interno, o que é um erro, visto que não há como se ver livre de ameaças internas. Uma má configuração de uma rede sem fio, por exemplo, pode tornar o tráfego visível a qualquer um. Deve-se, portanto, criar um mecanismo que assegure que nenhuma informação está sendo transmitida na forma de texto claro e que apenas técnicas de criptografia com alto padrão de confiabilidade são utilizadas. Além disso, assegurar que protocolos SSL e TLS sejam utilizados sempre. É fácil descobrir se dados estão sendo transmitidos abertamente com ferramentas que verificam se os dados transmitidos são legíveis.

5 – Privacidade

Os dados gerados pelos diversos dispositivos que compõem a Internet das Coisas passam por uma rede e muitas vezes passam por aplicativos móveis e são armazenados na nuvem. Há então uma preocupação relacionada à privacidade, já que os dados passam por diferentes ambientes que fogem do controle do usuário. Os vetores de ataque vêm da falta de autenticação, ausência de criptografia no transporte, serviços de rede inseguros e dados que são colhidos sem necessidade. Para prevenção de problemas com privacidade o sistema deve verificar quais dados são colhidos, se a coleta desses é realmente necessária e está autorizada. Deve-se, também, procurar evitar, ao máximo, o uso de dados sensíveis, garantindo que os dados colhidos permaneçam no anonimato e protegidos com criptografia, assegurando que somente as pessoas autorizadas terão acesso aos dados. Por fim, dar liberdade e transparência ao usuário quanto à coleta dos dados.

6 – Interfaces de Nuvem Inseguras

Muitos dados e informações de controle dos diversos dispositivos de IdC são armazenados externamente na nuvem. É necessário garantir que o acesso a essas informações seja feito de forma segura, a partir de controles de autenticação, criptografia e de mecanismos que trazem prevenção de injeção SQL, cross-site scripting e falsificação de requisições a usuários na interface da nuvem. Para isso, faz-se necessário a verificação de que os nomes de usuário e senhas-padrão sejam trocadas periodicamente, que ocorra o bloqueio de acesso após certo número de tentativas, que haja proteção das credenciais do usuário e, por fim, que a detecção e bloqueio de requisições não usuais possa ocorrer.

7 – Interfaces Móveis Inseguras

Assim como muitos dispositivos utilizam a nuvem, muitos também utilizam recursos mobile e é fundamental que a interface móvel seja utilizada de maneira segura. Para isso, mais uma vez, recomenda-se verificar senhas e credenciais, modificando valores padrões, aplicar técnicas de ofuscação de aplicativos móveis para evitar ataques por engenharia reversa. Deve-se também utilizar mecanismos contra adulteração de aplicativos móveis e restringir o uso dos aplicativos apenas a sistemas operacionais móveis confiáveis.

8 – Configurabilidade de Segurança Insuficiente

A insuficiência de configurabilidade de segurança ocorre quando os usuários não possuem recursos para modificar ou adequar os controles de segurança disponíveis. Os vetores de ataque podem vir tanto intencionalmente como acidentalmente por dispositivos e usuários. Tais vetores incluem a ausência de granularidade nas permissões de acesso, falta de criptografia e de opções para senhas. É necessário, então, verificar na interface administrativa a possibilidade de separar usuários regulares de usuários administrativos, criptografar dados armazenados e em trânsito, definir políticas de senhas fortes, disponibilizar logs de eventos e notificar usuários sobre eventos.

9 – Softwares e Firmwares Inseguros

Considerado como um risco de difícil explorabilidade, os vetores de ataque para softwares e firmwares incluem a captura de arquivos de atualização sendo transmitidos sem criptografia ou o atacante conseguindo fornecer uma atualização própria pelo sequestro de um servidor DNS. A impossibilidade de atualização de um software ou firmware é um grande problema, em termos de segurança, pois, justamente, a partir de atualizações é que falhas de segurança são corrigidas. Outra falha vem da disponibilização em código de informações sensíveis, como credenciais por exemplo. Esta falha pode ser verificada com editores hexadecimais, que verificam os dados binários do arquivo. Para reduzir os riscos trazidos por software e firwmwares inseguros, sugere-se verificar que os dispositivos podem ser atualizados quando necessário, que o arquivo de atualização seja transmitido de forma cifrada e possa ter sua autenticidade checada, com funções hash, por exemplo. Também, garantir que o servidor esteja seguro e, se possível, implementar boot seguro.

10 – Segurança Física Fraca

Por meio do acesso físico aos componentes dos dispositivos, um atacante pode ter acesso à memória e consequentemente ao sistema operacional, ganhando uma gama de exploração e de ataques incontrolável. Para prevenir que componentes sejam utilizados maliciosamente, podem ser aplicadas técnicas para dificultar o acesso a estes, como por exemplo, componentes autodestrutivos que liberam uma substância que apaga a memória quando o componente é burlado. Os dados armazenados devem estar sempre cifrados e portas externas não podem ser usadas para funções diferentes das que foram planejadas.

PROBLEMAS NAS CAMADAS

Muitos são os ataques que podem atingir as camadas em uma arquitetura TCP/IP e IPIoT, entretanto, nesse artigo sendo exemplificado apenas duas camadas:

PROBLEMAS NA CAMADA DE REDE/TAMANHO DA MTU

As características de baixo consumo de energia dos dispositivos que compõe a IoT, exigem MTU (Unidade máxima de transferência) muito pequenas, o que pode ser observado no tamanho máximo do frame do IEEE 802.15 que é de apenas 127 bytes. Este simples atributo contrasta fortemente com as definições das redes IP atuais que, tipicamente, assumem uma MTU mínima de 1500 bytes.

Se considerarmos as redes IP, já sobre a ótica do IPv6, a complexidade para essas pequenas MTU’s aumenta consideravelmente. Um aspecto a considerar é que o IPv6 usa um cabeçalho de comprimento fixo de 40 bytes com cabeçalhos de extensão opcional, que causam uma grande sobrecarga em protocolo que trabalham com pequenos pacotes. Outra consideração é que a especificação IPv6 exige que todas as redes compatíveis com IPv6 suportem um tamanho de MTU de no mínimo de 1280 bytes, que é irrealista para os links IoT.

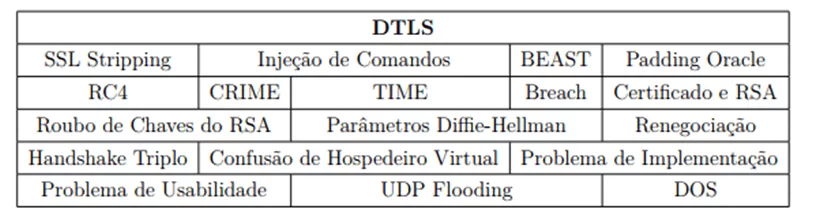

Segundo Magalhães, Gabriel G. M, (página 78) Estudo de segurança nos principais protocolos da Internet das Coisas os principais ataques que podem ser explorados em cada protocolo na camada de Rede, são organizados na imagem a seguir:

PROBLEMAS NA CAMADA DE TRANSPORTE

Assim como na camada de redes, existem muitos problemas de compatibilidade, também, na camada de transporte, quando tratamos de uma rede IoT sobre uma rede IP. Cabe aqui descrever apenas um deles:

A camada de transporte na arquitetura TCP / IP fornece controle de congestionamento e entrega confiável, sendo que ambos são implementados pelo TCP, o protocolo de camada de transporte dominante na Internet. TCP foi projetado há muitos anos com o objetivo de entregar de forma eficiente uma grande massa de dados através de uma conexão “Long-lived” ponto-a-ponto sem latências rigorosas. Ele modela a comunicação como um fluxo de bytes entre emissor e receptor, e reforça a entrega confiável no fim de cada byte no fluxo.

No entanto, as aplicações IoT geralmente enfrentam uma variedade de padrões de comunicação que o TCP não pode suportar de forma eficiente, devido às restrições de energia, dispositivos/sensores podem frequentemente entrar em sleep mode, portanto, é inviável manter uma conexão Long-lived em aplicações IoT. Além da grande parte da comunicação IoT envolve apenas uma pequena quantidade de dados, tornando inaceitável a sobrecarga gerada para estabelecer uma conexão. Algumas aplicações podem exigir baixa latência e pode não suportar a demora causada pelo handshaking no TCP. Ao trabalhar dentro de redes sem fio com perdas, o mecanismo de entrega e retransmissão do TCP também pode causar o fenômeno Head-of-line blocking (HOL blocking), que introduz um atraso desnecessário.

Assim como a camada de redes e de transporte as demais camadas também apresentam alguns problemas de incompatibilidade nas implementações das redes IoT.

Segundo Magalhães, Gabriel G. M, (página 78) Estudo de segurança nos principais protocolos da Internet das Coisas, os principais ataques que podem ser explorados em cada protocolo na camada de Transporte são organizados na imagem a seguir:

PROBLEMAS DE SEQUESTRO DE DADOS EM IOT

Recentemente, um ataque chamado Ransomware vem dominando o mercado de invasões. São sequestros de dados de empresas, hospitais e órgãos governamentais, no qual os dados só conseguem sem recuperados caso uma quantia em bitcoins (dinheiro da Internet) seja pago. Nesse contexto, em dezembro de 2016 uma SmartTV da LG foi atacada e o aparelho ficou travado, pedindo para o resgate U$$500. O usuário contatou a empresa, porém, também deveria realizar um determinado pagamento para fazer a reinicialização do sistema do equipamento.

Nesse caso pode—se verificar um problema que parece pequeno nessa modalidade de ataque, entretanto hospitais já ficaram sem laudos médicos eletrônicos prejudicando o trabalho dos funcionários e colocando em risco a vida de muitas pessoas.

O usuário da televisão relatou ter feito o download de um aplicativo não credenciado, isso faz analisar que os invasores usaram desse aplicativo para “pescar” suas vítimas mostrando algum benefício e invadindo o dispositivo.

Logo deve-se ficar muito atentos aos benefícios que alguns aplicativos oferecem gratuitamente, ter cuidado ao abrir determinados arquivos recebidos por e-mail com destinatários desconhecidos e sempre manter os sistemas atualizados para não passar por situações como essa.

CUIDADOS PARA EVITAR INVASÕES EM DISPOSITIVOS IOT

É notório que a segurança da informação se tornou um item de sobrevivência dos sistemas nas empresas e no cotidiano das pessoas, entretanto não existe uma receita para todas as situações, apenas deve tomar cuidados essenciais para que possa prevenir de algumas vulnerabilidades. Nessa direção, pode-se elencar como destaque medidas que devem ser tomadas por uma empresa para manter sua infraestrutura segura:

- O uso de senhas complexas para reduzir a eficácia de ataques de força bruta;

- O monitoramento de toda a infraestrutura de rede para buscar falhas e invasores;

- A adoção de uma rede wi-fi oculta só para equipamentos da IoT para isolá-los do resto da infraestrutura;

- A atualização ágil do firmware de cada gadget;

- A implementação de um sistema de firewall;

- A definição de regras de acesso e controle de aparelhos para delimitar o número de áreas sensíveis da infraestrutura que eles conseguem acessar;

- O planejamento da implementação de novos equipamentos com foco em segurança desde as primeiras etapas;

- A adoção da criptografia de dados para armazenar informações coletadas pelos aparelhos e trocar dados entre dispositivos de forma segura.

Como medida pessoal em dispositivos individuais:

- Mantenha sempre seu dispositivo atualizado;

- Caso tenha opção, instale um antivírus;

- Evite fazer downloads de aplicativos desconhecidos;

- Mantenha suas senhas complexas e sempre as mude;

- Evite baixar arquivos desconhecidos.

CONCLUSÃO

Enfim, com o avanço das tecnologias chegaram a criações incríveis, como computadores, notebooks, tablets, games, smartphones, smart tvs, realidade virtual e muito mais. Hoje, esse avanço é visto também no desenvolvimento de aplicativos, mídias móveis e redes sociais. Entretanto com o surgimento e desenvolvimento da Internet das Coisas, foi criado também o desafio de segurança e eliminação das vulnerabilidades ao acesso de dados dos usuários. Seja por coleta de voz com registros privados, seja pela interação de mensagens, a interceptação pode acontecer como mencionado pelos ataques ativos. Nessa direção foi percebida a necessidade de tomar como atenção o uso dos dispositivos que fazem uso da rede mundial de computadores. Todavia deve-se resguardar de acessos indevidos a aplicativos não credenciados, tomar cuidado ao acessar e-mails e efetuar o download de arquivos desconhecidos, além disso, deve-se manter uma boa política de senhas para não facilitar o acesso de estranhos.

REFERÊNCIAS

Frenzel, L. (2013). What’s the difference between ieee 802.15.4 and zigbee wireless? Electronic Design.

http://adrenaline.uol.com.br/2016/12/30/47491/ransomware-ataca-smarttv-android-e-aparelho-fica-travado-pedindo-us-500/ Acesso em 02 de agosto de 2017

https://blog.sonda.com/entenda-os-desafios-da-seguranca-na-internet-das-coisas/ Acesso em 02 de junho de 2017

http://g1.globo.com/tecnologia-e-games/noticia/2010/05/saiba-como-internet-das-coisas-vai-mudar-seu-cotidiano-em-breve.html – Acesso em 02 de agosto de 2017

http://www.techtudo.com.br/dicas-e-tutoriais/noticia/2013/12/o-que-e-m2m-veja-o-que-significa-o-conceito-da-comunicacao-das-maquinas.html – Acesso em 02 de agosto de 2017

Kehua, S., Jie, L., Hongbo, F. (2011) “Smart City and the Applications”, In: Internacional Conference on Eletronics, Communications and Controls (ICECC).

2010.(Atzori, A. Iera, and G. Morabito. 2010. The Internet of Things: A survey. Computer Networks. 54(15). pp 2787-2805. 2010.

Marcio OWASP; Serrão, Carlos; Machry. OWASP Top 10 – 2013: Os dez riscos de segurança mais críticos em aplicações web. Acesso em 02/06/2017.

Monografia de Magalhães, Gabriel G. M. S. de. Estudo de segurança nos principais protocolos da Internet das Coisas. http://bdm.unb.br/handle/10483/14252 – Acesso em 02 de junho de 2017

Mulligan, G. (2007). The 6lowpan architecture. EmNets ’07: Proceedings of the 4th workshop on Embedded networked sensors.

Ross J. Anderson, 2008. Security Engineering: A guide to building dependable distributed systems (2 ed.). Wiley Publishing.

SINGER, Tayla. Tudo conectado: conceitos e representações da internet das coisas. In: Simpósio em tecnologias digitais e sociabilidade. 10 e 11 out. 2012, Salvador. Disponível em < http://www.simsocial2012.ufba.br/modulos/submissao/Upload/44965.pdf> Acesso em 22 de junho de 2017.

Stansberry, J. (2015). Mqtt and coap: Underlying protocols for the iot. Electronic Design.

Sutaria, R. and Govindachari, R. (2013). Understanding the internet of things. Electronic Design.

Tanenbaum, A. (2010). Computer Networks 5th. Pearson.

Thread (2015). Whitepaper, Thread Stack Fundamentals. Thread Group.

William Stallings. 2007. Criptografia e Segurança de Redes: Princípios e Práticas – 4ª Edição

APÊNDICE- NOTA DE RODAPÉ

1 . Artigo apresentado à Universidade Estácio de Sá como requisito do Trabalho Final da pós-graduação MBA Em Segurança da Informação.

[2] Graduada em Sistemas de Informações e aluna da pós-graduação em Segurança da Informação na Universidade Estácio de Sá.

Uma resposta

Muito interessante. Todos os dias novas ameaças aparecem e o controle de aplicativos tanto na criação quanto na distribuição deve ser eficaz.