ARTIGO ORIGINAL

TARDEN, Fabrício Nunes [1]

TARDEN, Fabrício Nunes. Segurança da informação: aplicação da Threat Intelligence no combate ao phishing. Revista Científica Multidisciplinar Núcleo do Conhecimento. Ano. 07, Ed. 11, Vol. 11, pp. 109-116. Novembro de 2022. ISSN: 2448-0959, Link de acesso: https://www.nucleodoconhecimento.com.br/tecnologia/informacao

RESUMO

Em razão da constante atualização digital e de pessoas cada vez mais conectadas, o ambiente cibernético se tornou bastante atrativo para os golpistas, principalmente para a utilização do phishing, um tipo de golpe que usa meios técnicos e engenharia social, devido à sua facilidade de atingir muitos alvos rapidamente. Por isso, as práticas convencionais de segurança da informação utilizadas pelas empresas não são mais suficientes para combatê-lo, é preciso ir além, através da proatividade. Contudo, como priorizar o que deve ser bloqueado antecipadamente se a quantidade de phishing diário que ocorre é bastante grande? Com esse objetivo a Threat Intelligence é empregada em conjunto com as ferramentas de apoio da Elastic Stack, aplicando-as em um estudo de caso com base na matéria publicada no site da revista HSM Management, sobre a segurança das empresas e funcionários durante o home office, obtendo, como resultado, a priorização do que bloquear inicialmente pelas ferramentas de defesa. Portanto, qualquer empresa, independentemente do tamanho e estrutura, pode se beneficiar disso.

Palavras-chave: Segurança da informação, Threat Intelligence, Elastic Stack, Priorização.

1. INTRODUÇÃO

É notório que a tecnologia está evoluindo rapidamente, e acompanhando essa evolução existem pessoas que estão inclinadas às atividades ilícitas. Nesse cenário, a combinação entre golpistas e ferramentas tecnológicas tem elevado a preocupação de entidades de segurança e empresas de todo o mundo, pois com a mesma rapidez que se detém uma ação criminosa, tão logo ela é modernizada.

De acordo com a revista HSM Management (2022), a institucionalização nas empresas da modalidade de trabalho home office trouxe muitos desafios, por exemplo, o phishing, um tipo de fraude por meio da qual um golpista tenta obter dados pessoais e financeiros de um usuário pela utilização combinada de meios técnicos e engenharia social (CERT.BR., 2012). Assim, algumas dúvidas podem surgir para combatê-lo, como: devido a sua quantidade deles, qual deve ser priorizado para bloqueio por uma ferramenta de defesa antes que um funcionário seja alvo? Será que todas as empresas recebem o mesmo phishing ou existem os direcionados? Nesse sentido, a Threat Intelligence, através do seu ciclo de vida e ferramentas de apoio da Elastic Stack, é empregada. Portanto, é aberta uma nova oportunidade e forma de atuação na área de Segurança da Informação, com o foco em priorização, evitando que as empresas desperdicem seus esforços e recursos em ações que não são relevantes.

2. CONCEITOS, TIPOS E CICLO DE VIDA

Segundo Gartner (2013), empresa que se destaca em pesquisas, consultorias, eventos e as prospecções que envolvem o mercado de TI, a Threat Intelligence é o conhecimento baseado em evidências (contexto, mecanismos, indicadores, implicações e conselhos orientados para a ação) sobre ameaças ou perigos existentes ou emergentes aos ativos.

De acordo com Christopher Ahlberg (2019), ela pode ser dividida em dois tipos com base no seu escopo de atuação:

- Operation Threat Intelligence: é o conhecimento sobre ciberataques, eventos e campanhas em andamento.

- Strategic Threat Intelligence: fornece uma ampla visão de um cenário de ameaças da organização.

Ainda segundo ele, ela é formada por um ciclo de vida que é composto de seis fases diferentes:

- Direção: é a primeira fase. Aqui são estabelecidos os objetivos, o que será priorizado para a proteção, o que terá mais impacto se for explorado por um agente malicioso e os tipos de ameaças existentes;

- Coleta: onde é feita a escolha das fontes de dados relevantes e sua captura. Existem muitos tipos delas, por exemplo: mídias sociais, fóruns, blogs, grupos privados, logs;

- Processamento: dependendo dos tipos de fontes de dados, podem existir diversos métodos de processamento. É importante e imprescindível utilizar abordagens adequadas ao seu tipo;

- Análise: nesse momento é feito a contextualização do que foi coletado e processado para identificar possíveis ameaças e riscos. Assim, é necessário que a análise seja confiável;

- Disseminação: a forma e como será divulgado o que foi descoberto, a utilização de uma linguagem de fácil compreensão, principalmente focada no público alvo que irá receber o conteúdo;

- Feedback (retorno): por fim, podem existir feedbacks do público-alvo com novos quesitos que aperfeiçoarão todas as outras fases do ciclo de vida.

3. ESTUDO DE CASO

O estudo de caso apresentado é baseado em uma matéria publicada no site da revista HSM Management sobre a segurança das empresas e dos funcionários durante o home office. De acordo com a revista HSM Management (2022), o diretor geral da Akamai no Brasil, Claudio Baumann, nesse novo modelo de trabalho, tornou-se mais desafiador proteger-se contra as ameaças cibernéticas, pois muitas delas usam técnicas de engenharia social contidas e enviadas por email, como, por exemplo, o phishing. Então, ter uma ferramenta capaz de analisá-los e bloqueá-los é imprescindível.

Portanto, como priorizá-los para bloqueio? É necessário identificar quais deles os funcionários possivelmente podem ser alvos. Assim, com o apoio das ferramentas da Elastic Stack, e utilizando a Threat Intelligence, é possível atingir esse resultado.

3.1 TECNOLOGIAS DE APOIO

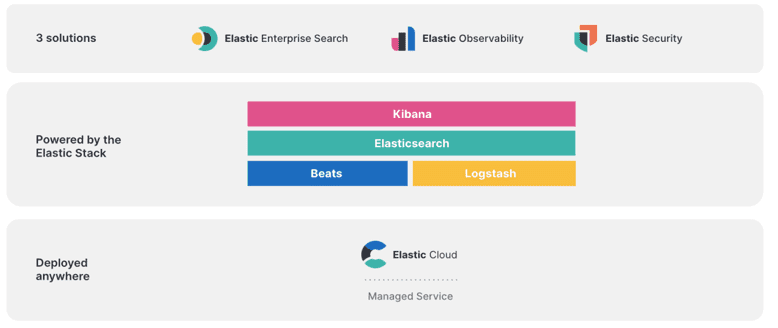

Atualmente, existem muitas ferramentas de apoio disponíveis na Internet. Contudo, pela simplicidade do Elastic Stack, e por conseguir apoiar as fases do ciclo de vida da Threat Intelligence, ele foi escolhido. Assim, ele é composto pelos seguintes produtos: Elasticsearch, Kibana, Beats e Logstash, e com eles é possível obter dados de forma confiável e segura de diversas fontes de dados (ELASTIC, 2022). Basicamente, o Elasticsearch é quem armazena os dados; o Kibana é a parte visual que possibilita a criação de dashboards; os Beats são agentes que coletam e enviam dados para o Elasticsearch e o Logstash é utilizado para processamento e manipulação de dados (LAURENDINE, 2021).

Figura 1 – Produtos do Elastic Stack

3.2 APLICAÇÃO

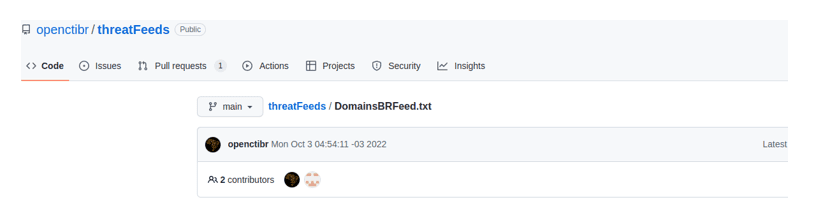

A aplicação é baseada nas fases do ciclo de vida da Threat Intelligence. Em primeiro lugar, é necessário ter como direcionamento identificar quais são os domínios usados para phishing. Em seguida, mapear as fontes de dados e coletá-las para identificação proativa dos phishing que estão em evidência na Internet, priorizando a coleta dos que ocorrem no domínio brasileiro, através do Threat Feeds do OpenCTI BR, que está disponível gratuitamente. O OpenCTI é um projeto sem fins lucrativos que contribui no compartilhamento de informações sobre ameaças cibernéticas na comunidade brasileira (OPENCTI BR, 2022).

Figura 2 – Threat Feeds de domínios brasileiros

Ainda na fase de coleta, fazer uso de algumas tecnologias da Elastic Stack é essencial, como o Logstash. Ele também pode ser utilizado no processamento para efetuar o tratamento dos dados, como, por exemplo, a limpeza, antes de enviá-los ao Elasticsearch para armazená-los.

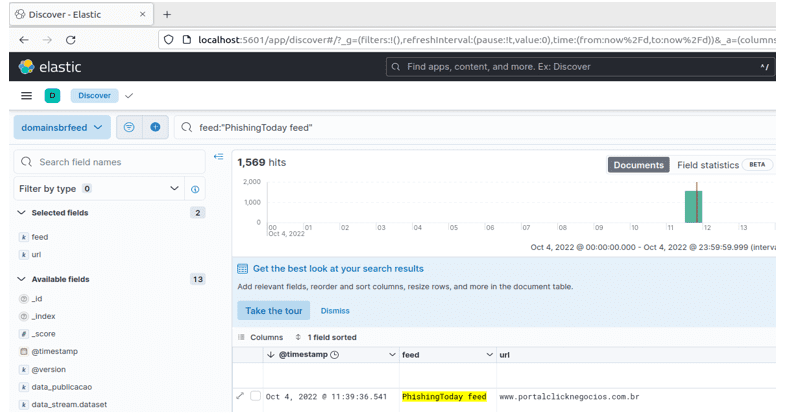

Posteriormente, contar com o Kibana para analisar, filtrando as correspondências que contém PhishingToday feed, visto que elas possuem os domínios maliciosos que foram reportados no dia atual.

Figura 3 – Exemplo de análise utilizando o Kibana

Depois, focar no público-alvo que irá receber o material produzido na análise, tendo cuidado com o formato que eles irão receber, a forma de escrita e por qual meio, eletrônico ou físico, será compartilhado. Por exemplo, não é recomendado utilizar palavras técnicas com os executivos, pois eles não entenderão a comunicação. Dessa forma, um relatório explicando de forma simples os domínios brasileiros que estão sendo utilizados para phishing reforça a necessidade de uma tomada de decisão, ou seja, o bloqueio deles.

Enfim, na última fase poderá ser retornado um feedback por quem recebeu o material, se precisarão de mais informações, melhorias sugeridas, entre outros. Portanto, deve-se estar atento a eles.

4. CONCLUSÃO

Este trabalho apresentou a aplicação da Threat Intelligence com o apoio das ferramentas da Elastic Stack no combate ao phishing com base na matéria da revista HSM Management sobre a segurança das empresas e funcionários durante o home office. Assim, ficou claro que eles, em conjunto, ajudam na priorização de quais phishing devem ser bloqueados inicialmente, realizando o tratamento dessa ameaça digital, colaborando na elaboração da estratégia de defesa cibernética, que pode ser aplicada em qualquer empresa, independente do seu tipo e tamanho.

REFERÊNCIAS

AHLBERG, C. The security intelligence handbook. 2ª ed. Annapolis: CyberEdge Press, 2019.

CERT.BR. – CENTRO DE ESTUDOS, RESPOSTA E TRATAMENTO DE INCIDENTES DE SEGURANÇA NO BRASIL. Cartilha de segurança para internet versão 4.0. São Paulo: Comitê Gestor da Internet no Brasil, 2012.

ELASTIC. Conheça a plataforma de busca que ajuda você a fazer buscas, resolver problemas e ter sucesso. Elastic, 2022. Disponível em: https://www.elastic.co/pt/elastic-stack/. Acesso em: 03 out. 2022.

GARTNER. Definition: threat intelligence. Gartner, 2012 Disponível em: https://www.gartner.com/en/documents/2487216. Acesso em: 03 out. 2022.

HSM MANAGEMENT. Sem data para acabar, home office expõe segurança de empresas e funcionários.hsm management, 2022. Disponível em: https://www.revistahsm.com.br/post/sem-data-para-acabar-home-office-expoe-seguranca-de-empresas-e-funcionarios. Acesso em: 03 out. 2022.

LAURENDINE, B. Introdução ao Elastic Cloud. Elastic, 2021. Disponível em: https://www.elastic.co/pt/blog/getting-started-with-elastic-cloud. Acesso em: 03 out. 2022.

OPENCTI BR. Home page. OpenCTI. 2022 Disponível em: https://www.opencti.net.br/. Acesso em: 03 out. 2022.

[1] Pós-Graduação, Graduação. ORCID: 0000-0003-1047-2258.

Enviado: Outubro, 2022.

Aprovado: Novembro, 2022.